Jak analyzovat stav koncového bodu sady Dell Endpoint Security Suite Enterprise a softwaru Threat Defense

Summary: Zjistěte, jak pomocí těchto pokynů analyzovat stavy koncových bodů v sadě Dell Endpoint Security Suite Enterprise a softwaru Dell Threat Defense.

Instructions

- V květnu 2022 dosáhl nástroj Dell Endpoint Security Suite Enterprise ukončení údržby. Tento produkt a související články již společnost Dell neaktualizuje.

- V květnu 2022 došlo k ukončení údržby nástroje Dell Threat Defense. Tento produkt a související články již společnost Dell neaktualizuje.

- Více informací naleznete v článku Zásady životního cyklu produktu (konec podpory a životnosti) nástroje Dell Data Security. Máte-li jakékoli dotazy týkající se alternativních článků, obraťte se na prodejní tým nebo na adresu endpointsecurity@dell.com.

- Další informace o aktuálních produktech naleznete v článku Zabezpečení koncového bodu.

Stavy koncových bodů sady Dell Endpoint Security Suite Enterprise a Dell Threat Defense lze získat z konkrétního koncového bodu a získat tak hloubkovou kontrolu hrozeb, zneužití a skriptů.

Dotčené produkty:

- Dell Endpoint Security Suite Enterprise

- Dell Threat Defense

Dotčené platformy:

- Windows

- Mac

- Linux

Správci softwaru Dell Endpoint Security Suite Enterprise nebo Dell Threat Defense mají přístup k jednotlivým koncovým bodům za účelem kontroly:

- Obsah typu malware

- Stav malwaru

- Typ malwaru

Správce by měl tyto kroky provádět pouze při odstraňování problémů, proč modul Advanced Threat Prevention (ATP) nesprávně klasifikuje soubor. Další informace získáte kliknutím na tlačítko Přístup nebo Zkontrolovat .

Přístupový

Přístup k informacím o malwaru se liší mezi systémy Windows, macOS a Linux. Další informace jsou uvedeny pod odkazy k příslušným operačním systémům.

Windows

Ve výchozím nastavení systém Windows nezaznamenává podrobné informace o malwaru.

- Pravým tlačítkem klikněte na nabídku Start systému Windows a poté na možnost Spustit.

- V uživatelském rozhraní Spustit zadejte výraz

regedita potom stiskněte kombinaci kláves CTRL+SHIFT+ENTER. Tak spustíte Editor registru jako správce.

- V Editoru registru přejděte na

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop. - V levém podokně klikněte pravým tlačítkem na Desktop a vyberte položku Oprávnění.

- Klikněte na tlačítko Upřesnit.

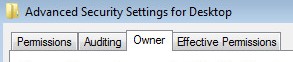

- Klikněte na kartu Vlastník.

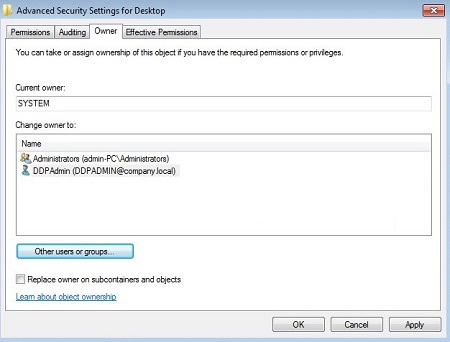

- Klikněte na tlačítko Další uživatelé a skupiny.

- Vyhledejte svůj účet ve skupině a klikněte na tlačítko OK.

- Klikněte na tlačítko OK.

- Ujistěte se, že vaše skupina nebo uživatelské jméno má zaškrtnutou možnost Úplné řízení a pak klikněte na tlačítko OK.

Poznámka: V příkladu je uživatel DDP_Admin (krok 8) členem skupiny Users.

Poznámka: V příkladu je uživatel DDP_Admin (krok 8) členem skupiny Users. - At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, klikněte pravým tlačítkem myši na složku Plocha, vyberte Nový a potom klikněte na Hodnota DWORD (32bitová).

- Pojmenujte hodnotu DWORD.

StatusFileEnabled.

- Dvakrát klikněte

StatusFileEnabled.

- Vyplňte Údaj hodnoty

1a stiskněte tlačítko OK.

- At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, klikněte pravým tlačítkem myši na složku Plocha, vyberte Nový a potom klikněte na Hodnota DWORD (32bitová).

- Pojmenujte hodnotu DWORD.

StatusFileType.

- Dvakrát klikněte

StatusFileType.

- Vyplňte Údaj hodnoty jedním z následujících

0nebo1. Po vyplnění pole Údaj hodnoty stiskněte tlačítko OK. Poznámka: Možné údaje hodnoty:

Poznámka: Možné údaje hodnoty:0= formát souboru JSON1= formát XML

- At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, klikněte pravým tlačítkem myši na složku Plocha, vyberte Nový a potom klikněte na Hodnota DWORD (32bitová).

- Pojmenujte hodnotu DWORD.

StatusPeriod.

- Dvakrát klikněte

StatusPeriod.

- Do pole Údaj hodnoty vyplňte číslo v rozsahu od

15na60a klikněte na tlačítko OK. Poznámka: StatusPeriod je četnost zápisu souboru.

Poznámka: StatusPeriod je četnost zápisu souboru.

15 = 15 sekundový interval

60 = 60 sekundový interval - At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, klikněte pravým tlačítkem myši na složku Plocha , vyberte Nová a potom klikněte naString Value.

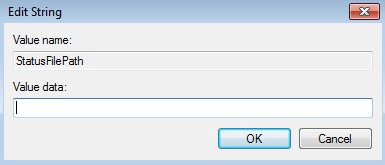

- Pojmenujte řetězec

StatusFilePath.

- Dvakrát klikněte na hodnotu StatusFilePath.

- Do pole Údaj hodnoty zadejte umístění, kam chcete zapsat stavový soubor, a klikněte na OK.

Poznámka:

Poznámka:- Výchozí cesta:

<CommonAppData>\Cylance\Status\Status.json - Příklad cesty:

C:\ProgramData\Cylance - Soubor .json (JavaScript Object Notation) lze otevřít v editoru textových dokumentů formátu ASCII.

- Výchozí cesta:

macOS

Podrobné informace o malwaru naleznete v Status.json Soubor na adrese:

/Library/Application Support/Cylance/Desktop/Status.json

Linux

Podrobné informace o malwaru naleznete v Status.json Soubor na adrese:

/opt/cylance/desktop/Status.json

Kontrola

Obsah stavového souboru zahrnuje podrobné informace o více kategoriích včetně hrozeb, zneužití chyb a skriptů. Kliknutím na příslušné údaje získáte další informace.

adresář

Obsah stavového souboru:

snapshot_time |

Datum a čas, kdy byly informace o stavu shromážděny. Datum a čas jsou brány z místního zařízení. |

ProductInfo |

|

Policy |

|

ScanState |

|

Threats |

|

Exploits |

|

Scripts |

|

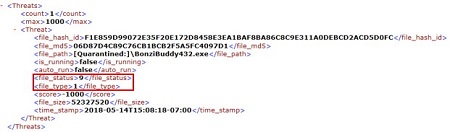

Threats

Hrozby mají několik číselných kategorií, které je třeba dešifrovat v File_Status, FileState a FileType. Odkazujte na příslušnou kategorii pro hodnoty, které mají být přiřazeny.

File_Status

Pole File_Status je desetinná hodnota vypočítaná na základě hodnot povolených parametrem FileState (viz tabulka v části FileState ). Například desítková hodnota 9 pro file_status se vypočítá ze souboru identifikovaného jako hrozba (0x01), který byl umístěn do karantény (0x08).

FileState

Threats: FileState

| Žádné | 0x00 |

| Threat | 0x01 |

| Suspicious | 0x02 |

| Allowed | 0x04 |

| Quarantined | 0x08 |

| Running | 0x10 |

| Corrupt | 0x20 |

FileType

Threats: FileType

| Nepodporováno | 0 |

| PE | 1 |

| Archiv | 2 |

| 3 | |

| OLE | 4 |

Zneužití chyb

Zneužití chyb mají několik numerických kategorií zapsaných v polích ItemType a State, které je třeba dešifrovat.

Odkazujte na příslušnou kategorii pro hodnoty, které mají být přiřazeny.

ItemType

Exploits: ItemType

StackPivot |

1 | Stack Pivot |

StackProtect |

2 | Stack Protect |

OverwriteCode |

3 | Overwrite Code |

OopAllocate |

4 | Remote Allocation of Memory |

OopMap |

5 | Remote Mapping of Memory |

OopWrite |

6 | Remote Write to Memory |

OopWritePe |

7 | Remote Write PE to Memory |

OopOverwriteCode |

8 | Remote Overwrite Code |

OopUnmap |

9 | Remote Unmap of Memory |

OopThreadCreate |

10 | Remote Thread Creation |

OopThreadApc |

11 | Remote APC Scheduled |

LsassRead |

12 | LSASS Read |

TrackDataRead |

13 | Získávání dat z paměti RAM |

CpAllocate |

14 | Remote Allocation of Memory |

CpMap |

15 | Remote Mapping of Memory |

CpWrite |

16 | Remote Write to Memory |

CpWritePe |

17 | Remote Write PE to Memory |

CpOverwriteCode |

18 | Remote Overwrite Code |

CpUnmap |

19 | Remote Unmap of Memory |

CpThreadCreate |

20 | Remote Thread Creation |

CpThreadApc |

21 | Remote APC Scheduled |

ZeroAllocate |

22 | Zero Allocate |

DyldInjection |

23 | Injektáž DYLD |

MaliciousPayload |

24 | Malicious Payload |

Oopreference Mimo procesCpodkazy Podřízený proces- Další informace o typech porušení naleznete v části Definice kategorií ochrany paměti sady Dell Endpoint Security Suite Enterprise.

Stav

Exploits: Stav

| Žádné | 0 |

| Allowed | 1 |

| Blocked | 2 |

| Terminated | 3 |

Skripty

Zneužití chyby mají jednu numerickou kategorii, kterou je třeba dešifrovat v poli Action.

Scripts: Akce

| Žádné | 0 |

| Allowed | 1 |

| Blocked | 2 |

| Terminated | 3 |

Chcete-li kontaktovat podporu, přečtěte si článek Telefonní čísla mezinárodní podpory Dell Data Security.

Přejděte na portál TechDirect a vygenerujte online žádost o technickou podporu.

Další informace a zdroje získáte na fóru komunity Dell Security.