Come analizzare lo stato degli endpoint in Dell Endpoint Security Suite Enterprise e Dell Threat Defense

Summary: Informazioni su come analizzare gli stati degli endpoint in Dell Endpoint Security Suite Enterprise e Dell Threat Defense utilizzando queste istruzioni.

Instructions

- A maggio 2022, Dell Endpoint Security Suite Enterprise ha raggiunto la fine della manutenzione. Questo prodotto e i relativi articoli non vengono più aggiornati da Dell.

- A maggio 2022, Dell Threat Defense ha raggiunto la fine della manutenzione. Questo prodotto e i relativi articoli non vengono più aggiornati da Dell.

- Per ulteriori informazioni, consultare Policy sul ciclo di vita del prodotto (fine del supporto/fine del ciclo di vita) per Dell Data Security. Per eventuali domande sugli articoli alternativi, rivolgersi al proprio team di vendita o contattare endpointsecurity@dell.com.

- Fare riferimento alla pagina Sicurezza degli endpoint per ulteriori informazioni sui prodotti correnti.

È possibile estrarre gli stati degli endpoint di Dell Endpoint Security Suite Enterprise e Dell Threat Defense da un endpoint specifico per un analisi approfondita di minacce, exploit e script.

Prodotti interessati:

- Dell Endpoint Security Suite Enterprise

- Dell Threat Defense

Piattaforme interessate:

- Windows

- Mac

- Linux

Gli amministratori di Dell Endpoint Security Suite Enterprise o Dell Threat Defense possono accedere a un singolo endpoint per esaminare:

- Contenuto del malware

- Stato del malware

- Tipo di malware

Un amministratore deve eseguire questi passaggi solo quando risolve il motivo per cui il motore di Advanced Threat Prevention (ATP) ha classificato in modo errato un file. Per ulteriori informazioni, cliccare su Access o Review .

Accesso

L'accesso alle informazioni sul malware varia a seconda che si utilizzi Windows, macOS o Linux. Per maggiori informazioni, cliccare sul sistema operativo appropriato.

Windows

Per impostazione predefinita, Windows non registra informazioni approfondite sul malware.

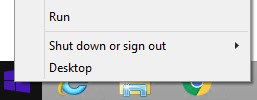

- Cliccare con il pulsante destro del mouse sul menu Start di Windows e scegliere Esegui.

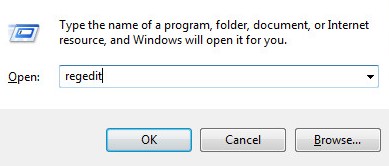

- Nell'interfaccia utente di Esegui, digitare

regedite quindi premere CTRL+MAIUSC+INVIO. In questo modo viene eseguito l'editor del Registro di sistema con diritti di amministratore.

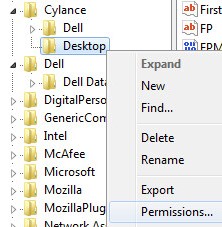

- Nell'Editor del Registro di sistema, passare a

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop. - Nel riquadro a sinistra, cliccare con il pulsante destro del mouse su Desktop, quindi scegliere Autorizzazioni.

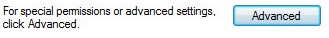

- Cliccare su Avanzate.

- Cliccare su Proprietario.

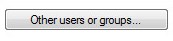

- Cliccare su Altri utenti o gruppi.

- Cercare il proprio account nel gruppo, quindi cliccare su OK.

- Cliccare su OK.

- Verificare che per il proprio gruppo o nome utente sia selezionato Controllo completo, quindi cliccare su OK.

Nota: nell'esempio, DDP_Admin (passaggio 8) è membro del gruppo di utenti.

Nota: nell'esempio, DDP_Admin (passaggio 8) è membro del gruppo di utenti. - At

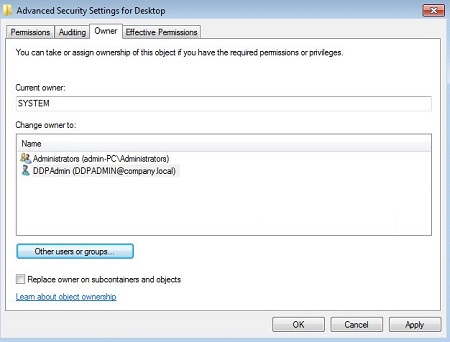

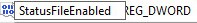

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, fare clic con il pulsante destro del mouse sulla cartella Desktop, selezionare Nuovo, quindi fare clic su Valore DWORD (32 bit).

- Assegna un nome alla DWORD

StatusFileEnabled.

- Doppio clic

StatusFileEnabled.

- Compilare i campi Dati valore con

1e premere OK.

- At

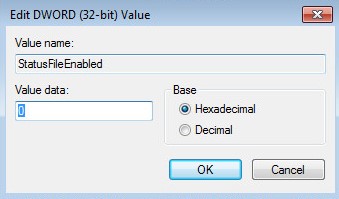

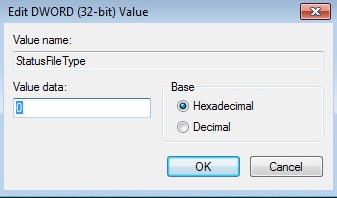

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, fare clic con il pulsante destro del mouse sulla cartella Desktop, selezionare Nuovo, quindi fare clic su Valore DWORD (32 bit).

- Assegna un nome alla DWORD

StatusFileType.

- Doppio clic

StatusFileType.

- Compilare i campi Value data con

0oppure1. Una volta compilato il campo Dati valore, premere OK. Nota: opzioni per Dati valori:

Nota: opzioni per Dati valori:0= formato file JSON1= formato XML

- At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, fare clic con il pulsante destro del mouse sulla cartella Desktop, selezionare Nuovo, quindi fare clic su Valore DWORD (32 bit).

- Assegna un nome alla DWORD

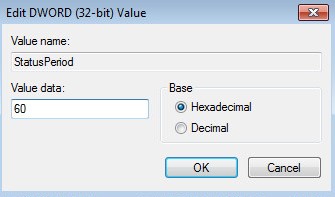

StatusPeriod.

- Doppio clic

StatusPeriod.

- Compilare i campi Dati valore con un numero compreso tra

15su60e quindi cliccare su OK. Nota: StatusPeriod indica la frequenza con cui viene scritto il file.

Nota: StatusPeriod indica la frequenza con cui viene scritto il file.

15 = Intervallo

di 15 secondi 60 = Intervallo di 60 secondi - At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, fare clic con il pulsante destro del mouse sulla cartella Desktop , selezionare Nuovo, quindi fare clic suString Value.

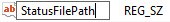

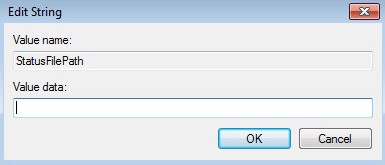

- Assegnare un nome alla stringa

StatusFilePath.

- Cliccare due volte su StatusFilePath.

- Compilare il campo Dati valore con la posizione in cui scrivere il file di stato, quindi cliccare su OK.

Nota:

Nota:- Percorso predefinito:

<CommonAppData>\Cylance\Status\Status.json - Percorso di esempio:

C:\ProgramData\Cylance - è possibile aprire un file .json (JavaScript Object Notation in un editor di documenti di testo ASCII.

- Percorso predefinito:

macOS

Le informazioni approfondite sui malware sono disponibili nella Status.json Archivia su:

/Library/Application Support/Cylance/Desktop/Status.json

Linux

Le informazioni approfondite sui malware sono disponibili nella Status.json Archivia su:

/opt/cylance/desktop/Status.json

Analisi

Il contenuto del file di stato include informazioni dettagliate su più categorie, tra cui minacce, exploit e script. Cliccare sulle informazioni appropriate per saperne di più.

Contenuto

Contenuto del file di stato:

snapshot_time |

La data e l'ora in cui sono state raccolte le informazioni sullo stato. La data e l'ora sono quelle locali del dispositivo. |

ProductInfo |

|

Policy |

|

ScanState |

|

Threats |

|

Exploits |

|

Scripts |

|

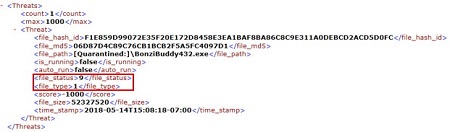

Minacce

Le minacce hanno più categorie numeriche da decifrare in File_Status, FileState e FileType. Fare riferimento alla categoria appropriata per i valori da assegnare.

File_Status

Il campo File_Status è un valore decimale calcolato in base ai valori abilitati da FileState (vedere la tabella nella sezione FileState ). Ad esempio, viene calcolato un valore decimale pari a 9 per file_status sulla base del file identificato come minaccia (0x01) e messo in quarantena (0x08).

FileState

Minacce: FileState

| None | 0x00 |

| Threat | 0x01 |

| Suspicious | 0x02 |

| Allowed | 0x04 |

| Quarantined | 0x08 |

| Running | 0x10 |

| Corrupt | 0x20 |

FileType

Minacce: FileType

| Unsupported | 0 |

| PE | 1 |

| Archive | 2 |

| 3 | |

| OLE | 4 |

Exploit

Gli exploit dispongono di due categorie su base numerica da decifrare in ItemType e State.

Fare riferimento alla categoria appropriata per i valori da assegnare.

ItemType

Exploit: ItemType

StackPivot |

1 | Stack Pivot |

StackProtect |

2 | Stack Protect |

OverwriteCode |

3 | Overwrite Code |

OopAllocate |

4 | Remote Allocation of Memory |

OopMap |

5 | Remote Mapping of Memory |

OopWrite |

6 | Remote Write to Memory |

OopWritePe |

7 | Remote Write PE to Memory |

OopOverwriteCode |

8 | Remote Overwrite Code |

OopUnmap |

9 | Remote Unmap of Memory |

OopThreadCreate |

10 | Remote Thread Creation |

OopThreadApc |

11 | Remote APC Scheduled |

LsassRead |

12 | LSASS Read |

TrackDataRead |

13 | RAM Scraping |

CpAllocate |

14 | Remote Allocation of Memory |

CpMap |

15 | Remote Mapping of Memory |

CpWrite |

16 | Remote Write to Memory |

CpWritePe |

17 | Remote Write PE to Memory |

CpOverwriteCode |

18 | Remote Overwrite Code |

CpUnmap |

19 | Remote Unmap of Memory |

CpThreadCreate |

20 | Remote Thread Creation |

CpThreadApc |

21 | Remote APC Scheduled |

ZeroAllocate |

22 | Zero Allocate |

DyldInjection |

23 | DYLD Injection |

MaliciousPayload |

24 | Malicious Payload |

Oopreferenze Fuori dal processoCpriferimenti Processo figlio- Per ulteriori informazioni sui tipi di violazione, fare riferimento a Definizioni delle categorie di protezione della memoria di Dell Endpoint Security Suite Enterprise.

State

Exploit: State

| None | 0 |

| Allowed | 1 |

| Blocked | 2 |

| Terminated | 3 |

Script

Gli exploit dispongono di una singola categoria su base numerica da decifrare in Action.

Script: Action

| None | 0 |

| Allowed | 1 |

| Blocked | 2 |

| Terminated | 3 |

Per contattare il supporto, consultare l'articolo Numeri di telefono internazionali del supporto di Dell Data Security.

Accedere a TechDirect per generare una richiesta di supporto tecnico online.

Per ulteriori approfondimenti e risorse accedere al forum della community Dell Security.