Slik analyserer du endepunktstatusen for Dell Endpoint Security Suite Enterprise og Threat Defense

Summary: Finn ut hvordan du analyserer endepunktstatuser i Dell Endpoint Security Suite Enterprise og Dell Threat Defense ved å følge disse instruksjonene.

Instructions

- Fra mai 2022 ble ikke Dell Endpoint Security Suite Enterprise lenger vedlikeholdt. Dette produktet og tilhørende artikler blir ikke lenger oppdatert av Dell.

- Fra mai 2022 ble ikke Dell Threat Defense lenger vedlikeholdt. Dette produktet og tilhørende artikler blir ikke lenger oppdatert av Dell.

- Hvis du vil ha mer informasjon, kan du se Retningslinjer for produktlevetid (slutt på støtte og slutten av levetiden) for Dell Data Security. Hvis du har spørsmål om alternative artikler, kan du kontakte salgsteamet ditt eller endpointsecurity@dell.com.

- Se Endpoint Security hvis du vil ha mer informasjon om aktuelle produkter.

Endepunktstatusene Dell Endpoint Security Suite Enterprise og Dell Threat Defense kan hentes fra et bestemt endepunkt for en grundig gjennomgang av trusler, utnyttelser og skript.

Berørte produkter:

- Dell Endpoint Security Suite Enterprise

- Dell Threat Defense

Berørte plattformer:

- Windows

- Mac

- Linux

Administratorer for Dell Endpoint Security Suite Enterprise eller Dell Threat Defense kan få tilgang til et enkelt endepunkt for gjennomgang:

- Malware innhold

- Tilstand av skadelig programvare

- Type skadelig programvare

En administrator bør bare utføre disse trinnene når du feilsøker hvorfor ATP-motoren (Advanced Threat Prevention) feilklassifiserte en fil. Klikk på Tilgang eller Se gjennom hvis du vil ha mer informasjon.

Access

Tilgang til informasjon om skadelig programvare varierer mellom Windows, macOS og Linux. Hvis du vil ha mer informasjon, kan du klikke på det aktuelle operativsystemet.

Windows

Som standard registrerer ikke Windows dyptgående informasjon om skadelig programvare.

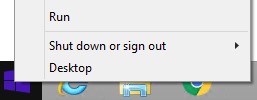

- Høyreklikk på Windows-startmenyen, og klikk deretter på Kjør.

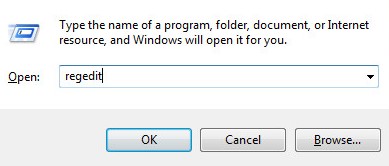

- I Run UI skriver du inn

regeditog trykk deretter CTRL+SKIFT+ENTER. Dette kjører Registerredigering som administrator.

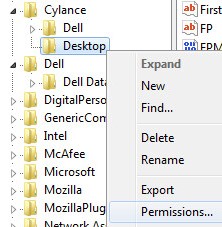

- I Registerredigering, gå til

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop. - Høyreklikk Skrivebord i venstre rute, og velg deretter Tillatelser.

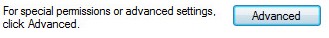

- Klikk på Advanced (Avansert).

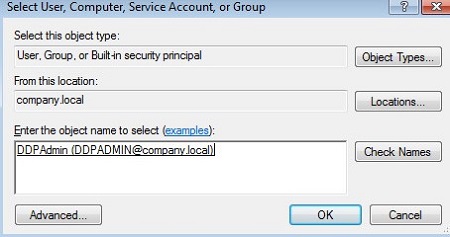

- Klikk Eier.

- Klikk Andre brukere eller grupper.

- Søk etter kontoen din i gruppen, og klikk deretter OK.

- Klikk på OK.

- Kontroller at det er merket av for Full kontroll i gruppen eller brukernavnet ditt, og klikk deretter på OK.

Merk: I eksemplet er DDP_Admin (trinn 8) medlem av Brukere-gruppen.

Merk: I eksemplet er DDP_Admin (trinn 8) medlem av Brukere-gruppen. - På

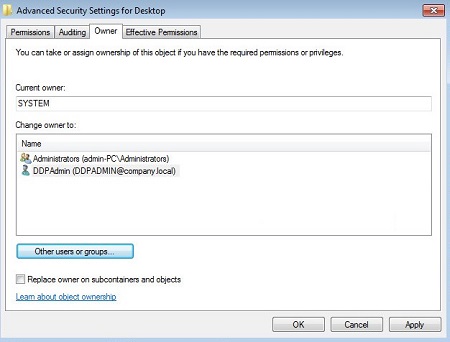

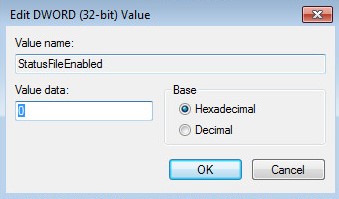

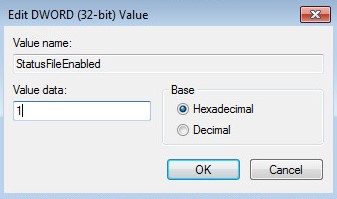

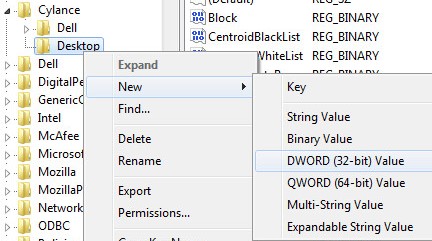

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, høyreklikk Skrivebord-mappen, velg Ny, og klikk deretter DWORD-verdi (32-biters).

- Gi DWORD et navn

StatusFileEnabled.

- Dobbeltklikk

StatusFileEnabled.

- Fyll ut verdidata med

1, og trykk deretter OK.

- På

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, høyreklikk Skrivebord-mappen, velg Ny, og klikk deretter DWORD-verdi (32-biters).

- Gi DWORD et navn

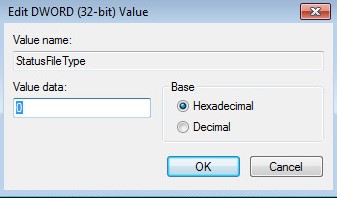

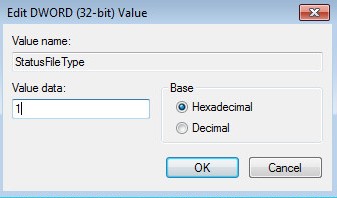

StatusFileType.

- Dobbeltklikk

StatusFileType.

- Fyll ut verdidata med enten

0eller1. Når Verdidata er fylt ut, trykker du OK. Merk: Valg av verdidata:

Merk: Valg av verdidata:0= JSON-filformat1= XML-format

- På

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, høyreklikk Skrivebord-mappen, velg Ny, og klikk deretter DWORD-verdi (32-biters).

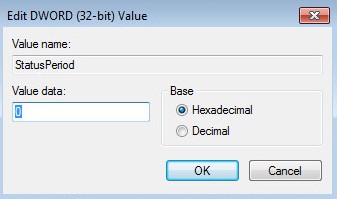

- Gi DWORD et navn

StatusPeriod.

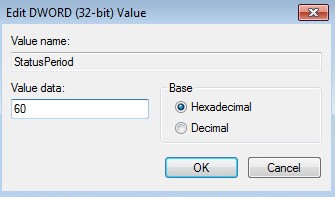

- Dobbeltklikk

StatusPeriod.

- Fyll ut verdidata med et tall som spenner fra

15til60, og klikk deretter OK. Merk: Statusperioden er hvor ofte filen skrives.

Merk: Statusperioden er hvor ofte filen skrives.

15 = 15 sekunders intervall

60 = 60 sekunders intervall - På

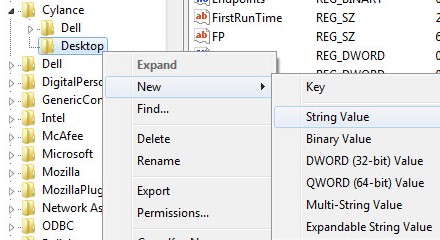

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, høyreklikk Skrivebord-mappen , velg Ny, og klikk deretter påString Value.

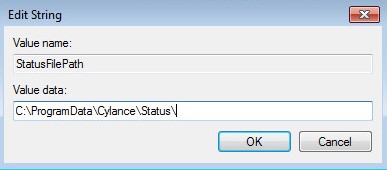

- Gi strengen et navn

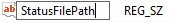

StatusFilePath.

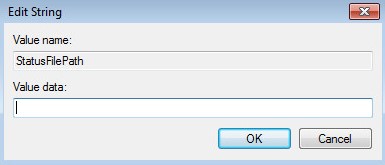

- Dobbeltklikk StatusFilePath.

- Fyll ut verdidata med plasseringen der statusfilen skal skrives til, og klikk deretter OK.

Merk:

Merk:- Standardbane:

<CommonAppData>\Cylance\Status\Status.json - Eksempel bane:

C:\ProgramData\Cylance - En .json-fil (JavaScript Object Notation) kan åpnes i et ASCII-tekstdokumentredigeringsprogram.

- Standardbane:

macOS

Dyptgående informasjon om skadelig programvare finnes i Status.json fil på:

/Library/Application Support/Cylance/Desktop/Status.json

Linux

Dyptgående informasjon om skadelig programvare finnes i Status.json fil på:

/opt/cylance/desktop/Status.json

Anmeldelse

Statusfilens innhold inneholder detaljert informasjon om flere kategorier, inkludert trusler, utnyttelser og skript. Klikk på den aktuelle informasjonen for å lære mer om den.

Innhold

Statusfilinnhold:

snapshot_time |

Datoen og klokkeslettet da statusinformasjonen ble samlet inn. Datoen og klokkeslettet er lokalt for enheten. |

ProductInfo |

|

Policy |

|

ScanState |

|

Threats |

|

Exploits |

|

Scripts |

|

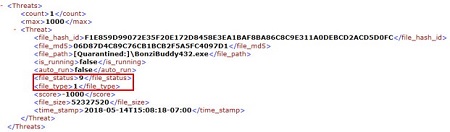

Trusler

Trusler har flere numerisk-baserte kategorier som skal dekrypteres i File_Status, FileState og FileType. Referer til den aktuelle kategorien for verdiene som skal tilordnes.

File_Status

Det File_Status feltet er en desimalverdi som beregnes basert på verdiene som aktiveres av FileState (se tabellen i FileState-delen ). En desimalverdi på 9 for file_status beregnes for eksempel fra filen identifiseres som en trussel (0x01), og filen er satt i karantene (0x08).

Filtilstand

Trusler: Filtilstand

| None | 0x00 |

| Trussel | 0x01 |

| Mistenksom | 0x02 |

| Tillatt | 0x04 |

| Karantene | 0x08 |

| Løping | 0x10 |

| Korrupt | 0x20 |

Filtype

Trusler: Filtype

| Støttes ikke | 0 |

| PE | 1 |

| Arkiv | 2 |

| 3 | |

| OLE | 4 |

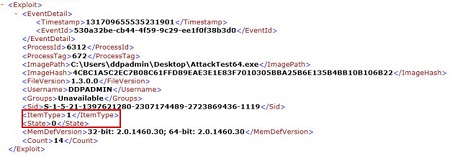

Utnytter

Utnyttelser har to numeriskbaserte kategorier som skal dekrypteres i både ItemType og State.

Referer til den aktuelle kategorien for verdiene som skal tilordnes.

ItemType

Utnytter: ItemType

StackPivot |

1 | Stack Pivot |

StackProtect |

2 | Stack Protect |

OverwriteCode |

3 | Overskriv kode |

OopAllocate |

4 | Ekstern tildeling av minne |

OopMap |

5 | Ekstern tilordning av minne |

OopWrite |

6 | Ekstern skriving til minne |

OopWritePe |

7 | Ekstern PE til minne |

OopOverwriteCode |

8 | Ekstern overskrivingskode |

OopUnmap |

9 | Ekstern tilknytning til minnet |

OopThreadCreate |

10 | Ekstern trådoppretting |

OopThreadApc |

11 | Ekstern APC planlagt |

LsassRead |

12 | LSASS Les |

TrackDataRead |

13 | RAM-skraping |

CpAllocate |

14 | Ekstern tildeling av minne |

CpMap |

15 | Ekstern tilordning av minne |

CpWrite |

16 | Ekstern skriving til minne |

CpWritePe |

17 | Ekstern PE til minne |

CpOverwriteCode |

18 | Ekstern overskrivingskode |

CpUnmap |

19 | Ekstern tilknytning til minnet |

CpThreadCreate |

20 | Ekstern trådoppretting |

CpThreadApc |

21 | Ekstern APC planlagt |

ZeroAllocate |

22 | Null tildeling |

DyldInjection |

23 | DYLD-injeksjon |

MaliciousPayload |

24 | Skadelig nyttelast |

OopReferanser ute av prosessCpReferanser Barneprosess- Hvis du vil ha mer informasjon om bruddtyper, kan du se kategoridefinisjoner for Dell Endpoint Security Suite Enterprise-minnebeskyttelse.

Tilstand

Utnytter: Tilstand

| None | 0 |

| Tillatt | 1 |

| Blokkert | 2 |

| Avsluttet | 3 |

Skript

Utnyttelser har en enkelt numerisk-basert kategori som skal dechiffreres i Action.

Skript: Handling

| None | 0 |

| Tillatt | 1 |

| Blokkert | 2 |

| Avsluttet | 3 |

Når du skal kontakte kundestøtte, kan du se Dell Data Security internasjonale telefonnumre for støtte..

Gå til TechDirect for å generere en forespørsel om teknisk støtte på Internett.

Hvis du vil ha mer innsikt og flere ressurser, kan du bli med i fellesskapsforumet for Dell Security.