Guía de configuración de tarjetas inteligentes de Dell Endpoint Security

Summary: Esta guía ayuda a un administrador a configurar el entorno y ofrece orientación para establecer la autenticación de las tarjetas inteligentes.

Instructions

Productos afectados:

- Dell Encryption Enterprise

- Dell Data Protection | Enterprise Edition

- Dell Security Management Server

- Dell Data Protection | Enterprise Edition

Versiones afectadas:

- v8.0 y versiones posteriores

Esta guía describe la creación y emisión de certificados por parte de un administrador de confianza, que escribe los certificados en las tarjetas inteligentes que utilizan los usuarios finales.

Un administrador debe:

- Preparar y configurar plantillas

- Completar la configuración de Dell Security Management Server

- Complete la inscripción de tarjetas inteligentes.

También hay un apéndice de información. Seleccione la sección correspondiente para obtener más información.

Para aprovechar la autenticación de tarjetas inteligentes con el entorno previo al arranque de Dell Endpoint Security, debemos configurar Active Directory para permitir la inscripción y generación de certificados.

Se debe asignar un certificado de agente de inscripción a cualquier usuario que intente asignar certificados a tarjetas inteligentes para otros usuarios.

Para preparar y configurar plantillas, habilite la plantilla de certificado para el agente de inscripción y, a continuación, agregue una nueva plantilla de usuario de tarjeta inteligente.

Si desea habilitar la plantilla de certificado para el agente de inscripción, siga estos pasos:

- Abra el complemento Microsoft Management Console (MMC) de la entidad de certificación.

- Expanda hasta Plantillas de certificado.

- Haga clic con el botón secundario y, luego, haga clic en Administrar.

- Haga clic con el botón secundario en Agente de inscripción y, a continuación, haga clic en Plantilla duplicada.

- Vaya a la pestaña General.

- Seleccione la opción Publicar certificado en Active Directory.

- De manera opcional, actualice el nombre para mostrar de la plantilla y el nombre de la plantilla.

Para agregar una plantilla de usuario de tarjeta inteligente:

- En la consola de plantilla de certificado de la entidad de certificación, haga clic con el botón secundario en la plantilla Usuario de tarjeta inteligente y, a continuación, haga clic en Plantilla duplicada.

- En la pestaña Administración de solicitudes, modifique el propósito a Firma e inicio de sesión mediante tarjeta inteligente.

- Acepte el símbolo del sistema resultante.

- Asegúrese de que la opción Permitir que la clave privada se pueda exportar esté seleccionada.

- En la pestaña Nombre de sujeto, las opciones están presentes de manera predeterminada para requerir que se utilice una dirección de correo electrónico definida como método de validación alternativo. Es posible que algunos entornos deseen borrar estas opciones para evitar problemas con los usuarios que no tengan direcciones de correo electrónico definidas por Active Directory.

- Anule la selección de la casilla de verificación Incluir el nombre de correo electrónico en el nombre del sujeto.

- Borre el nombre de correo electrónico en la sección Incluir esta información en un nombre de sujeto alternativo.

- Anule la selección de la casilla de verificación Incluir el nombre de correo electrónico en el nombre del sujeto.

- En la pestaña Requisitos de emisión , seleccione la casilla Este número de firmas autorizadas.

- Establezca Este nombre de firmas autorizadas en 1.

- Deje el tipo de política necesario en la firma como Application Policy.

- Modifique la Directiva de aplicación a Agente de solicitud de certificados.

- Haga clic en Aceptar para publicar esta plantilla.

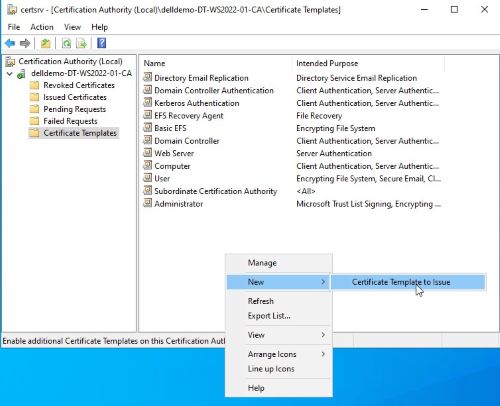

- Para permitir la emisión de ambas plantillas, haga clic con el botón secundario en Plantillas de certificado en el complemento MMC de entidad de certificación y, a continuación, en Plantilla de certificado que se va a emitir.

- Seleccione las dos plantillas de certificado nuevas que creó.

- Haga clic en Aceptar.

En esta sección, se describen los cambios necesarios en Dell Security Management Server para permitir la funcionalidad de tarjetas inteligentes en el entorno de autenticación previa al arranque.

Un administrador debe importar la CA raíz y modificar la política. Haga clic en el proceso correspondiente para obtener más información.

Importar la CA raíz

Dado que los certificados de tarjeta inteligente están firmados por la entidad de certificación (CA) interna en esta guía, debemos garantizar que la CA raíz y los intermediarios (que no se muestran en esta guía) se importen a la cadena de certificados.

- Exporte el certificado de la entidad de certificación raíz desde el complemento Microsoft Management Console (MMC) del certificado.

- Inicie MMC.

- Haga clic en Archivo.

- Haga clic en Agregar o quitar complemento.

- Seleccione Certificados.

- Haga clic en Add (Agregar).

- Seleccione la opción Cuenta de equipo.

- Haga clic en Finish.

- Haga clic en Aceptar.

- Expanda los certificados.

- Expanda las entidades de certificación raíz de confianza.

- Seleccione Certificados.

- Haga clic con el botón secundario en el certificado emitido por la CA de su dominio. Este se sincroniza con la política de grupo.

- Seleccione Todas las tareas y, a continuación, haga clic en Exportar.

- Exportar el certificado como

DER encoded binary X.509 (.CER). - Guárdela y, a continuación, registre la ubicación a medida que se utiliza en breve.

- Importe este certificado a los certificados de confianza del almacén de claves de Java.

- Abra un símbolo del sistema administrativo.

- Modifique la ruta para permitir la ejecución de comandos de keytool escribiendo

Set path=%PATH%;"C:\Program Files\Dell\Java Runtime\jre1.8\bin"y, a continuación, escriba Intro.Nota: Para Dell Security Management Server versión 9.2 y anteriores, escribaSet path=%PATH%;"C:\Program Files\Dell\Java Runtime\jre1.7\bin"y, luego, presione Intro. - Escriba lo siguiente para ir al directorio conf de Security Server

%INSTALLDIR%\Enterprise Edition\Security Server\conf\y, luego, presione Intro.

- Importe el archivo de .cer exportado en el paso 1 al almacén de claves de Java (cacerts); para ello, escriba lo siguiente:

Keytool –import –alias RootCA –file C:\exportedroot.cer –keystore cacertsy, luego, presione Intro.

- Ingrese la contraseña del archivo cacerts.

- Acepte el símbolo del sistema para confiar en el certificado; para ello, escriba

Y.

- Reinicie el servidor de Security para completar la importación.

Modificar la política

Haga clic en la versión del servidor de Dell Data Security para obtener las configuraciones de política adecuadas. Para obtener más información sobre la versión, consulte Cómo identificar la versión de Dell Data Security/Dell Data Protection Server.

v9.8.0 y posterior

Para modificar la política a fin de permitir tarjetas inteligentes para el mecanismo de autenticación de PBA:

- Abra la consola de administración de Dell Data Security.

Nota: Para obtener más información, consulte Cómo acceder a la Consola de administración de Dell Data Security/Dell Data Protection Server.

- Inicie sesión como un usuario que puede modificar y confirmar la política.

- Vaya a la población donde desea realizar el cambio de política. Por ejemplo, seleccione Populations y, a continuación, haga clic en Enterprise.

- Seleccione la pestaña Security Policies.

- Seleccione Pre-Boot Authentication.

- Modifique el método de autenticación del SED de Password a Smartcard.

Nota: Asegúrese de que la política de unidad de autocifrado esté activada a fin de permitir esto para toda la empresa.

- Guarde y confirme las políticas.

Nota: Para obtener más información, consulte Cómo confirmar políticas de Dell Data Security/Dell Data Protection Servers.

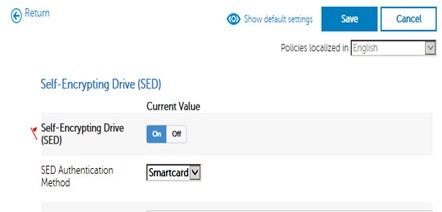

Versión 9.2.0 a la 9.7.0

Para modificar la política a fin de permitir tarjetas inteligentes para el mecanismo de autenticación de PBA:

- Abra la consola de administración de Dell Data Protection.

Nota: Para obtener más información, consulte Cómo acceder a la Consola de administración de Dell Data Security/Dell Data Protection Server.

- Inicie sesión como un usuario que puede modificar y confirmar la política.

- Vaya a la población donde desea realizar el cambio de política. Por ejemplo, seleccione Populations y, a continuación, haga clic en Enterprise.

- Seleccione la pestaña Security Policies.

- Seleccione Self-Encrypting Drive (SED).

- Modifique el método de autenticación del SED de Password a Smartcard.

Nota: Asegúrese de que la política de unidad de autocifrado esté activada a fin de permitir esto para toda la empresa.

- Guarde y confirme las políticas.

Nota: Para obtener más información, consulte Cómo confirmar políticas de Dell Data Security/Dell Data Protection Servers.

Versiones 8.0.0 a 9.1.5

Para modificar la política a fin de permitir tarjetas inteligentes para el mecanismo de autenticación de PBA:

- Modifique la política para permitir que las tarjetas inteligentes sean el mecanismo de autenticación para PBA.

- Abra la consola de administración remota.

Nota: Para obtener más información, consulte Cómo acceder a la Consola de administración de Dell Data Security/Dell Data Protection Server.

- Inicie sesión como un usuario que puede modificar y confirmar la política.

- Vaya a Enterprise.

- Haga clic en Security Policies en la parte superior.

- Seleccione Override (no disponible en Virtual Edition).

- Modifique el menú desplegable Policy Category a Self-Encrypting Drives.

- Expanda SED Administration.

- Modifique el método de autenticación del SED de Password a Smartcard.

Nota: Asegúrese de que Enable SED Management y Activate PBA estén configurados como True a fin de permitir esto para toda la empresa.

Nota: Asegúrese de que Enable SED Management y Activate PBA estén configurados como True a fin de permitir esto para toda la empresa. - Guarde esta política.

- Haga clic en Commit Policies a la izquierda.

- Haga clic en Apply Changes.

- Abra la consola de administración remota.

Las tarjetas inteligentes están en blanco de manera predeterminada. Cada tarjeta inteligente debe tener un certificado asignado a fin de agregar un certificado para la autenticación. Por lo general, los certificados se asignan a tarjetas inteligentes a través de una aplicación de middleware. Los siguientes ejemplos describen la importación a través de un software de Charismathics heredado para tarjetas inteligentes de clase empresarial, y VersaSec para tarjetas inteligentes basadas en la verificación de la identidad personal (PIV). Un administrador debe habilitar Single Sign On en Windows con tarjetas inteligentes después de asignar el certificado. Seleccione el proceso correspondiente para obtener más información.

Charismathics

Para aprovechar las tarjetas inteligentes, se debe tener un agente de inscripción que pueda asignar certificados al dispositivo y un middleware que traduzca la información del certificado proveniente de la entidad de certificación de Microsoft en algo que la tarjeta pueda utilizar.

La mayoría de las tarjetas inteligentes no tienen tokens de seguridad predefinidos. Un administrador debe configurar un token de seguridad en una nueva tarjeta inteligente, agregar un certificado para el agente de inscripción y, a continuación, inscribir usuarios y migrar certificados. Haga clic en el proceso correspondiente para obtener más información.

Configurar un token de seguridad en una nueva tarjeta inteligente

- Abra el proveedor de servicios criptográficos (CSP).

- Cuando se inserta una tarjeta sin un token activo, se obtiene información básica.

- Una vez creado el token de seguridad, se debe comprobar que esté configurado para un perfil PKCS15.

- Después de crearlo, habrá muchas más opciones y se podrá importar un certificado correctamente.

Agregar un certificado para el agente de inscripción

- Abra Microsoft Management Console (MMC).

- Haga clic en Archivo.

- Haga clic en Agregar o quitar complemento.

- Seleccione Certificados.

- Haga clic en Add (Agregar).

- Seleccione la opción para Mi cuenta de usuario.

- Haga clic en Finish.

- Haga clic en Aceptar.

- Expanda Certificados: usuario actual.

- Expanda Personal.

- Expanda Certificados, si existe.

- Haga clic con el botón secundario en el panel central, seleccione Todas las tareas y, luego, Solicitar un nuevo certificado.

- Haga clic en Next (Siguiente).

- Deje seleccionada la opción Directiva de inscripción de Active Directory.

- Haga clic en Next (Siguiente).

- Seleccione el certificado del agente de inscripción que se creó y publicó anteriormente.

- Haga clic en Inscribir.

- Una vez que se haya completado la inscripción, haga clic en Finalizar.

Inscribir usuarios y migrar certificados

Ahora podemos inscribir usuarios en la tarjeta inteligente que se generó y migrar certificados a la tarjeta mediante el complemento MMC del certificado.

Para inscribir usuarios y migrar certificados, siga estos pasos:

- Abra Microsoft Management Console (MMC).

- Haga clic en Archivo.

- Haga clic en Agregar o quitar complemento.

- Seleccione Certificados.

- Haga clic en Add (Agregar).

- Seleccione la opción para Mi cuenta de usuario.

- Haga clic en Finish.

- Haga clic en Aceptar.

- Expanda Certificados: usuario actual.

- Expanda Personal.

- Expanda Certificados, si existe.

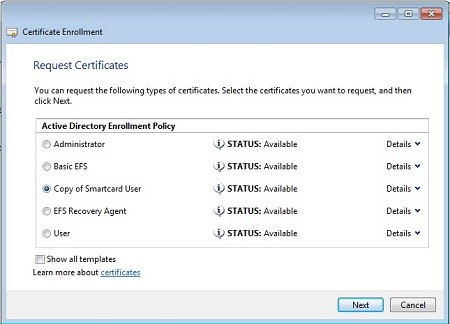

- Haga clic con el botón secundario en el panel central, seleccione Todas las tareas, Operaciones avanzadas y, a continuación, Inscribir en nombre de.

- Haga clic en Next (Siguiente).

- Deje seleccionada la opción Directiva de inscripción de Active Directory.

- Haga clic en Next (Siguiente).

- Haga clic en Examinar.

- Seleccione el certificado del agente de inscripción que se generó anteriormente y, luego, haga clic en Aceptar.

- Haga clic en Next (Siguiente).

- Seleccione la opción para la plantilla de usuario de tarjeta inteligente que se generó anteriormente.

- Seleccione el menú desplegable Detalles y haga clic en Propiedades.

- Modifique el proveedor de servicios criptográficos a la aplicación que está utilizando. En este caso, se trata de Charismathics.

- Haga clic en Aceptar.

- Haga clic en Siguiente.

- Haga clic en Examinar y, a continuación, modifique las ubicaciones que desea extraer del dominio.

- Ingrese el nombre de usuario del usuario que desea inscribir.

- Haga clic en Comprobar nombres para validar al usuario.

- Haga clic en Aceptar.

- Haga clic en Inscribir.

- Siga las indicaciones.

- Haga clic en Siguiente usuario para inscribir más usuarios con el mismo método o haga clic en Cerrar para continuar.

Las tarjetas inteligentes ahora se pueden aprovechar para la autenticación de PBA.

VersaSec

VersaSec utiliza los certificados generados anteriormente para la inscripción de certificados nuevos. Este proceso utiliza plantillas de certificado que se crean a través de Active Directory para permitir que un empleado genere certificados de inicio de sesión para que otros empleados los utilicen durante la sesión de inicio de sesión. Un administrador debe completar la inscripción de certificados, la exportación de certificados y, luego, la asignación de un certificado a una tarjeta inteligente. Haga clic en el proceso correspondiente para obtener más información.

Inscripción de certificados

Para inscribir un certificado, siga estos pasos:

- Abra Microsoft Management Console (MMC) como un administrador que asigna certificados en un dispositivo vinculado al dominio en el que se configuraron plantillas de certificado.

- Seleccione la opción Agregar o quitar complemento.

- Seleccione Certificados y, luego, Agregar.

- Asegúrese de que la opción Mi cuenta de usuario esté seleccionada.

- Seleccione Aceptar para cargar los complementos seleccionados.

- Expanda el panel Certificados: usuario actual, haga clic con el botón secundario en el panel derecho, seleccione Todas las tareas y, luego, Solicitar un nuevo certificado.

- Asegúrese de que la opción para Directiva de inscripción de Active Directory esté seleccionada y, a continuación, haga clic en Siguiente.

- Seleccione la plantilla de certificado que permite crear un agente de inscripción para el usuario actual y, a continuación, seleccione Inscribir. En este ejemplo, se utiliza la plantilla de registro del agente de inscripción creada anteriormente.

- Una vez que se haya completado la inscripción, haga clic en Finalizar.

- Con un certificado de agente de inscripción, seleccione la carpeta Certificados en el panel izquierdo para generar un certificado de usuario de tarjeta inteligente basado en una plantilla pregenerada. Seleccione Todas las tareas, Operaciones avanzadas y, a continuación, Inscribir en nombre de.

- Asegúrese de que la opción para Directiva de inscripción de Active Directory esté seleccionada y, a continuación, haga clic en Siguiente.

- Seleccione Examinar cuando se solicite un certificado de agente de inscripción.

- Asegúrese de que el certificado correspondiente esté seleccionado y, a continuación, haga clic en Aceptar.

- Confirme que el usuario correspondiente esté definido y, luego, haga clic en Siguiente.

- Seleccione la plantilla que se creó previamente para la inscripción de usuarios de tarjetas inteligentes y, a continuación, haga clic en Siguiente. En este ejemplo, se aprovecha una plantilla denominada Smartcard User Enrollment.

- Seleccione Examinar para encontrar el usuario correspondiente.

- Para modificar la ubicación a fin de buscar en todo el directorio, haga clic en Ubicación.

- Seleccione el dominio o la unidad organizacional correspondientes y, luego, haga clic en Aceptar.

- Ingrese el usuario para el que desea generar un certificado de tarjeta inteligente y, a continuación, seleccione Comprobar nombres a fin de validar el nombre principal del usuario (UPN).

- Confirme el usuario correcto si se encuentran varios usuarios y, luego, seleccione Aceptar.

- Confirme la información del usuario y, luego, haga clic en Aceptar.

- Vuelva a confirmar la información del usuario y, a continuación, haga clic en Inscribir.

- La inscripción se completa rápidamente. Seleccione Siguiente usuario para generar otro certificado de usuario o seleccione Cerrar para completar el proceso de generación de certificados. Se pueden crear más certificados para usuarios adicionales en cualquier momento en el futuro.

Exportación de certificados

Los certificados se exportarán primero en formato PKCS12 para asignarlos a las tarjetas inteligentes. Los certificados deben incluir la clave privada y la cadena de certificados completa.

Para exportar un certificado, siga estos pasos:

- Abra Microsoft Management Console (MMC) como un administrador que asigna certificados en un dispositivo vinculado al dominio en el que se configuran las plantillas de certificado.

- Seleccione la opción Agregar o quitar complemento.

- Seleccione Certificados y, luego, Agregar.

- Asegúrese de que la opción Mi cuenta de usuario esté seleccionada.

- Seleccione Aceptar para cargar los complementos seleccionados.

- Expanda el panel Certificados: usuario actual y, luego, haga clic con el botón secundario en el usuario que desea exportar. Seleccione Todas las tareas y, a continuación, haga clic en Exportar.

- Seleccione la opción Exportar la clave privada y, luego, haga clic en Siguiente.

- Anule la selección de la opción Habilitar privacidad de certificado, seleccione Exportar todas las propiedades extendidas y, a continuación, haga clic en Siguiente.

- Seleccione la opción Contraseña, asigne una contraseña segura para el certificado y, luego, seleccione Siguiente.

Nota: No modifique la opción Cifrado.

Nota: No modifique la opción Cifrado. - Asigne un nombre de archivo y una ubicación y, luego, seleccione Siguiente.

- Confirme los detalles y, a continuación, seleccione Finalizar para completar la exportación.

Asignación de un certificado a una tarjeta inteligente

Instale y descargue el software de VersaSec y cualquier middleware administrativo que pueda ser necesario para las tarjetas inteligentes que se suministran.

Para asignar un certificado a una tarjeta inteligente, siga estos pasos:

- Inicie el agente de VersaSec e inserte una tarjeta inteligente.

- Vaya a Card Actions - Certificates and Keys y, a continuación, seleccione Import.

- Busque y seleccione el certificado exportado para vincularlo a la tarjeta inteligente. Ingrese la contraseña del certificado en el campo Password y, a continuación, seleccione Import.

- Ingrese el PIN del usuario cuando se le solicite el código de acceso y, a continuación, seleccione OK.

- Una vez finalizada la escritura del certificado, aparece dentro de la lista.

- Una vez que todos los certificados de todas las cuentas se escriben en la tarjeta inteligente, se pueden utilizar para iniciar sesión en Windows o en el entorno de autenticación previa al arranque de Dell.

Habilitar Single Sign On en Windows con tarjetas inteligentes

El proceso para habilitar Single Sign On en Windows con tarjetas inteligentes varía según la versión de Dell Encryption Enterprise que esté en uso. Seleccione la versión correspondiente para obtener más información. Para obtener información sobre la versión, consulte Instrucciones para identificar la versión de Dell Encryption Enterprise o Dell Encryption Personal.

Dell Encryption Enterprise v8.18 y versiones posteriores

No se requieren cambios en el terminal. Una vez establecida la política a través de la consola de administración, todos los cambios en los terminales se producen automáticamente.

Las tarjetas inteligentes pueden requerir un middleware. Consulte con su proveedor de tarjetas inteligentes para determinar si se debe instalar una solución de middleware en cada terminal a fin de permitir la autenticación en Windows.

Dell Encryption Enterprise v8.17.2 y versiones anteriores

- Respalde el registro antes de continuar, consulte Cómo respaldar y restaurar el registro en Windows

.

. - Editar el registro puede hacer que la computadora deje de responder en el próximo reinicio.

- Comuníquese con los números de teléfono de soporte internacional de Dell Data Security para obtener ayuda si tiene inquietudes sobre este paso.

Las máquinas cliente no tendrán Single Sign On de manera predeterminada. Se debe agregar una clave de registro para permitir que esto ocurra.

La clave de registro es:

[HKLM\SOFTWARE\DigitalPersona\Policies\Default\Smartcards] "MSSmartcardSupport"=dword:1 0 or no key = Smart Card Support Off, 1 = Smart Card Support On

- Abrir Editor del Registro

- Expanda HKEY Local Machine.

- Expanda Software.

- Expanda DigitalPersona.

- Expanda Policies.

- Expanda Default.

- Crear una clave y asignarle un nombre

Smartcards.

- Crear un DWORD y asignarle un nombre

MSSmartcardSupport.

- Establezca los datos del valor en 1.

Para comunicarse con el equipo de soporte, consulte los números de teléfono de soporte internacionales de Dell Data Security.

Vaya a TechDirect para generar una solicitud de soporte técnico en línea.

Para obtener información y recursos adicionales, únase al foro de la comunidad de seguridad de Dell.

Additional Information

Apéndice A

Configuración de una entidad de certificación de Microsoft

https://technet.microsoft.com/library/cc772393%28v=ws.10%29.aspx

Servicios de función necesarios:

- Entidad de certificación

- Inscripción web de la entidad de certificación

- Respondedor en línea

Apéndice B

Situaciones de falla y registros resultantes

Los certificados no se aceptan en la PBA.

Los registros de PBA muestran la siguiente información:

[2015.04.07 17:53:18] [3C9ADA3BD9] [3061987072] [898] [E:](CCredPasswordDlg::SmartcardAuthentication()) No smartcard certificate!

Solución:

Asigne un certificado a través del complemento MMC de certificados en lugar de CSP.

No se puede iniciar sesión en PBA con una tarjeta inteligente válida que funciona correctamente en Windows:

- El resultado (posterior a v8.5) o los archivos SED.log del servidor de Security generan errores de certificado no válidos.

Causado por:

java.security.cert.CertPathValidatorException: Path does not chain with any of the trust anchors 2015-05-04 21:06:00,169 ERROR SED [qtp914277914-24] - PBA auth error. Code=InvalidCertificate com.credant.sed.pba.resources.AuthException 2015-05-04 21:06:00,138 INFO SED [qtp914277914-24] - Smartcard auth from agent abbc4a5d-6e6d-4fac-9181-2a1dee1599ee 2015-05-04 21:06:00,169 ERROR SED [qtp914277914-24] - Invalid smartcard cert com.credant.security.x509.InvalidCertificateException: Invalid cert path at com.credant.security.x509.CertificateVerifier.validate(CertificateVerifier.java:141)

Solución:

Importe el certificado raíz o intermedio de la entidad de certificación al almacén de claves de Java para el servidor de Security y reinicie el servicio del servidor de Security.