Résolution de la notification « Votre base de données d’audit a atteint au moins 95 % de son stockage maximal alloué » dans Dell Security Management Server

Summary: Dell Security Management Server reçoit les notifications suivantes: « Votre base de données d’audit a atteint au moins 95 % de son stockage maximal alloué ».

Symptoms

Produits concernés :

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Data Protection | Enterprise Edition

- Dell Data Protection | Virtual Edition

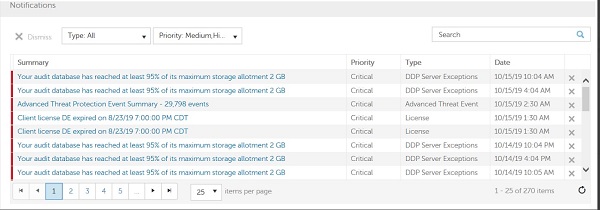

Vous pouvez voir une notification critique qui est consignée dans votre console Dell Security Management Server: Votre base de données d’audit a atteint 95 % de son attribution de stockage maximale de 2 Go.

Figure 1 : (en anglais uniquement) Notifications de Dell Security Management Server

Cet article décrit ce que la notification indique et fournit des mesures correctives qui peuvent être prises pour réduire le nombre d’événements générés.

Cause

La base de données d’audit stocke les événements qui sont téléchargés à partir de points de terminaison exécutant des plug-in Advanced Threat Protection, Web Control et Firewall (si activés). Voici quelques exemples d’événements: menaces trouvées, menaces arrêtées ou mises en quarantaine, et scripts bloqués ou arrêtés. Les événements stockés dans la base de données d’audit sont disponibles sous Enterprise > Advanced Threat Events dans la console Security Management Server.

Lorsque la base de données d’audit atteint 95 % de sa taille maximale allouée, elle consigne la notification ci-dessus dans la console du serveur. La base de données d’audit exécute un traitement par lot toutes les deux heures pour supprimer les événements plus anciens et faire de la place pour les événements plus récents. La taille de la base de données d’audit peut être augmentée à des valeurs par défaut pour les environnements plus volumineux, si nécessaire. Contactez Dell Data Security ProSupport, référence Dell Data Security International Support Numéros de téléphone pour modifier la configuration.

La plupart des événements générés par les points de terminaison (possibles sur de nombreux périphériques différents) proviennent d’événements de contrôle de script ou d’événements de protection de la mémoire qui sont exécutés à plusieurs reprises. Pour réduire le nombre d’événements générés par les points de terminaison, vous pouvez exclure ou autoriser la création de scripts et de processus sûrs connus afin qu’ils ne génèrent plus d’alertes.

Resolution

Le moyen le plus rapide d’identifier ces événements consiste à générer des rapports sur Security Management Server, via l’onglet Menaces avancées et l’onglet Événements de menaces avancées . À l’aide des informations contenues dans les rapports, vous pouvez créer les exclusions nécessaires pour réduire le nombre d’événements générés par les points de terminaison.

Il existe deux méthodes ci-dessous qui peuvent être utilisées pour extraire des rapports qui fournissent les événements qui sont générés.

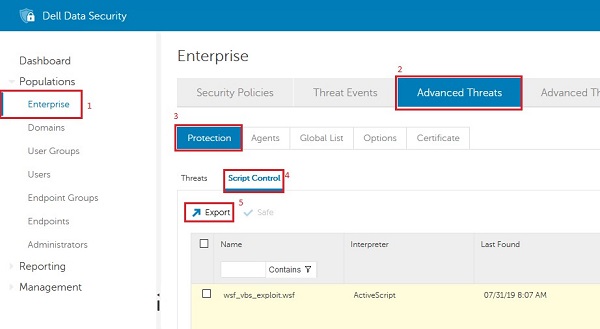

Dans l’onglet Menaces avancées , vous pouvez obtenir la liste des scripts présents dans l’environnement et le nombre de fois où les scripts ont été exécutés. Pour ce faire, sélectionnez:

- Enterprise

- Menaces avancées

- Protection

- Contrôle des scripts

- Export (Exportation)

Figure 2 : (en anglais uniquement) Exporter des scripts

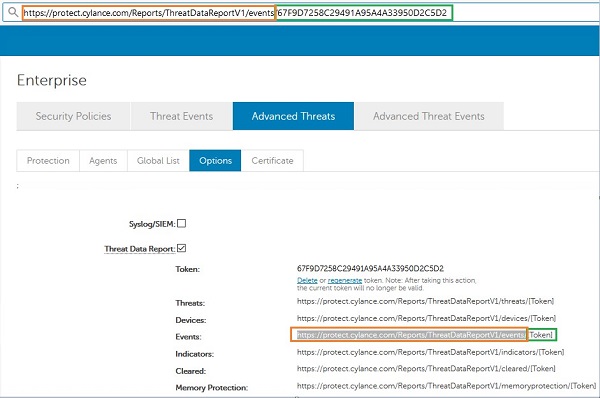

L’activation du rapport de données sur les menaces fournit un instantané rapide de ce qui se passe dans l’environnement, sous:

- Enterprise

- Menaces avancées

- Options

- Rapport de données sur les menaces

Figure 3 : (en anglais uniquement) Jeton de rapport de données sur les menaces

Une fois que vous disposez du token, vous pouvez créer une URL de rapport en cochant l’URL en regard d’Événements et en remplaçant [Token] par le token de votre environnement.

Figure 4 : (en anglais uniquement) Créer une URL de rapport

Procédez de la même manière pour la protection de la mémoire.

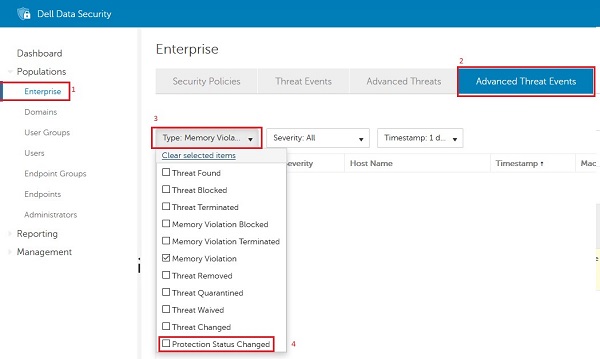

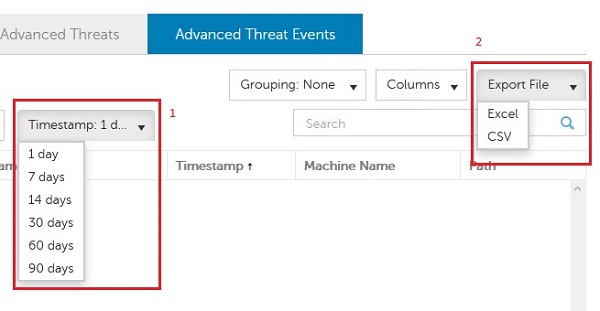

Si le rapport de données sur les menaces n’a pas été activé, les données des événements de menaces avancées peuvent être exportées à la place. Pour vous assurer de recevoir toutes les données, sélectionnez:

- Enterprise

- Événements de menaces avancées

- Saisissez

- Effacez toutes les options à l’exception de Protection Status Changed (cette option peut être tchatée et est saisie en tant qu’événement lors du redémarrage du périphérique).

Figure 5 : (en anglais uniquement) Modification de l’état de protection

Une fois cette option sélectionnée:

- Modifiez la valeur Horodatage.

- Export (Exportation)

Figure 6 : (en anglais uniquement) Modifier l’horodatage

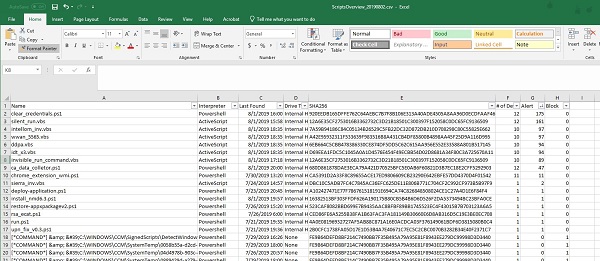

Avec ces données, nous pouvons voir quels scripts sont exécutés fréquemment, trouver les hachages SHA256 et les emplacements d’exécution de ces scripts et événements de mémoire. Cela nous permet de déterminer si ces éléments doivent être ajoutés à la liste d’autorisations dans l’environnement.

Le fichier ScriptsOverview_DATE.csv peut être trié pour déterminer le nombre de périphériques sur lesquels un script a été détecté (nombre de périphériques) et le nombre de fois où il a été signalé (alerte ou bloc).

Exemple 1 :

Figure 7 : (en anglais uniquement) ScriptsOverview_Date.csv

MemoryprotectionDataReport.csv peut également être utilisé pour déterminer les événements de mémoire qui ont été observés dans l’environnement. Le tri par nom de processus peut vous aider à identifier rapidement les fichiers exécutables qui sont fortement exécutés par plusieurs périphériques et à créer des emplacements pour lesquels des exclusions peuvent être requises.

Exemple 2 :

Figure 8 : (en anglais uniquement) MemoryprotectionDataReport.csv

L’article ci-dessous peut être utilisé pour autoriser la liste des scripts et des événements de mémoire s’ils sont considérés comme sûrs et attendus: Comment ajouter des exclusions dans Dell Endpoint Security Suite Enterprise.

Une fois que nous avons conçu les listes d’autorisation appropriées pour la protection de la mémoire et le contrôle des scripts, le nombre d’événements par jour devrait considérablement réduire et éliminer les notifications d’événements d’audit lorsqu’il manque d’espace.

Pour contacter le support technique, consultez l’article Numéros de téléphone du support international Dell Data Security.

Accédez à TechDirect pour générer une demande de support technique en ligne.

Pour plus d’informations et de ressources, rejoignez le Forum de la communauté Dell Security.