Sådan udføres en Active Directory-domænemigrering til Dells sikkerhedsserver

Summary: Sådan foretager du en Active Directory-domænemigrering i Dell Data Protection | Enterprise Edition.

Instructions

Berørte produkter:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Data Protection | Enterprise Edition

- Dell Data Protection | Virtual Edition

Berørte versioner:

- v6.0 - 11.0

- Dell Security Management Server (tidligere Dell Data Protection | Enterprise Edition) er stået op og domænet tilknyttet.

- Et eksisterende domæne er blevet føjet til sektionen "domæne" under WebUI-konsollen.

- Slutpunkter er blevet aktiveret mod serveren.

- En migrering af domænet er påkrævet.

- Vi planlægger også at migrere SID-historien for AD-objekterne.

- Slutpunkter har fuld forbindelse til serveren og kan hente politikker på det gamle domæne, før domænemigreringsprocessen startes.

- Krypterede data på slutpunkterne er fuldt tilgængelige, slutpunkter er aktiveret, og det er muligt at deaktivere og genaktivere dem. Vi kan bekræfte, at aktiveringer sker uden problemer ved hjælp af en hurtig

WSDeactivateaf eventuelle slutpunkter.

De overordnede trin er ikke for komplekse, men det er nødvendigt at forstå, at hvis hele processen ikke udføres korrekt, kan data gå tabt, eller en gendannelse af maskiner kan være påkrævet. Selvom denne proces kan udføres på alle versioner af Dell Security Management Server og klient, anbefaler Dell Technologies at have mindst 8.3.0-klient og 8.5-server installeret, da der er foretaget adskillige forbedringer siden da, som gør den overordnede migreringsproces nemmere på Dell Security Management Server-siden. Nedenfor er en oversigt over, hvordan den overordnede proces fungerer og nogle af de mest bekymrende spørgsmål.

Det første trin er at forstå, om en domænemigrering er påkrævet. Der er situationer, som når en virksomhed flytter, for eksempel til Office 365, hvor det er nok at tilføje et alias og indstille dette som det primære UPN for AD-brugerne. Dette er ikke en reel domænemigrering, og der kræves ingen anden handling på Dell Data Protection | Enterprise Edition-server end at føje det nye alias til listen over domænealias under afsnittet Indstillinger, listen over domænealias . Hvis der oprettes et nyt domæne, og AD-objekter skal flyttes fra det gamle nedlagte domæne til det nye, er det her, en domænemigrering skal planlægges.

Når der planlægges en domænemigrering, overvejer det første trin også at migrere SID-historikken. For at gøre domænemigreringen vellykket på Dell Security Management Server-siden er det nødvendigt at bevare SID-historikken, ellers betragtes AD-objekter som nye på vores Dell Security Management Server, og derfor kan vi efter genaktivering ikke udnytte de samme krypteringsnøgler. Dell kræver migrering af SID-historikken. Vi vil ikke bruge tid på, hvordan en domænemigrering udføres, da dette ikke er en Dell-databeskyttelse | Krypteringsopgave, men der er flere værktøjer rundt som ADMT fra Microsoft, der gør det muligt for en organisation at migrere et domæne A til et domæne B. Som nævnt ovenfor kræves en SID-historikmigrering for at vi kan holde vedholdenhed med hensyn til nøgler. Migrering af SID-historikken betyder, at vi føjer til SID-historikattributten i AD for den gamle bruger-SID-præmigrering, hvilket garanterer kontinuitet i de migrerede objekter.

Som regel på AD-siden:

- Når et objekt omdøbes, ændres værdien af attributten objectSID (SID) ikke. Når du flytter et objekt fra et domæne til et andet, skal objectSID ændres, da en del af det er domænespecifikt, og det gamle SID føjes til

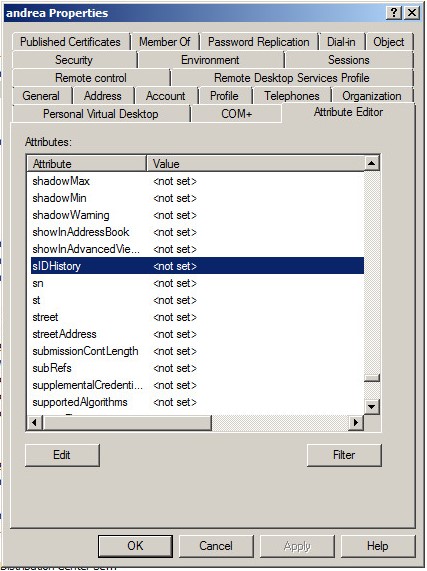

SIDHistoryattribut (forudsat at denne er migreret). Du kan seSIDHistoryved hjælp af ADSI Edit (du kan se i hexadecimal eller decimal). Hvis der ikke er nogen værdier, er der ingen SID-historik, eller objektet er aldrig blevet flyttet fra et andet domæne. SIDhistoryer kun tilgængelig ved migrering af konti mellem domæner eller skove.

Nedenfor vises et skærmbillede af, hvordan du finder ud af, om ikonet SIDHistory er blevet migreret ved hjælp af attributeditoren:

Når vi har bekræftet, at SIDHistory af de migrerede brugere og maskiner, der også er blevet flyttet, kan vi gå videre med Dell Security Management Server-konfigurationen. Hvis der kræves flere oplysninger om, hvordan du udfører en domæneoverførsel, og hvordan du bevarer SID-historikken, skal du se følgende Microsoft-dokumentation:

Nedenfor kan du se, hvad der sker under en domænemigrering på Dell Security Management Server-siden.

- På klientsiden:

- Vi løser brugernes UPN til SID. Vi leder efter deres SID i boksfilen. Vi finder det ikke.

- Vi beslutter, at dette er en ny bruger, og vi kontakter sikkerhedsserveren og videregiver UPN-adgangskoden som en typisk aktiveringsanmodning.

- På serversiden:

- Vi modtager aktiveringsanmodningen. Vi kontakter Active Directory og slår UPN op. Derefter triagerer vi brugeren, som en del af denne prioriteringsproces bemærker vi, at SID i tabellen Entity ikke stemmer overens med SID i AD. Vi undersøger

SIDHistoryfor at kontrollere SID et i tabellen Enhed. Hvis vi ikke finder det, kaster vi en undtagelse, og aktiveringen mislykkes, da vi allerede har det SCID på plads. Når vi finder SID'et, opdaterer vi objekttabellen med det nye SID (i UID-delen er den første del domænet, og vi opdaterer det og opdaterer slutpunktsdomænedelen). - Derefter videregiver vi til klienten de gamle nøgler, politik, DCID osv. (Som om det var en genaktivering).

- Vi modtager aktiveringsanmodningen. Vi kontakter Active Directory og slår UPN op. Derefter triagerer vi brugeren, som en del af denne prioriteringsproces bemærker vi, at SID i tabellen Entity ikke stemmer overens med SID i AD. Vi undersøger

- Tilbage på klienten:

- Slutpunktet modtager disse oplysninger og tilføjer en post i filen credsys.vlt, at brugeren er aktiveret , og at brugeren på det tidspunkt er logget på som normalt.

Et vigtigt punkt på Dell Security Management Server-siden er forståelsen af, om et nyt domæne skal tilføjes under webgrænsefladen for at få tingene til at fungere med nye og gamle brugere under aktivering eller genaktivering.

Ved en domænemigrering føjer vi ikke det nye domæne til Dell Security Management Server-konsollen, HVIS roddomænets overordnede domæne for det gamle og det nye migrerede domæne er der. Det er nok at tilføje det nye domæne i form af et alias under afsnittet "Indstillinger", "Domain Alias List." (Og vi antager, at der er etableret en tovejstillid mellem det overordnede og det nye underordnede domæne.) Servicekontoen for roddomænet skal muligvis konfigureres i det overordnede domæne. Hvis vi i stedet migrerer et domæne A.local til B.local, og de to domæner ikke er underordnede det samme roddomæne, eller de tilhører en anden skov, har vi brug for et nyt domæne, der tilføjes under vores konsol, da vi skal binde eventuelle eksisterende slutpunkter til det nye domæne og en ny tjenestekonto.

Forståelsen af ovenstående svæver over konfigurer Dell Security Management Server korrekt er et centralt punkt, da vi ellers står over for flere problemer efter migrering. Det er også vigtigt at forstå, hvilken tillid der er mellem disse domæner og deres roddomæner (hvis nogen), og hvad deres aktuelle domæneliste er under Dell Security Management Server-konsollen. Reglen er enkel, hvis du har en form for tillid mellem forælder og barn, så har du under Dell Data Protection | Enterprise Edition-serveren, roddomænet og aliasserne på plads er nok. Ellers skal vi tilføje lige så mange underordnede domæner under Dell Security Management Server som deres rigtige underdomæner, og denne regel gælder også for domænemigrering.

Endelig, som mere generelt, bør vi * aldrig * blive tilføjet samtidigt et underordnet og overordnet domæne, da det at have den samme bruger potentielt synlig på begge niveauer bryder tingene for os. Desuden er fjernelse af domæne (endnu) ikke en fuldt understøttet opgave på Dell Security Management Server-siden.

Hvis klienten er på v8.2.1 eller tidligere, og serveren er på v8.3.1 eller tidligere, WSDeactivate er et nødvendigt trin, da vi ikke automatisk har omdøbt slutpunktsdomænedelen på serversiden. Dette gælder ikke for de seneste builds af vores Dell Security Management Server eller slutpunkt.

Gamle domæner kan ikke fjernes fra Dell Security Management Server-databasen manuelt eller ved hjælp af konsollen. Dette skyldes, at Dell Security Management Server søger efter en bruger eller gruppe og derefter fastslår, at det er et domænemedlemskab. På grund af det, hvad der skal ske, når et domæne fjernes, skal alle de objekter, der er en del af dette domæne, også fjernes. Ingen af mulighederne understøttes på nuværende tidspunkt. Dell undersøger muligheden for at ændre denne adfærd i fremtidige builds af Dell Security Management Server, men på nuværende tidspunkt er dette ikke en understøttet eller gennemførlig opgave. Som en sidebemærkning, hvis vi vælger at markere (manuelt) domænet som fjernet i databasen, begynder vi at få en fejl, der kastes i serverlogfilerne hvert 15. minut for alle de tilknyttede forældreløse brugere og grupper.

Hvis afskærmningen afinstalleres på et migreret slutpunkt, skal du udføre de samme trin, som er nødvendige for at gennemtvinge en normal genaktivering (ikke-domæne) mod det samme skjold-id, her. I almindelige krypterede filer skal vi håndhæve det samme DCID i registreringsdatabasen, før slutpunktet genaktiveres mod Dell Data Protection | Enterprise Edition Server eller Dell Security Management Server. Hvis du har spørgsmål, skal du kontakte det tekniske supportteam for at få mere hjælp.

Nej, en ny domænelicens er ikke påkrævet, da Dell Data Protection | Enterprise Edition Server 8.x. På ældre versioner af Dell Data Protection | Enterprise Edition Server, kræves der stadig en ny licens. Kontakt det tekniske supportteam for at få flere oplysninger.

For at kontakte support kan du bruge internationale supporttelefonnumre til Dell Data Security.

Gå til TechDirect for at oprette en anmodning om teknisk support online.

Hvis du vil have yderligere indsigt og ressourcer, skal du tilmelde dig Dell Security Community-forummet.