Pratiques d’excellence pour les environnements filaires 802.1x dans Wyse Management Suite

Summary: L’article suivant contient des recommandations pour la configuration réseau de Wyse Management Suite (WMS) dans un environnement filaire 802.1x.

Instructions

Produits concernés :

- Wyse Management Suite

Plates-formes concernées :

- Client léger OptiPlex 3000

- OptiPlex 5400 All-in-One

- OptiPlex All-in-One 7410

- OptiPlex All-in-One 7420

- Latitude 3420

- Inspiron 3440

- Latitude 5440

- Latitude 5450

- Client léger Wyse 5070

- Client léger Wyse 5470 tout-en-un

- Client léger mobile Wyse 5470

Systèmes d’exploitation concernés :

- Dell ThinOS

Le déploiement des points de terminaison dans un environnement filaire 802.1x peut s’avérer difficile, car des certificats sont souvent nécessaires pour mener à bien une négociation EAP. Cela est encore plus compliqué lors de l’utilisation de ThinOS, car une réinitialisation aux paramètres d’usine efface toutes les données de la participation NVR chiffrée, y compris les certificats installés par le client. Vous trouverez ci-dessous une stratégie recommandée pour activer le déploiement ou la configuration automatique des clients ThinOS dans un environnement filaire 802.1x.

Configuration - Configuration de l’environnement client

Les appareils répertoriés doivent être configurés pour avoir les comportements suivants :

- Commutateur : si vous utilisez un commutateur Cisco ou un autre, un vLAN sécurisé et non sécurisé doivent être configurés. Si le client ne dispose pas des certificats ou configurations requis pour effectuer la négociation EAP et se connecter au vLAN sécurisé, le commutateur doit connecter le client à un vLAN non sécurisé.

- Serveur WMS : les clients doivent s’assurer que leurs serveurs WMS sont accessibles à partir du vLAN sécurisé et non sécurisé. Si vous utilisez une installation sur site au lieu d’une installation sur le Cloud public, le client peut choisir de configurer deux serveurs WMS.

- Configurations DHCP et DNS : sur le vLAN sécurisé et non sécurisé, les clients doivent activer les configurations requises (options DHCP ou enregistrements DNS) qui permettent à ThinOS de se connecter au serveur WMS et au groupe d’enregistrement.

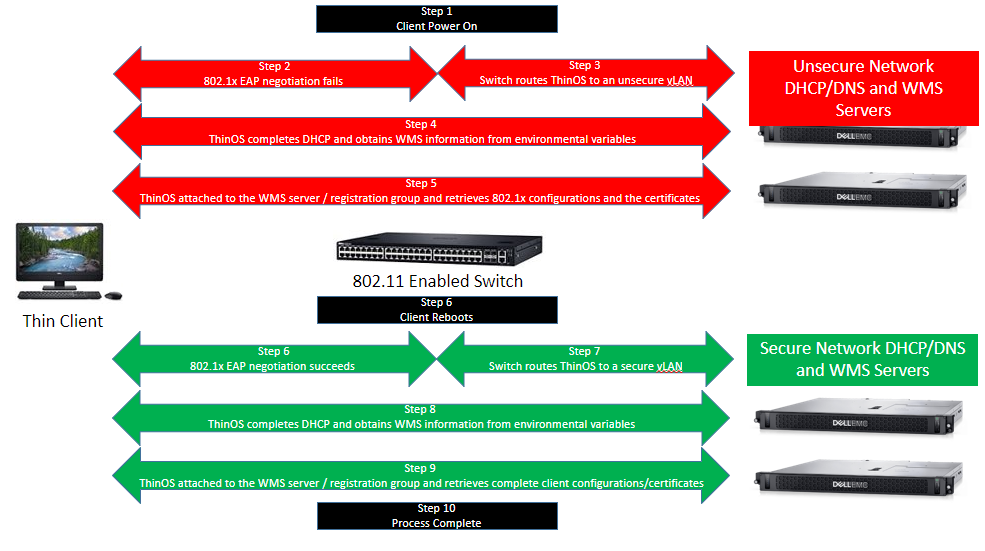

Workflow : comportement des paramètres par défaut

- Lorsqu’un client ThinOS est mis sous tension pour la première fois ou après une réinitialisation des paramètres d’usine, il démarre

- Échec de la négociation EAP 802.1x (aucune configuration ou certificat)

- Le commutateur achemine ThinOS vers un vLAN non sécurisé.

- ThinOS termine le DHCP et obtient des informations WMS à partir des variables d’environnement (options DHCP, enregistrements DNS).

- ThinOS se connecte au serveur WMS et au groupe d’enregistrement et récupère les configurations 802.1x et les certificats nécessaires pour se connecter au vLAN sécurisé

- Redémarrages de ThinOS

- La négociation EAP 802.1x réussit.

- ThinOS termine le DHCP et obtient des informations WMS à partir des variables d’environnement (options DHCP, enregistrements DNS).

- ThinOS rattaché au serveur WMS et au groupe d’enregistrement récupère les configurations client terminées et tous les certificats de serveur requis

- Le processus est terminé.

Remarque : le protocole SCEP (Simple Certificate Enrollment Protocol) peut être intégré à ce processus, mais le déploiement automatique nécessite que le serveur SCEP soit présent sur le vLAN sécurisé et non sécurisé.

Remarque : le protocole SCEP (Simple Certificate Enrollment Protocol) peut être intégré à ce processus, mais le déploiement automatique nécessite que le serveur SCEP soit présent sur le vLAN sécurisé et non sécurisé.

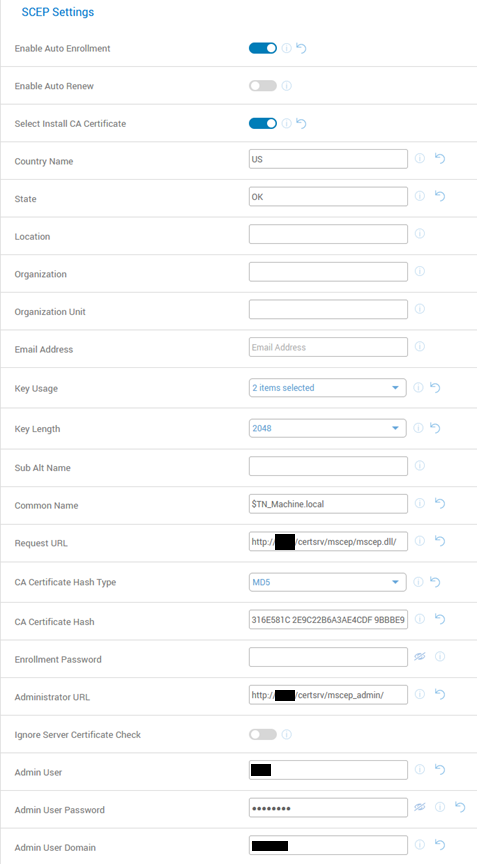

Paramètres SCEP pour la configuration de groupe WMS ThinOS 9.x

Pour configurer Wyse Management Suite pour SCEP lors de l’utilisation de ThinOS 9.x :

- Définissez Enable Auto Enrollment sur On.

- Si vous le souhaitez, définissez Enable Auto Renew sur On.

- Définissez l’option Select Install CA Certificate sur On.

- Renseignez le champ Country Name.

- Renseignez le champ State.

- Vous pouvez renseigner le champ Location (facultatif).

- Vous pouvez renseigner le champ Organization (facultatif).

- Vous pouvez renseigner le champ Organization Unit (facultatif).

- Vous pouvez renseigner le champ Email Address (facultatif).

- Sélectionnez un paramètre Key Usage pour Digital Signature et Key Encipherment.

- Sélectionnez une Longueur de clé.

- Vous pouvez renseigner le champ Sub Alt Name (facultatif).

- Renseignez le champ Common Name.

- Renseignez le champ Request URL.

- Sélectionnez une valeur pour CA Certificate Hash Type.

- Renseignez le champ CA Certificate Hash.

- Vous pouvez renseigner le champ Enrollment Password (facultatif).

- Renseignez le champ Administrator URL.

- Vous pouvez définir Server Certificate Check sur On (facultatif).

- Renseignez le champ Admin User.

- Renseignez le champ Admin User Password.

- Renseignez le champ Admin User Domain.

Remarque :

Remarque :- l’image illustre $TN_Machine.local en tant qu’exemple de nom commun. $TN est une variable d’environnement système pour ThinOS. $TN insère le nom du terminal dans la certification de la machine comme alternative $SN pourrait également être utilisée ; Cela ajouterait le numéro de série au nom du certificat.

- L’URL de la demande doit fournir un chemin d’accès au serveur SCEP dans votre environnement.

- La valeur de hachage du certificat d’autorité de certification se trouve sur la page [SCEPSERVER]/CertSrv/MSCEP_admin/.

- L’URL de l’administrateur est la page [SCEPSERVER]/CertSrv/MSCEP_admin/.

- L’utilisateur administrateur est le compte de service SCEP.

Paramètres de l’environnement filaire ThinOS 9.x 802.1x Configuration du groupe WMS

Dans WMS :

- Sélectionnez Advanced>Network Configuration>Ethernet Settings>802.1X Authentication Settings>Add Row

- Sélectionnez le

EAPtype >EAP-TLS - Saisissez le nom de fichier de certificat client correct

- Sélectionnez le type de certificat client Utilisateur ou Machine (émis sur la machine généralement)

- Le nom du serveur est facultatif (le nom du serveur Radius doit être utilisé)

- Les options Valider le serveur et Vérifier le serveur doivent être activées pour la validation du nom du serveur.

Remarque :

Remarque :- Le nom de fichier du certificat client doit inclure

scep_cert_et.crt - Si les informations sont saisies de manière incorrecte, la connexion n’est pas possible.

- Le nom de fichier du certificat client doit inclure