PowerEdge: Посібник із ввімкнення серверів із захищеним ядром

Summary: У цій статті наведено вказівки щодо кроків для конкретного продукту щодо налаштування серверів із захищеним ядром до повністю активованого стану.

Instructions

Застосовні продукти

Інструкції з конфігурації застосовуються до таких серверних продуктів Dell Technologies:

- PowerEdge R750

- PowerEdge R750xa

- PowerEdge R650

- PowerEdge MX750c

- PowerEdge C6520

- PowerEdge R750xs

- PowerEdge R650xs

- PowerEdge R450

- PowerEdge R550

- PowerEdge T550

- PowerEdge XR11

- PowerEdge XR12

- PowerEdge R6525 (процесори серії EPYCTM 7003)

- PowerEdge R7525 (процесори серії EPYCTM 7003)

- PowerEdge C6525 (процесори серії EPYCTM 7003)

- Dell EMC AX-7525 (тільки для процесорів серії EPYCTM 7003)

- Dell EMC AX-750

- Dell EMC AX-650

Налаштування BIOS

Нижче наведено мінімальну версію BIOS для конкретної платформи, яка буде використовуватися для включення безпечного ядра.

Це можна отримати на сторінці підтримки Dell .

| Назва платформи | Мінімальна версія BIOS |

| PowerEdge R750 | 1.3.8 |

| PowerEdge R750xa | 1.3.8 |

| PowerEdge R650 | 1.3.8 |

| PowerEdge MX750c | 1.3.8 |

| PowerEdge C6520 | 1.3.8 |

| PowerEdge R750xs | 1.3.8 |

| PowerEdge R650xs | 1.3.8 |

| PowerEdge R450 | 1.3.8 |

| PowerEdge R550 | 1.3.8 |

| PowerEdge R6525 | 2.3.6 |

| PowerEdge R7525 | 2.3.6 |

| PowerEdge C6525 | 2.3.6 |

| Dell EMC AX-7525 | 2.3.6 |

| Dell EMC AX-750 | 1.3.8 |

| Dell EMC AX-650 | 1.3.8 |

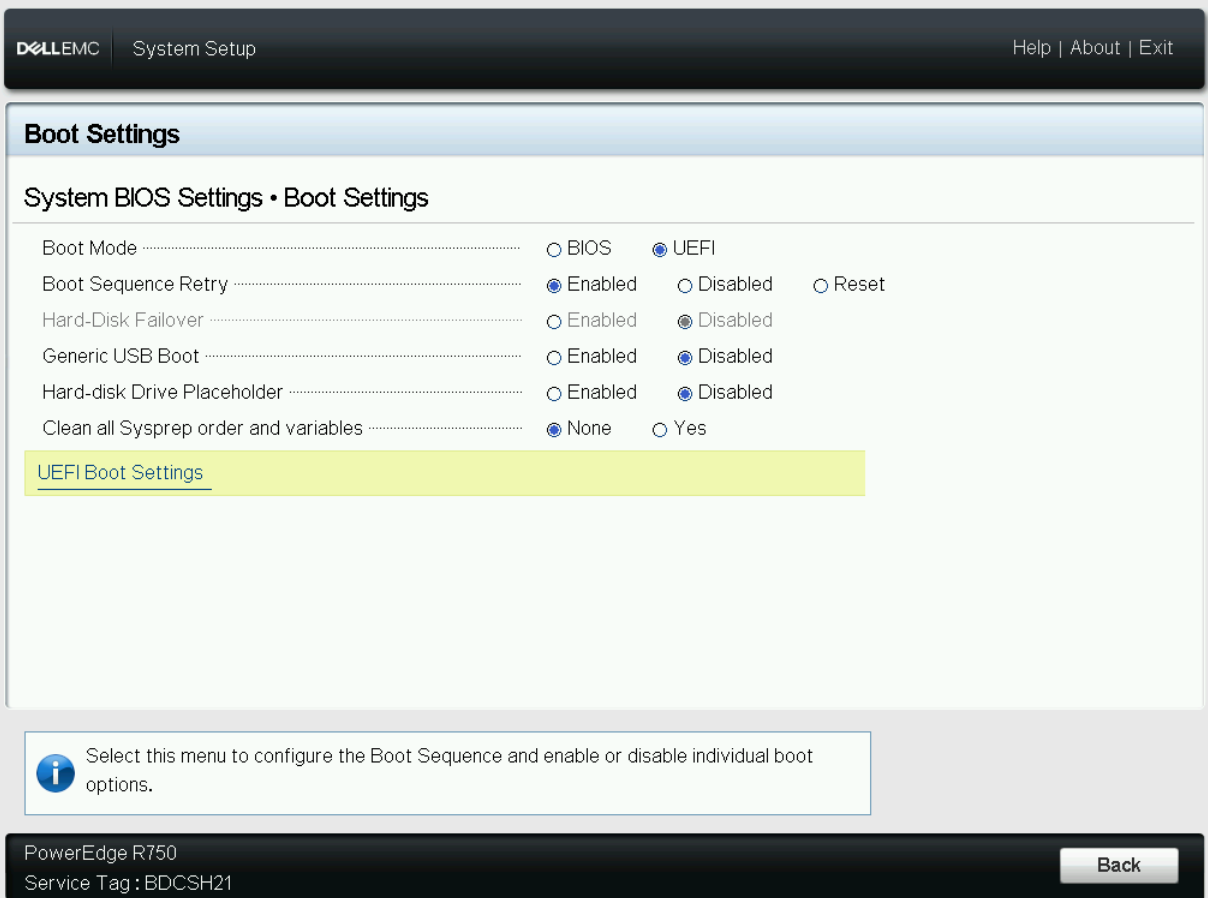

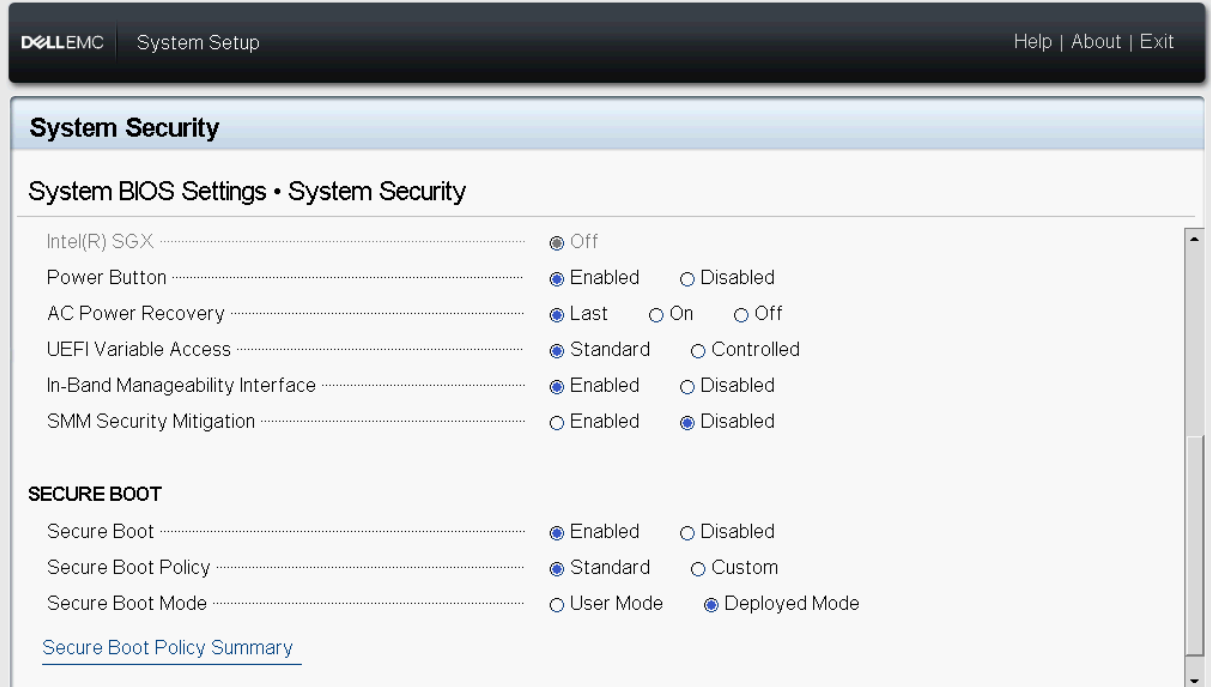

2. Безпечне завантаження має бути ввімкнено.

Безпечне завантаження має бути встановлено в BIOS у налаштуваннях системного BIOS System > Security.

3. Сервер повинен мати модуль довірчої платформи (TPM) 2.0, і його потрібно ввімкнути, як зазначено нижче.

- Для TPM Security має бути встановлено значення ON у настройках системного BIOS Система > Security

- Інші налаштування повинні бути встановлені в налаштуваннях > BIOS System Security > TPM Advanced Settings

- Необхідно ввімкнути обхід інтерфейсу фізичної присутності (PPI) TPM і очищення обходу TPM PPI.

- Вибір алгоритму TPM повинен бути встановлений як "SHA 256"

- Мінімальна версія прошивки TPM:

TPM 2.0 - 7.2.2.0CTPM 7.51.6405.5136

4. У BIOS має бути ввімкнено функцію Dynamic Root of Trust for Measurement (DRTM). Для сервера Intel DRTM слід активувати, увімкнувши нижче налаштування BIOS:

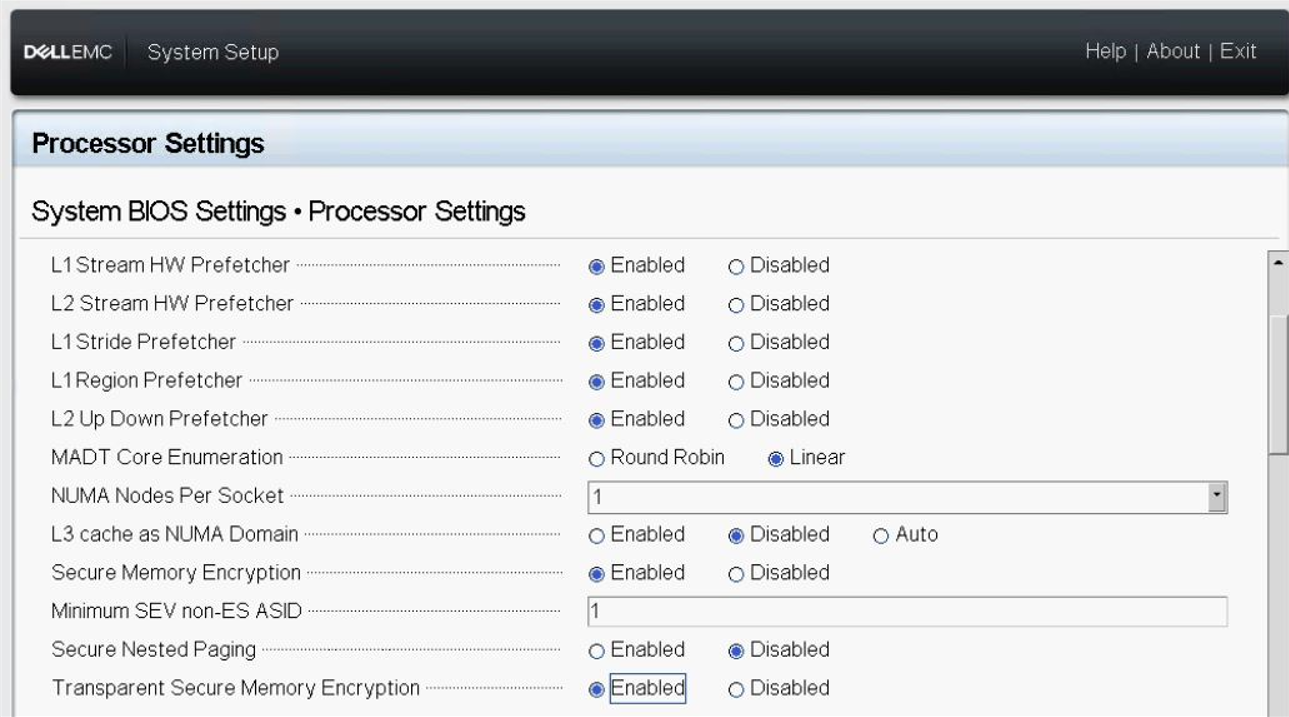

- Захист прямого доступу до пам'яті в налаштуваннях > системного BIOS, налаштуваннях процесора.

- Intel(R) TXT у налаштуваннях > системного BIOS Безпека системи

Для сервера AMD слід увімкнути DRTM. Налаштування BIOS нижче дозволяють його:

- "Прямий захист доступу до пам'яті" в налаштуваннях > системного BIOS Налаштування процесора

- "AMD DRTM" в налаштуваннях > BIOS системи Безпека системи

5. У BIOS повинні бути включені блок управління пам'яттю вводу-виводу (IOMMU) і розширення віртуалізації.

Для Intel Server IOMMU та розширення віртуалізації повинні бути включені шляхом включення "Технологія віртуалізації" в налаштуваннях процесора BIOS > системи.

Для сервера AMD IOMMU та розширення віртуалізації повинні бути включені з наступними налаштуваннями BIOS:

- "Технологія віртуалізації" в налаштуваннях > системного BIOS Налаштування процесора

- Підтримка IOMMU в налаштуваннях > системного BIOS, налаштуваннях процесора

Для сервера AMD у налаштуваннях процесора налаштувань системного BIOS > увімкніть шифрування захищеної пам'яті (SME) та прозоре шифрування захищеної пам'яті (TSME).

Налаштування ОС

Інсталяція драйверів для конкретної платформи

Для серверів Intel драйвер чіпсета (версія: 10.1.18793.8276 і вище) повинні бути встановлені.

Для серверів AMD драйвер чіпсета (версія: 2.18.30.202 і вище) повинні бути встановлені.

Ці драйвери можна завантажити зі сторінки підтримки Dell:

Введіть назву моделі сервера, перейдіть до розділу «Драйвери та завантаження», виберіть ОС як Windows Server 2022 LTSC і знайдіть драйвер чіпсета.

Наприклад, для PowerEdge R650 слід встановити «Драйвери чіпсета Intel Lewisburg серії C62x».

Для PowerEdge R6525 слід встановити «Драйвери чіпсета серії AMD SP3 Milan».

Налаштування розділів реєстру для VBS, HVCI та System Guard

Запустіть з командного рядка наступне:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 3 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f

reg add “HKLM\System\CurrentControlSet\Control\DeviceGuard\Scenarios\SystemGuard” /v “Enabled” /t REG_DWORD /d 1 /fПідтвердьте стан захищеного ядра

Щоб переконатися, що всі функції Secured-core правильно налаштовані та працюють, виконайте наведені нижче дії.

Модуль TPM 2.0

Бігти get-tpm в оболонці PowerShell і підтвердьте наступне:

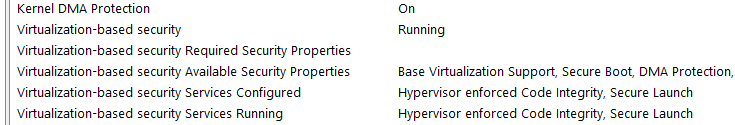

Безпечне завантаження, захист від DMA ядра, VBS, HVCI та System Guard

Запуску msinfo32 з командного рядка та підтвердьте такі значення:

- "Стан безпечного завантаження" має значення "Увімкнено"

- "Kernel DMA Protection" увімкнено

- "Безпека на основі віртуалізації" - це "Виконується"

- "Virtualization-Based Security Services Running" містить значення "Цілісність коду, що виконується гіпервізором" і "Secure Launch"

Підтримка

Якщо у вас виникли проблеми з апаратним забезпеченням і мікропрограмним забезпеченням, зверніться до служби підтримки

Dell У разі проблем з ОС і програмним забезпеченням зверніться до служби підтримки Microsoft