PowerEdge: Vejledning til aktivering af Secured-core-servere

Summary: Denne artikel indeholder vejledning til produktspecifikke trin til konfiguration af Secured-core-servere til en fuldt aktiveret tilstand.

Instructions

Relevante produkter

Konfigurationsvejledningen gælder for følgende Dell Technologies-serverprodukter:

- PowerEdge R750

- PowerEdge R750xa

- PowerEdge R650

- PowerEdge MX750c

- PowerEdge C6520

- PowerEdge R750xs

- PowerEdge R650xs

- PowerEdge R450

- PowerEdge R550

- PowerEdge T550

- PowerEdge XR11

- PowerEdge XR12

- PowerEdge R6525 ("EPYCTM 7003-serieprocessorer")

- PowerEdge R7525 ("EPYCTM 7003-serieprocessorer")

- PowerEdge C6525 ("EPYCTM 7003-seriens processorer")

- Dell EMC AX-7525 (kun processorer i EPYCTM 7003-serien)

- Dell EMC AX-750

- Dell EMC AX-650

BIOS-indstillinger

Nedenfor er minimumsversionen af BIOS for en specifik platform, der skal bruges til at aktivere sikker kerne.

Du kan få dette fra Dells supportside .

| Platformnavn | Minimum BIOS-version |

| PowerEdge R750 | 1.3.8 |

| PowerEdge R750xa | 1.3.8 |

| PowerEdge R650 | 1.3.8 |

| PowerEdge MX750c | 1.3.8 |

| PowerEdge C6520 | 1.3.8 |

| PowerEdge R750xs | 1.3.8 |

| PowerEdge R650xs | 1.3.8 |

| PowerEdge R450 | 1.3.8 |

| PowerEdge R550 | 1.3.8 |

| PowerEdge R6525 | 2.3.6 |

| PowerEdge R7525 | 2.3.6 |

| PowerEdge C6525 | 2.3.6 |

| Dell EMC AX-7525 | 2.3.6 |

| Dell EMC AX-750 | 1.3.8 |

| Dell EMC AX-650 | 1.3.8 |

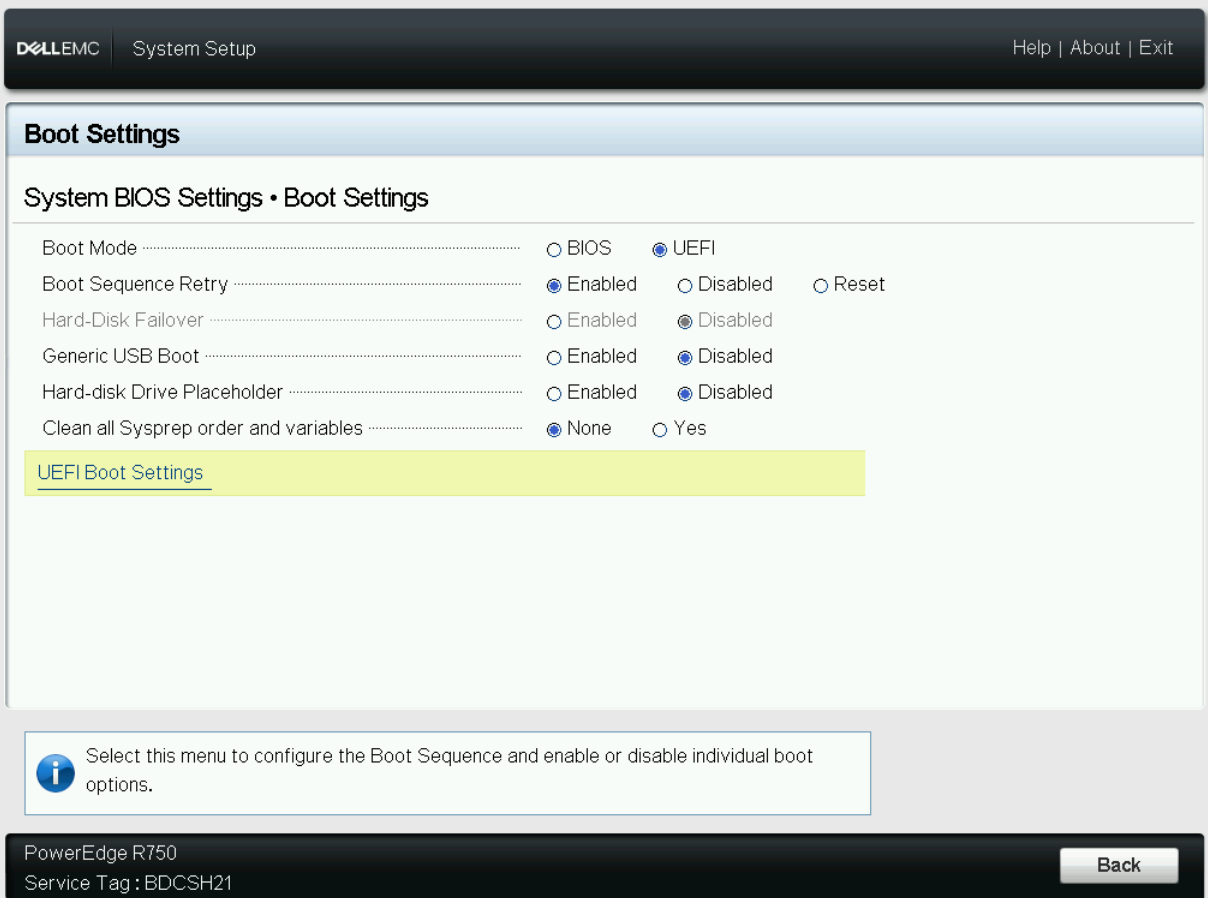

2. Sikker start skal være aktiveret.

Sikker start skal indstilles i BIOS i systemets BIOS-indstillinger > Systemsikkerhed.

3. Serveren skal have TPM 2.0 (Trusted Platform Module), og den skal være aktiveret som nævnt nedenfor.

- TPM-sikkerhed skal indstilles som slået til i systemets BIOS-indstillinger > Systemsikkerhed

- Andre indstillinger skal angives i BIOS-indstillinger > Systemsikkerhed > TPM avancerede indstillinger

- TPM Physical Presence Interface (PPI) Bypass og TPM PPI Bypass Clear skal være aktiveret.

- Valg af TPM-algoritme skal indstilles som "SHA 256"

- Mindste firmwareversion af TPM:

TPM 2.0 - 7.2.2.0CTPM 7.51.6405.5136

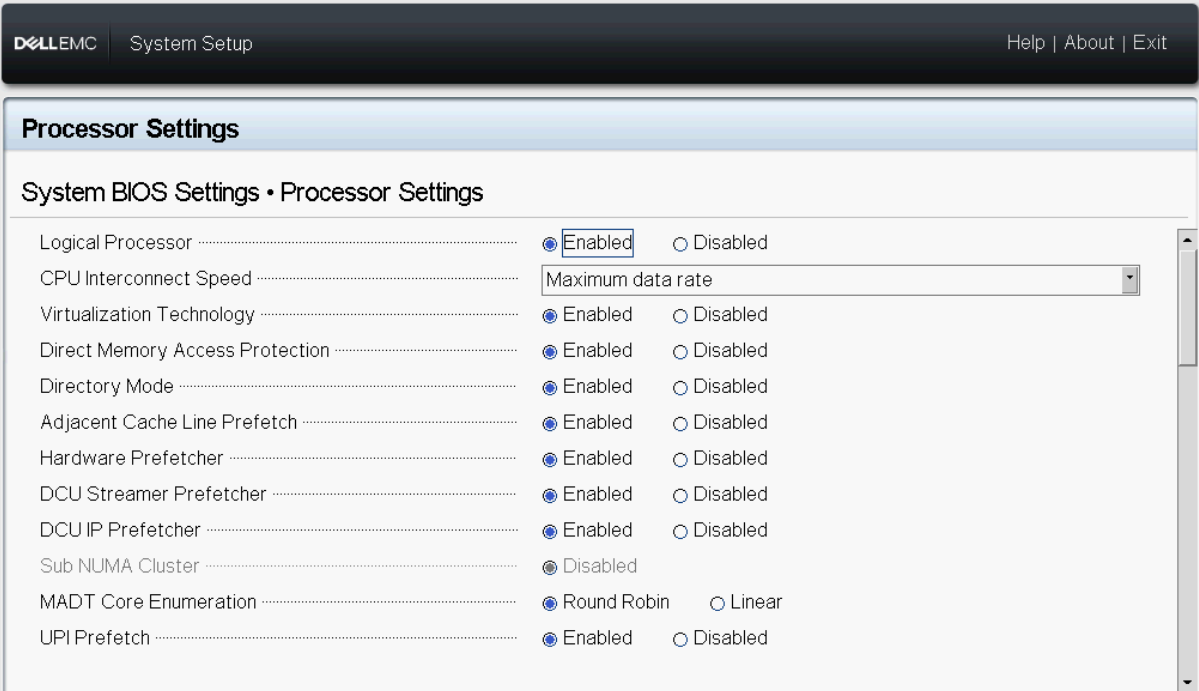

4. Dynamic Root of Trust for Measurement (DRTM) skal være aktiveret i BIOS. For Intel-servere skal DRTM aktiveres ved at aktivere nedenstående BIOS-indstillinger:

- Direkte hukommelsesadgangsbeskyttelse i systemets BIOS-indstillinger > Processorindstillinger.

- Intel(R) TXT i systemets BIOS-indstillinger > Systemsikkerhed

For AMD-server skal DRTM være aktiveret. BIOS-indstillingerne nedenfor aktiverer det:

- "Direct Memory Access Protection" i systemets BIOS-indstillinger > Processorindstillinger

- "AMD DRTM" i System-BIOS-indstillinger > Systemsikkerhed

5. Input-Output Memory Management Unit (IOMMU) og Virtualization Extension skal være aktiveret i BIOS.

For Intel Server skal IOMMU og Virtualization Extension aktiveres ved at aktivere "Virtualization Technology" i systemets BIOS-indstillinger > , Processorindstillinger.

For AMD Server skal IOMMU og Virtualization Extension aktiveres med nedenstående BIOS-indstillinger:

- "Virtualiseringsteknologi" i systemets BIOS-indstillinger > Processorindstillinger

- IOMMU-understøttelse i systemets BIOS-indstillinger > Processorindstillinger

For AMD-serveren i processorindstillingerne i systemets BIOS-indstillinger > skal du aktivere SME (Secure Memory Encryption) og TSME (Transparent Secure Memory Encryption).

OS-indstillinger

Installer platformsspecifikke drivere

For Intel-servere, chipsetdriver (version: 10.1.18793.8276 og derover) skal installeres.

For AMD-servere, chipsetdriver (version: 2.18.30.202 og derover) skal installeres.

Disse drivere kan downloades fra Dells supportside:

Indtast servermodelnavnet, gå til afsnittet "Driver og downloads", vælg OS som Windows Server 2022 LTSC, og se efter chipsetdriver.

For eksempel skal "Intel Lewisburg C62x Series Chipset Drivers" være installeret til PowerEdge R650.

Til PowerEdge R6525 skal "AMD SP3 MILAN-seriens chipsetdrivere" installeres.

Konfigurere registreringsdatabasenøgler for VBS, HVCI og System Guard

Kør følgende fra kommandoprompten:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 3 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f

reg add “HKLM\System\CurrentControlSet\Control\DeviceGuard\Scenarios\SystemGuard” /v “Enabled” /t REG_DWORD /d 1 /fBekræft tilstanden Secured-core

Følg nedenstående trin for at bekræfte, at alle Secured-core-funktionerne er konfigureret korrekt og kører:

TPM 2.0

Kør get-tpm i en PowerShell, og bekræft følgende:

Secure boot, DMA-kernebeskyttelse, VBS, HVCI og System Guard

Start msinfo32 fra kommandoprompten, og bekræft følgende værdier:

- "Secure Boot State" er "Til"

- "Kernel DMA Protection" er slået til"

- "Virtualiseringsbaseret sikkerhed" "kører"

- "Virtualization-based security services running" indeholder værdien "Hypervisor-enforced Code Integrity" og "Secure Launch"

Support

Ved hardware- og firmwareproblemer skal du kontakte Dell-support

Ved operativsystem- og SW-problemer skal du kontakte Microsoft Support