PowerEdge:セキュアコア サーバー有効化ガイド

Summary: この記事では、セキュアコア サーバーを完全に有効な状態に構成するための製品固有の手順について説明します。

Instructions

対象製品

構成ガイダンスは、次のデル・テクノロジーズ サーバー製品に適用されます。

- PowerEdge R750

- PowerEdge R750xa

- PowerEdge R650

- PowerEdge MX750c

- PowerEdge C6520

- PowerEdge R750xs

- PowerEdge R650xs

- PowerEdge R450

- PowerEdge R550

- PowerEdge T550

- PowerEdge XR11

- PowerEdge XR12

- PowerEdge R6525(「EPYCTM 7003シリーズ プロセッサー」)

- PowerEdge R7525(「EPYCTM 7003シリーズ プロセッサー」)

- PowerEdge C6525(「EPYCTM 7003シリーズ プロセッサー」)

- Dell EMC AX-7525(EPYCTM 7003シリーズ プロセッサーのみ)

- Dell EMC AX-750

- Dell EMC AX-650

BIOSの設定

以下は、セキュア コアを有効にするために使用する特定のプラットフォーム用のBIOSの最小バージョンです。

これは、 Dellサポート ページ から入手できます。

| プラットフォーム名 | BIOSの最小バージョン |

| PowerEdge R750 | 1.3.8 |

| PowerEdge R750xa | 1.3.8 |

| PowerEdge R650 | 1.3.8 |

| PowerEdge MX750c | 1.3.8 |

| PowerEdge C6520 | 1.3.8 |

| PowerEdge R750xs | 1.3.8 |

| PowerEdge R650xs | 1.3.8 |

| PowerEdge R450 | 1.3.8 |

| PowerEdge R550 | 1.3.8 |

| PowerEdge R6525 | 2.3.6 |

| PowerEdge R7525 | 2.3.6 |

| PowerEdge C6525 | 2.3.6 |

| Dell EMC AX-7525 | 2.3.6 |

| Dell EMC AX-750 | 1.3.8 |

| Dell EMC AX-650 | 1.3.8 |

2.セキュア ブートを有効にする必要があります。

セキュア ブートは、BIOS の[System BIOS Settings] > [System Security]で設定する必要があります。

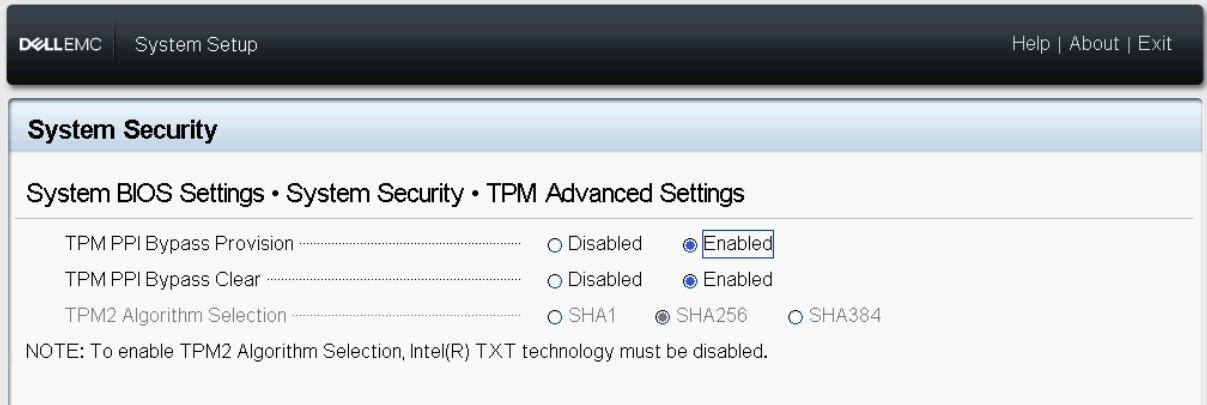

3.サーバーにはTrusted Platform Module (TPM) 2.0が必要であり、以下に示すように有効にする必要があります。

- システムBIOS設定>システム セキュリティでTPMセキュリティをオンに設定する必要があります

- その他の設定は、BIOS設定>システム セキュリティ>TPMの詳細設定で設定する必要があります

- [TPM Physical Presence Interface (PPI) Bypass]および[TPM PPI Bypass Clear]を有効にする必要があります。

- TPMアルゴリズムの選択は「SHA 256」に設定する必要があります

- TPMの最小ファームウェア バージョン:

TPM 2.0 - 7.2.2.0CTPM 7.51.6405.5136

4.BIOSで、測定の動的ルート オブ トラスト(DRTM)を有効にする必要があります。インテル サーバーの場合は、以下のBIOS設定を有効にしてDRTMを有効にする必要があります。

- [System BIOS Settings]>[Processor Settings]の[Direct Memory Access Protection]。

- システムBIOS設定>システム セキュリティのインテル(R) TXT

AMDサーバーの場合は、DRTMを有効にする必要があります。以下のBIOS設定により有効になります。

- [System BIOS Settings] > [Processor Settings]の[Direct Memory Access Protection]

- [System BIOS Settings] > [System Security]の[AMD DRTM]

5.BIOSでInput-Output Memory Management Unit (IOMMU)と仮想化拡張機能を有効にする必要があります。

インテル サーバーIOMMUおよび仮想化拡張機能は、 システムBIOS設定 > プロセッサー設定で[仮想化テクノロジー]を有効にして有効にする必要があります。

AMDサーバーの場合、次のBIOS設定でIOMMUと仮想化拡張機能を有効にする必要があります。

- [System BIOS Settings]>[Processor Settings]の[Virtualization Technology]

- システムBIOS設定>プロセッサー設定でのIOMMUサポート

AMDサーバーの場合は、 システムBIOS設定 > プロセッサー 設定で、Secure Memory Encryption (SME)とTransparent Secure Memory Encryption (TSME)を有効にします。

[OS Settings]

プラットフォーム固有のドライバーのインストール

インテル サーバーの場合、チップセット ドライバー(バージョン: 10.1.18793.8276以降)をインストールする必要があります。

AMDサーバーの場合、チップセット ドライバー(バージョン: 2.18.30.202以降)をインストールする必要があります

これらのドライバーは、 Dellサポート ページからダウンロードできます。

サーバー モデル名を入力し、[ドライバーおよびダウンロード]セクションに移動し、OSをWindows Server 2022 LTSCとして選択し、チップセット ドライバーを探します。

たとえば、PowerEdge R650の場合は、「Intel Lewisburg C62x Series Chipset Drivers」をインストールする必要があります。

PowerEdge R6525の場合は、「AMD SP3 MILANシリーズ チップセット ドライバー」をインストールする必要があります。

VBS、HVCI、System Guardのレジストリー キーの構成

コマンド プロンプトから次のコマンドを実行します。

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 3 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f

reg add “HKLM\System\CurrentControlSet\Control\DeviceGuard\Scenarios\SystemGuard” /v “Enabled” /t REG_DWORD /d 1 /fセキュアコアの状態を確認する

すべてのセキュアコア機能が正しく構成され、実行されていることを確認するには、次の手順に従います。

TPM 2.0

そのノードで get-tpm をクリックし、次のことを確認します。

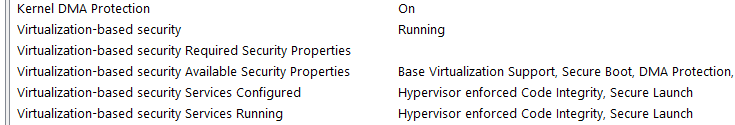

セキュア ブート、カーネルDMA保護、VBS、HVCI、System Guard

起動 msinfo32 コマンド プロンプトを使用して、次の値を確認します。

- セキュア ブート状態が「オン」です

- 「カーネルDMA保護」が「オン」です

- [Virtualization-Based Security]が[Running]になっている

- [Virtualization-Based Security Services Running]には、[Hypervisor-enforced Code Integrity]と[Secure Launch]の値が含まれています。

サポート

ハードウェアおよびファームウェアの問題については、Dellサポートにお問い合わせください

OSおよびソフトウェアの問題については、Microsoftサポートにお問い合わせください