PowerEdge: Przewodnik po włączaniu serwerów Secured-core

Summary: Ten artykuł zawiera wskazówki dotyczące specyficznych dla produktu kroków konfiguracji w pełni włączonych serwerów Secured-core.

Instructions

Odpowiednie produkty

Wskazówki dotyczące konfiguracji mają zastosowanie do następujących produktów serwerowych firmy Dell Technologies:

- PowerEdge R750

- PowerEdge R750xa

- PowerEdge R650

- PowerEdge MX750c

- PowerEdge C6520

- PowerEdge R750xs

- PowerEdge R650xs

- PowerEdge R450

- PowerEdge R550

- PowerEdge T550

- PowerEdge XR11

- PowerEdge XR12

- PowerEdge R6525 ("procesory EPYCTM z serii 7003")

- PowerEdge R7525 ("procesory z serii EPYCTM 7003")

- PowerEdge C6525 (procesory z serii EPYCTM 7003)

- Dell EMC AX-7525 (tylko procesory EPYCTM z serii 7003)

- Dell EMC AX-750

- Dell EMC AX-650

Ustawienia BIOS

Poniżej przedstawiono minimalną wersję systemu BIOS dla danej platformy, która ma być używana w celu włączenia bezpiecznego rdzenia.

Informacje te można uzyskać na stronie pomocy technicznej firmy Dell .

| Nazwa platformy | Minimalna wersja systemu BIOS |

| PowerEdge R750 | 1.3.8 |

| PowerEdge R750xa | 1.3.8 |

| PowerEdge R650 | 1.3.8 |

| PowerEdge MX750c | 1.3.8 |

| PowerEdge C6520 | 1.3.8 |

| PowerEdge R750xs | 1.3.8 |

| PowerEdge R650xs | 1.3.8 |

| PowerEdge R450 | 1.3.8 |

| PowerEdge R550 | 1.3.8 |

| PowerEdge R6525 | 2.3.6 |

| PowerEdge R7525 | 2.3.6 |

| PowerEdge C6525 | 2.3.6 |

| Dell EMC AX-7525 | 2.3.6 |

| Dell EMC AX-750 | 1.3.8 |

| Dell EMC AX-650 | 1.3.8 |

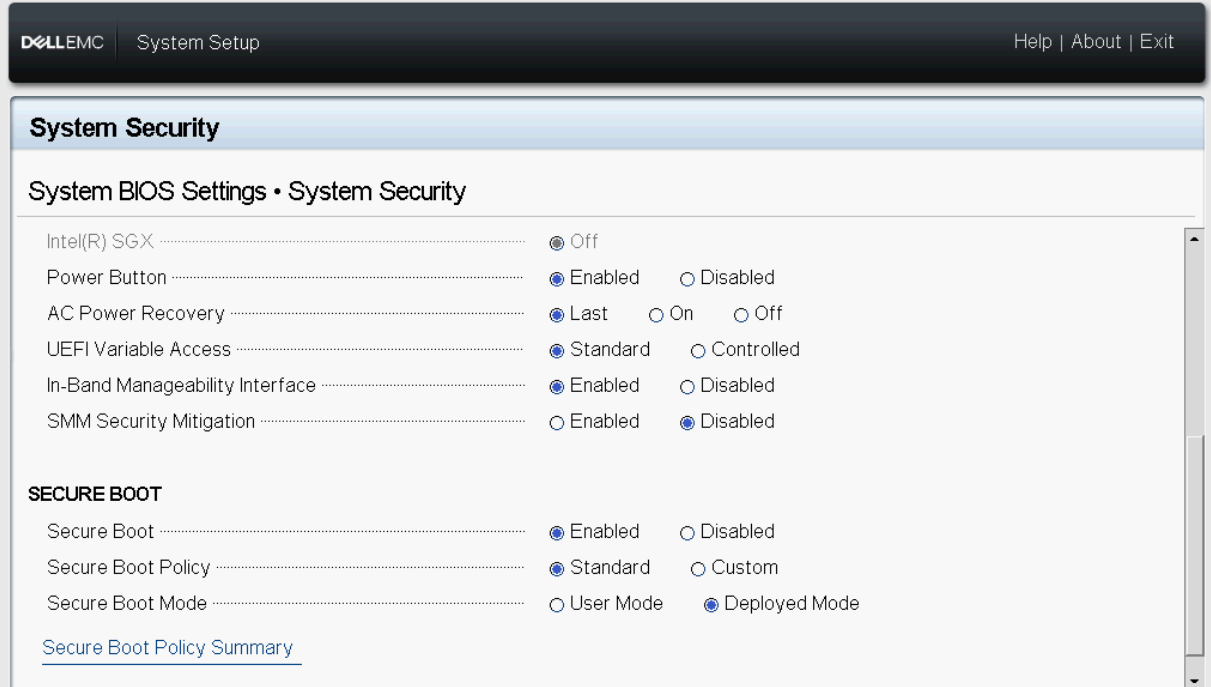

2. Bezpieczny rozruch musi być włączony.

Bezpieczny rozruch należy ustawić w systemie BIOS w ustawieniach > systemu BIOS Zabezpieczenia systemu.

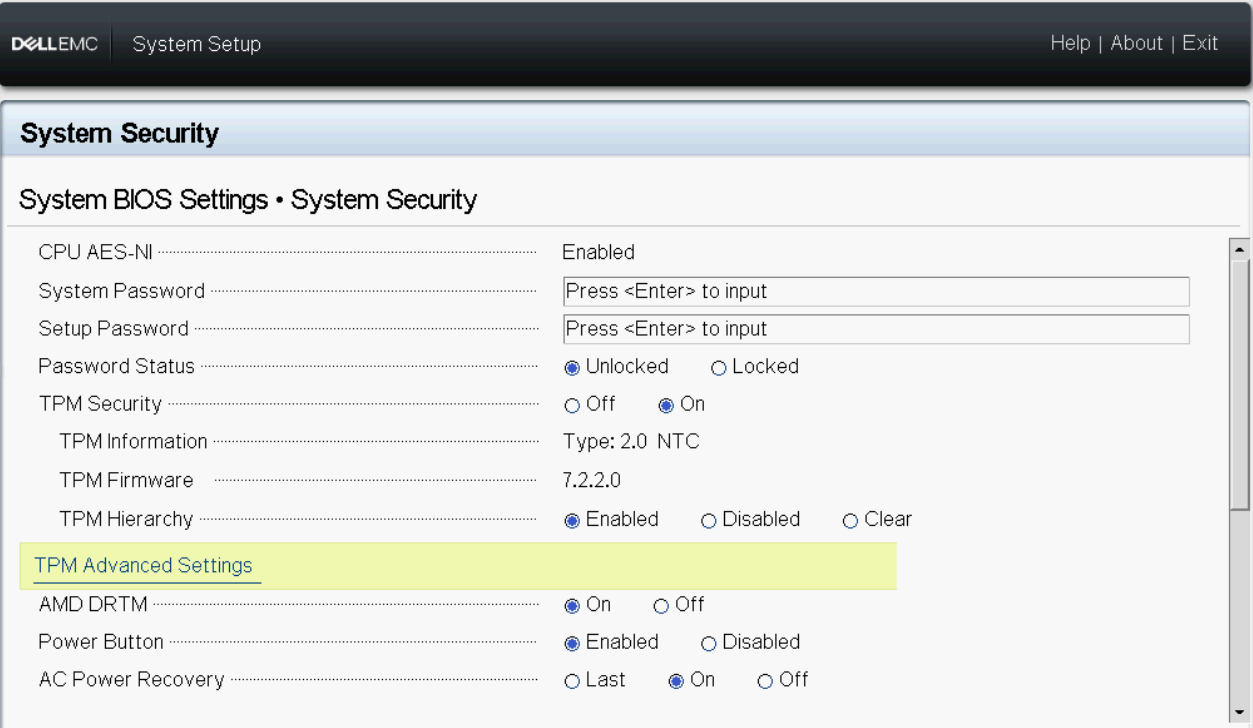

3. Serwer musi mieć moduł TPM (Trusted Platform Module) 2.0 i musi być włączony zgodnie z poniższą nazwą.

- Zabezpieczenia TPM muszą być włączone w ustawieniach systemu BIOS Zabezpieczenia > systemu

- Inne ustawienia należy ustawić w sekcji Ustawienia systemu BIOS Zabezpieczenia >> systemu Ustawienia zaawansowane modułu TPM

- Domyślnie funkcje TPM Physical Presence Interface (PPI) Bypass i TPM PPI Bypass Clear muszą być włączone.

- Wybór algorytmu modułu TPM powinien być ustawiony na "SHA 256".

- Minimalna wersja oprogramowania wewnętrznego modułu TPM:

TPM 2.0 - 7.2.2.0CTPM 7.51.6405.5136

4. W systemie BIOS należy włączyć funkcję Dynamic Root of Trust for Measurement (DRTM). W przypadku serwerów Intel funkcję DRTM należy włączyć, włączając poniższe ustawienia systemu BIOS:

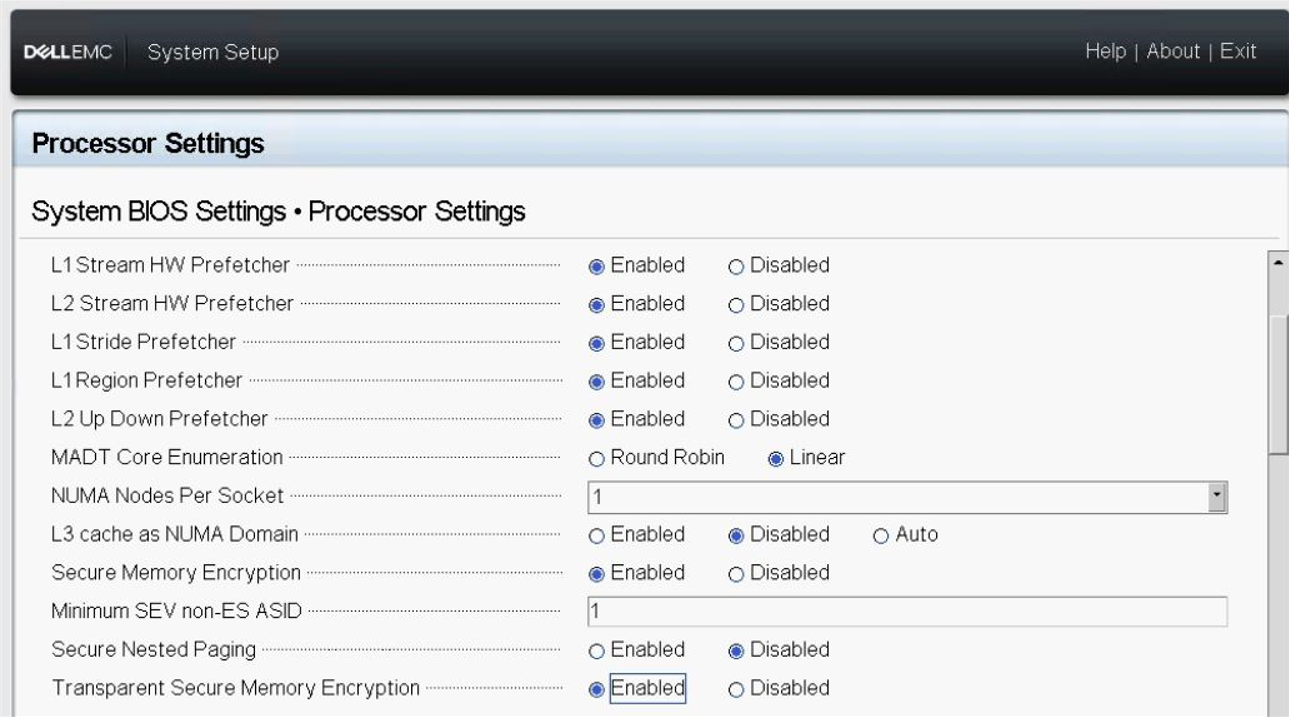

- Ochrona bezpośredniego dostępu do pamięci w ustawieniach systemu BIOS > Ustawienia procesora.

- Intel(R) TXT w ustawieniach systemu BIOS Zabezpieczenia > systemu

W przypadku serwera AMD funkcja DRTM powinna być włączona. Umożliwiają to poniższe ustawienia BIOS:

- "Bezpośrednia ochrona dostępu do pamięci" w ustawieniach > systemu BIOS Ustawienia procesora

- "AMD DRTM" w ustawieniach systemu BIOS Zabezpieczenia > systemu

5. W systemie BIOS należy włączyć moduły Input-Output Memory Management Unit (IOMMU) i Virtualization Extension.

W przypadku serwera Intel Server IOMMU i rozszerzenie wirtualizacji należy włączyć, włączając opcję "Technologia wirtualizacji" w ustawieniach > procesora systemu BIOS.

W przypadku serwerów AMD należy włączyć rozszerzenia IOMMU i Virtualization Extension z poniższymi ustawieniami systemu BIOS:

- "Technologia wirtualizacji" w ustawieniach > systemu BIOS Ustawienia procesora

- Obsługa IOMMU w ustawieniach > systemu BIOS Ustawienia procesora

W przypadku serwera AMD w ustawieniach > procesora systemu BIOS włącz szyfrowanie pamięci (SME) i TSME (Transparent Secure Memory Encryption).

Ustawienia OS

Instalacja sterowników specyficznych dla platformy

W przypadku serwerów Intel sterownik chipsetu (wersja: 10.1.18793.8276 i nowsze).

W przypadku serwerów AMD: sterownik chipsetu (wersja: 2.18.30.202 i nowsze).

Sterowniki te można pobrać ze strony pomocy technicznej firmy Dell:

wprowadź nazwę modelu serwera, przejdź do sekcji "Sterowniki i pliki do pobrania", wybierz system operacyjny jako Windows Server 2022 LTSC i poszukaj sterownika chipsetu.

Przykład: w przypadku serwera PowerEdge R650 należy zainstalować sterowniki chipsetu "Intel Lewisburg C62x Series".

W przypadku serwera PowerEdge R6525 należy zainstalować sterowniki chipsetu z serii AMD SP3 MILAN.

Konfiguracja kluczy rejestru dla VBS, HVCI i System Guard

Uruchom następujące polecenie z wiersza polecenia:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 3 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f

reg add “HKLM\System\CurrentControlSet\Control\DeviceGuard\Scenarios\SystemGuard” /v “Enabled” /t REG_DWORD /d 1 /fPotwierdź stan Secured-core

Aby potwierdzić, że wszystkie funkcje Secured-core są prawidłowo skonfigurowane i działają, wykonaj następujące czynności:

TPM 2.0

Uruchom get-tpm w PowerShell i potwierdź następujące elementy:

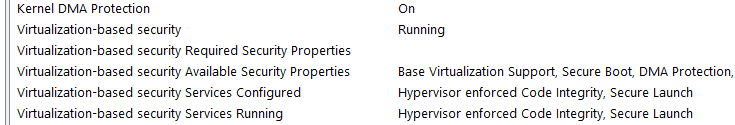

Bezpieczny rozruch, ochrona DMA jądra, VBS, HVCI i System Guard

Uruchom msinfo32 w wierszu polecenia i potwierdź następujące wartości:

- Stan bezpiecznego rozruchu jest włączony

- Opcja "Kernel DMA Protection" jest włączona

- Usługa "Virtualization-Based Security" jest uruchomiona

- Opcja "Uruchomione usługi zabezpieczeń oparte na wirtualizacji" zawiera wartości "Hypervisor-enforced Code Integrity" i "Secure Launch"

Wsparcie

W przypadku problemów ze sprzętem i oprogramowaniem wewnętrznym należy skontaktować się z pomocą techniczną

firmy Dell. W przypadku problemów z systemem operacyjnym i oprogramowaniem należy skontaktować się z pomocą techniczną firmy Microsoft