IDPA: ACM nie może zmienić hasła w interfejsie użytkownika po wyłączeniu anonimowego wyszukiwania LDAP ACM

Summary: W wersji 2.7.3 IDPA lub wcześniejszej, po wykonaniu czynności zgodnie z artykułem firmy Dell 196092 w celu wyłączenia anonimowego wyszukiwania LDAP ACM, ACM zgłasza błąd "ACM Secure openLDAP-Failed to validate connection for idpauser user" podczas zmiany hasła w interfejsie użytkownika. ...

Symptoms

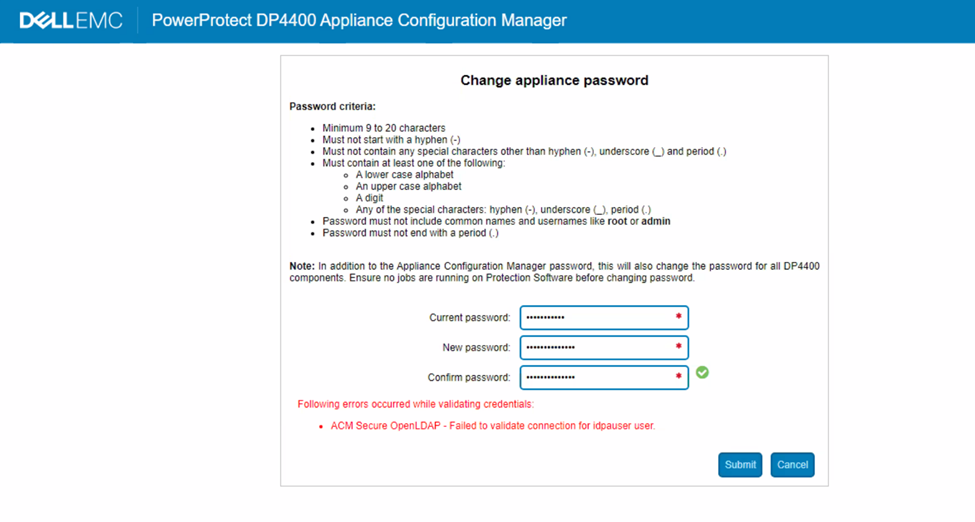

Po wykonaniu czynności opisanych w artykule 196092 firmy Dell, urządzenia PowerProtect serii DP i IDPA: Dostęp do katalogu anonimowego LDAP dozwolony w programie Appliance Configuration Manager, aby wyłączyć anonimowe wyszukiwanie LDAP ACM, ACM zgłasza błąd "ACM Secure openLDAP-Failed to validate connection for idpauser user" podczas próby zmiany hasła urządzenia z poziomu interfejsu użytkownika:

Rysunek 1. Zrzut ekranu komunikatu o błędzie serii DP, Nie udało się zweryfikować połączenia z użytkownikiem idpauser

Cause

Podczas sprawdzania poprawności hasła server.log ACM wyświetla następujący błąd:

2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: Remote command using SSH execution status: Host : [ACM IP] User : [root] Password : [**********] Command : [ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"] STATUS : [48] 2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDOUT : [ldap_bind: Inappropriate authentication (48)^M additional info: anonymous bind disallowed^M] 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDERR : [] 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-util.SSHUtil: Failed to executed remote command using SSH. 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to execute command - ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to validate posix group name. com.emc.vcedpa.common.exception.ApplianceException: Failed to validate posix group.

2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: ACM test connection is successful for root 2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: Change password validation status: ApplianceCredentialsConnectionStatus [productCredentialsStatusList=[ProductCredentialsStatus [productName=ACM Secure OpenLDAP, failedCredentialsStatusList=[ACM Secure OpenLDAP - Failed to validate connection for idpauser user.], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Storage, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Software, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Data Protection Central, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Reporting & Analytics, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Search, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Appliance Configuration Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]]], resultStatus=false, sameCredentialStatus=false]

server.log pokazuje, że wyszukiwanie anonimowe LDAP zostało wyłączone podczas próby uruchomienia polecenia:

acm-:/ # ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed

acm-: #

W bieżącym przepływie pracy dotyczącym zmiany hasła urządzenia ACM, w wersji IDPA 2.7.3 lub wcześniejszej, do weryfikacji hasła używane jest anonimowe wyszukiwanie LDAP. Jeśli wyszukiwanie anonimowe LDAP jest wyłączone w ACM, weryfikacja hasła kończy się niepowodzeniem.

Przesłano eskalację inżynieryjną, a trwałe rozwiązanie problemu ma zostać uwzględnione w nadchodzącej wersji oprogramowania. Postępuj zgodnie z poniższym obejściem, aby zmienić hasło urządzenia do momentu udostępnienia trwałego rozwiązania.

Resolution

Obejście problemu:

Wykonaj następujące czynności, aby włączyć anonimowe wyszukiwanie LDAP w ACM:

- SSH do ACM przy użyciu użytkownika root

- Przejdź do folderu "/etc/openldap".

cd /etc/openldap

- Utwórz plik "ldif" przy użyciu następującego polecenia:

vi ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

- Zapisz plik. Naciśnij "Esc" na klawiaturze, aby powrócić do trybu polecenia vi. Naciśnij ":wq!", aby zapisać plik.

- Sprawdź zawartość pliku za pomocą polecenia:

cat ldap_enable_bind_anon.ldif

acm:/etc/openldap # cat ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

acm:/etc/openldap #

- Włącz anonimowe wyszukiwanie LDAP za pomocą następującego polecenia:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

acm:/etc/openldap # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

acm-:/etc/openldap #

- Uruchom ponownie serwer LDPA:

systemctl restart slapd

- Uruchom następujące polecenie, aby sprawdzić, czy anonimowe wyszukiwanie LDAP jest włączone:

ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" or ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

acm:/etc/openldap # ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" # extended LDIF # # LDAPv3 # base <dc=idpa,dc=local> with scope subtree # filter: (&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000)) # requesting: ALL # # idpagroup, Group, idpa.local dn: cn=idpagroup,ou=Group,dc=idpa,dc=local objectClass: top objectClass: posixGroup cn: idpagroup memberUid: idpauser gidNumber: 1000 # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1 acm:/etc/openldap #

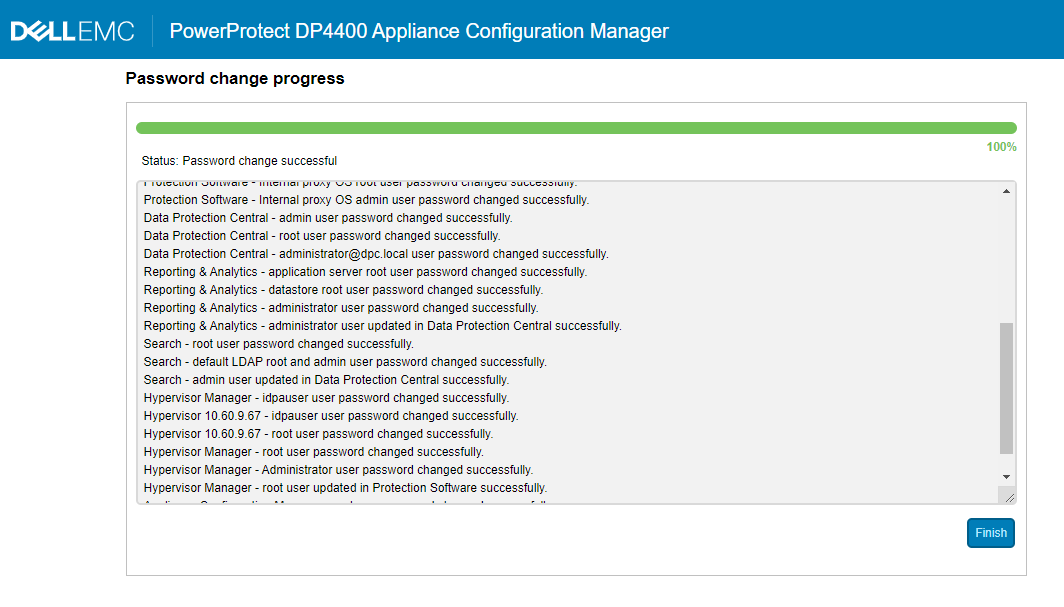

- Zaloguj się do interfejsu użytkownika ACM i ponownie zmień hasło urządzenia. Powinno się to zakończyć bez problemu:

Rysunek 2: Zrzut ekranu przedstawiający zmianę hasła urządzenia serii DP w toku

- Sprawdź, czy anonimowe wyszukiwanie LDAP ACM musi być wyłączone. Jeśli tak, postępuj zgodnie z artykułem firmy Dell 196092, Urządzenia PowerProtect serii DP i IDPA: Dozwolony dostęp do katalogu anonimowego LDAP w programie Appliance Configuration Manager, aby ponownie wyłączyć wyszukiwanie anonimowe.