IDPA : ACM n’a pas pu modifier le mot de passe sur l’interface utilisateur après avoir désactivé la recherche anonyme LDAP ACM

Summary: À partir de la version 2.7.3 d’IDPA ou antérieure, après avoir suivi l’article Dell 196092 pour désactiver la recherche anonyme LDAP d’ACM, ACM signale l’erreur « ACM Secure openLDAP-Failed to validate connection for idpauser user » lors de la modification du mot de passe à partir de l’interface utilisateur. ...

Symptoms

Après avoir suivi l’article Dell 196092, Appliance PowerProtect série DP et IDPA : LDAP Anonymous Directory Access Allowed on Appliance Configuration Manager. Pour désactiver la recherche anonyme LDAP d’ACM, ACM signale l’erreur « ACM Secure openLDAP-Failed to validate connection for idpauser user » lors de la tentative de modification du mot de passe de l’appliance à partir de l’interface utilisateur :

Figure 1 : Capture d’écran du message d’erreur série DP, Échec de la validation de la connexion à l’utilisateur idpauser

Cause

Le server.log ACM affiche l’erreur suivante lors de la validation du mot de passe :

2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: Remote command using SSH execution status: Host : [ACM IP] User : [root] Password : [**********] Command : [ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"] STATUS : [48] 2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDOUT : [ldap_bind: Inappropriate authentication (48)^M additional info: anonymous bind disallowed^M] 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDERR : [] 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-util.SSHUtil: Failed to executed remote command using SSH. 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to execute command - ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to validate posix group name. com.emc.vcedpa.common.exception.ApplianceException: Failed to validate posix group.

2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: ACM test connection is successful for root 2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: Change password validation status: ApplianceCredentialsConnectionStatus [productCredentialsStatusList=[ProductCredentialsStatus [productName=ACM Secure OpenLDAP, failedCredentialsStatusList=[ACM Secure OpenLDAP - Failed to validate connection for idpauser user.], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Storage, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Software, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Data Protection Central, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Reporting & Analytics, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Search, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Appliance Configuration Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]]], resultStatus=false, sameCredentialStatus=false]

Le server.log indique que la recherche anonyme LDAP a été désactivée lors de la tentative d’exécution de la commande :

acm-:/ # ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed

acm-: #

Dans le workflow actuel de modification des mots de passe de l’appliance ACM, sur ou avant la version 2.7.3 d’IDPA, une recherche LDAP anonyme est utilisée pour la vérification du mot de passe. Lorsque la recherche anonyme LDAP est désactivée dans ACM, la vérification du mot de passe échoue.

Une escalade d’ingénierie a été envoyée et une résolution permanente est attendue dans une prochaine version du logiciel. Suivez la solution de contournement ci-dessous pour modifier le mot de passe de l’appliance jusqu’à ce qu’une solution permanente soit disponible.

Resolution

Solution de contournement :

Suivez les étapes pour activer la recherche LDAP anonyme dans ACM :

- SSH vers ACM en utilisant l’utilisateur root

- Accédez au dossier « /etc/openldap ».

cd /etc/openldap

- Créez un fichier « ldif » à l’aide de la commande suivante :

vi ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

- Enregistrez le fichier. Appuyez sur « Esc » sur le clavier pour revenir au mode de commande vi. Appuyez sur « :wq ! » pour enregistrer le fichier.

- Vérifiez le contenu du fichier à l’aide de la commande :

cat ldap_enable_bind_anon.ldif

acm:/etc/openldap # cat ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

acm:/etc/openldap #

- Activez la recherche LDAP anonyme à l’aide de la commande suivante :

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

acm:/etc/openldap # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

acm-:/etc/openldap #

- Redémarrez le serveur LDPA :

systemctl restart slapd

- Exécutez la commande suivante pour vérifier que la recherche LDAP anonyme est activée :

ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" or ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

acm:/etc/openldap # ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" # extended LDIF # # LDAPv3 # base <dc=idpa,dc=local> with scope subtree # filter: (&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000)) # requesting: ALL # # idpagroup, Group, idpa.local dn: cn=idpagroup,ou=Group,dc=idpa,dc=local objectClass: top objectClass: posixGroup cn: idpagroup memberUid: idpauser gidNumber: 1000 # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1 acm:/etc/openldap #

- Connectez-vous à l’interface utilisateur d’ACM et modifiez à nouveau le mot de passe de l’appliance. Elle doit se terminer sans problème :

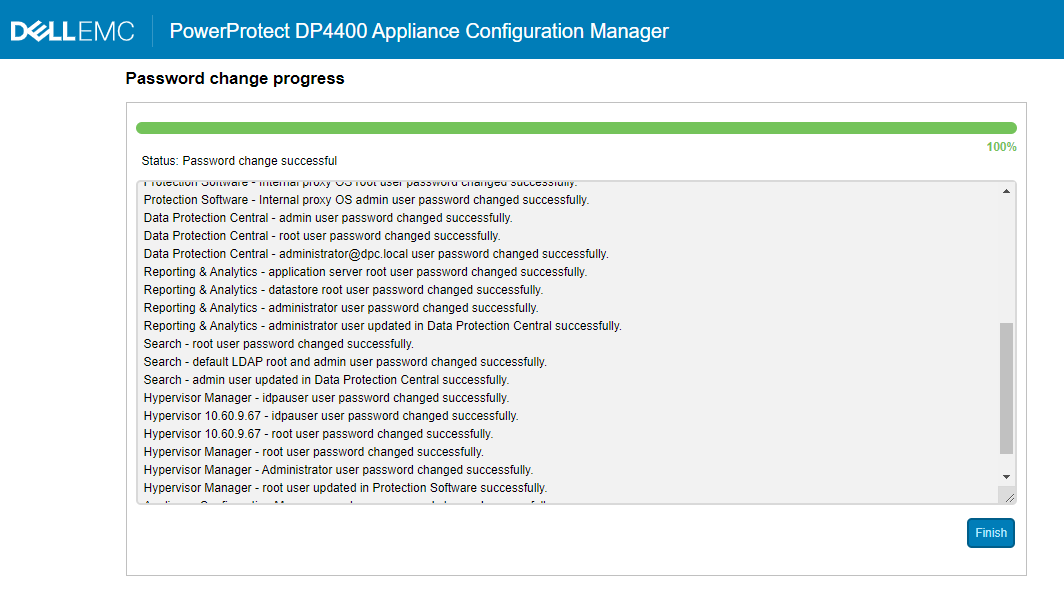

Figure 2 : Capture d’écran de la modification du mot de passe de la série DP en cours

- Vérifiez si la recherche LDAP anonyme ACM doit être désactivée ou non. Si oui, suivez l’article Dell 196092, Appliance PowerProtect série DP et IDPA : LDAP Anonymous Directory Access Allowed on Appliance Configuration Manager pour désactiver à nouveau la recherche anonyme.