IDPA: ACM kan wachtwoord in gebruikersinterface niet wijzigen na het uitschakelen van de anonieme ACM LDAP-zoekopdracht

Summary: Op of vóór IDPA versie 2.7.3, na het volgen van Dell artikel 196092 om de anonieme ACM LDAP-zoekopdracht uit te schakelen, meldt ACM een foutmelding "ACM Secure openLDAP-Kan verbinding niet valideren voor idpauser-gebruiker" bij het wijzigen van het wachtwoord van de gebruikersinterface. ...

Symptoms

Volg het Dell artikel 196092, PowerProtect DP serie apparaat en IDPA: LDAP anonieme directorytoegang Toegestaan in Appliance Configuration Manager, om anoniem zoeken van ACM LDAP uit te schakelen, meldt ACM de fout "ACM Secure openLDAP-Kan verbinding niet valideren voor idpauser-gebruiker" wanneer u het wachtwoord van het apparaat probeert te wijzigen vanuit de gebruikersinterface:

Afbeelding 1: Schermafbeelding van foutmelding uit DP-serie, Kan verbinding met idpauser-gebruiker niet valideren

Cause

De ACM-server.log geeft de volgende fout weer tijdens de wachtwoordvalidatie:

2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: Remote command using SSH execution status: Host : [ACM IP] User : [root] Password : [**********] Command : [ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"] STATUS : [48] 2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDOUT : [ldap_bind: Inappropriate authentication (48)^M additional info: anonymous bind disallowed^M] 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDERR : [] 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-util.SSHUtil: Failed to executed remote command using SSH. 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to execute command - ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to validate posix group name. com.emc.vcedpa.common.exception.ApplianceException: Failed to validate posix group.

2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: ACM test connection is successful for root 2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: Change password validation status: ApplianceCredentialsConnectionStatus [productCredentialsStatusList=[ProductCredentialsStatus [productName=ACM Secure OpenLDAP, failedCredentialsStatusList=[ACM Secure OpenLDAP - Failed to validate connection for idpauser user.], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Storage, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Software, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Data Protection Central, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Reporting & Analytics, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Search, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Appliance Configuration Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]]], resultStatus=false, sameCredentialStatus=false]

De server.log geeft aan dat de anonieme LDAP-zoekopdracht is uitgeschakeld bij het uitvoeren van de opdracht:

acm-:/ # ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed

acm-: #

In de huidige ACM-workflow voor het wijzigen van het wachtwoord van het apparaat, op of vóór IDPA versie 2.7.3, wordt een anonieme LDAP-lookup gebruikt voor wachtwoordverificatie. Wanneer de anonieme LDAP-zoekopdracht is uitgeschakeld in ACM, mislukt de wachtwoordverificatie.

Er is een Engineering escalation ingediend en er wordt een permanente oplossing verwacht in een toekomstige softwarerelease. Volg de onderstaande tijdelijke oplossing om het wachtwoord van het apparaat te wijzigen totdat er een permanente oplossing beschikbaar is.

Resolution

Tijdelijke oplossing:

Volg de stappen om anonieme LDAP-zoekopdracht in te schakelen in ACM:

- SSH naar ACM met behulp van rootgebruiker

- Ga naar de map "/etc/openldap".

cd /etc/openldap

- Maak een "ldif"-bestand met de volgende opdracht:

vi ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

- Sla het bestand op. Druk op "Esc" op het toetsenbord om terug te keren naar de vi-opdrachtmodus. Druk op ":wq!" om het bestand op te slaan.

- Controleer de inhoud van het bestand met de opdracht:

cat ldap_enable_bind_anon.ldif

acm:/etc/openldap # cat ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

acm:/etc/openldap #

- Schakel anonieme LDAP-zoekopdracht in met de volgende opdracht:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

acm:/etc/openldap # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

acm-:/etc/openldap #

- Start de LDPA-server opnieuw:

systemctl restart slapd

- Voer de volgende opdracht uit om te controleren of anonieme LDAP-zoekopdracht is ingeschakeld:

ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" or ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

acm:/etc/openldap # ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" # extended LDIF # # LDAPv3 # base <dc=idpa,dc=local> with scope subtree # filter: (&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000)) # requesting: ALL # # idpagroup, Group, idpa.local dn: cn=idpagroup,ou=Group,dc=idpa,dc=local objectClass: top objectClass: posixGroup cn: idpagroup memberUid: idpauser gidNumber: 1000 # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1 acm:/etc/openldap #

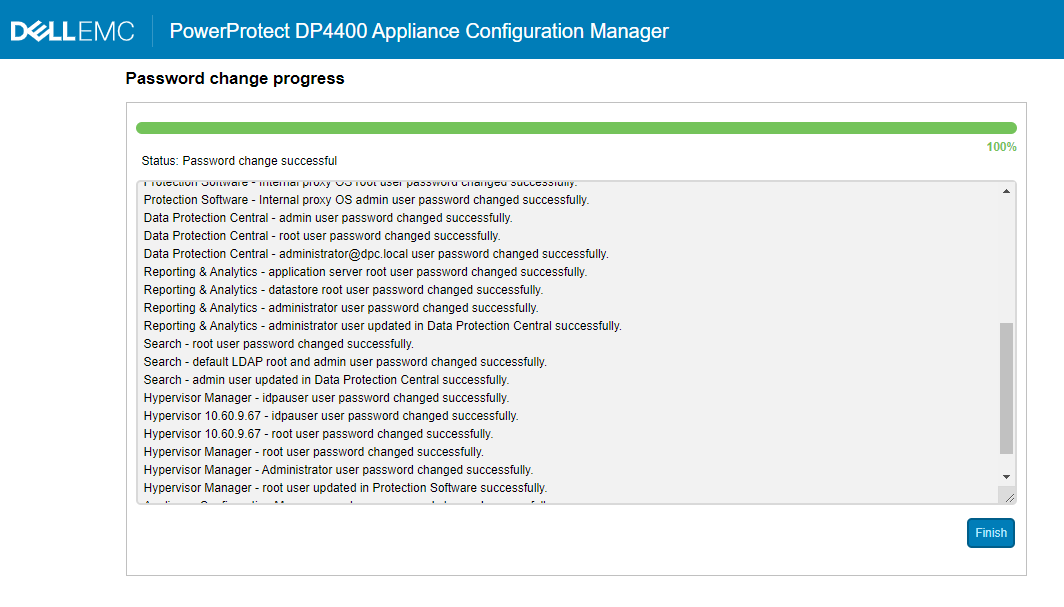

- Meld u aan bij de ACM-gebruikersinterface en wijzig het wachtwoord van het apparaat opnieuw. Het zou zonder problemen moeten worden voltooid:

Afbeelding 2: Schermafbeelding van de wijziging van het wachtwoord uit de DP serie

- Controleer of de anonieme LDAP-zoekopdracht van ACM moet worden uitgeschakeld of niet. Zo ja, volg dan het Dell artikel 196092, PowerProtect DP serie apparaat en IDPA: LDAP Anonieme maptoegang is toegestaan in Appliance Configuration Manager, om de anonieme zoekopdracht weer uit te schakelen.