IDPA: ACM, ACM LDAP anonim aramasını devre dışı bıraktıktan sonra kullanıcı arayüzünde parolayı değiştiremedi

Summary: IDPA sürüm 2.7.3 te veya öncesinde ACM LDAP anonim aramasını devre dışı bırakmak için 196092 Dell makalesini izledikten sonra ACM, kullanıcı arayüzünden parolayı değiştirirken "ACM Secure openLDAP-Failed to validate connection for idpauser user" hatasını bildiriyor. ...

Symptoms

PowerProtect DP Serisi Cihaz ve IDPA başlıklı Dell makalesi 196092'i takip ettikten sonra: Cihaz Yapılandırma Yöneticisi'nde LDAP Anonim Dizin Erişimine İzin Verilir, ACM LDAP anonim aramayı devre dışı bırakmak için ACM, kullanıcı arayüzünden cihaz parolasını değiştirmeye çalışırken "ACM Secure openLDAP-Failed to validate connection for idpauser user" hatasını bildiriyor:

Şekil 1: DP serisi hata mesajının ekran görüntüsü, idpauser kullanıcısıyla bağlantı doğrulanamadı.

Cause

ACM server.log, parola doğrulama sırasında aşağıdaki hatayı gösterir:

2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: Remote command using SSH execution status: Host : [ACM IP] User : [root] Password : [**********] Command : [ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"] STATUS : [48] 2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDOUT : [ldap_bind: Inappropriate authentication (48)^M additional info: anonymous bind disallowed^M] 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDERR : [] 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-util.SSHUtil: Failed to executed remote command using SSH. 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to execute command - ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to validate posix group name. com.emc.vcedpa.common.exception.ApplianceException: Failed to validate posix group.

2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: ACM test connection is successful for root 2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: Change password validation status: ApplianceCredentialsConnectionStatus [productCredentialsStatusList=[ProductCredentialsStatus [productName=ACM Secure OpenLDAP, failedCredentialsStatusList=[ACM Secure OpenLDAP - Failed to validate connection for idpauser user.], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Storage, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Software, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Data Protection Central, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Reporting & Analytics, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Search, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Appliance Configuration Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]]], resultStatus=false, sameCredentialStatus=false]

Bu server.log, komutu çalıştırmaya çalışırken LDAP anonim aramasının devre dışı bırakıldığını gösterir:

acm-:/ # ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed

acm-: #

IDPA 2.7.3 sürümünde veya öncesinde, mevcut ACM cihaz parolasını değiştirme iş akışında parola doğrulaması için anonim bir LDAP araması kullanılır. ACM'de LDAP anonim araması devre dışı bırakıldığında parola doğrulaması başarısız oluyor.

Mühendislik ekibi ilerletme başvurusu gönderildi ve kalıcı çözüm gelecek bir yazılım sürümünde sunulacaktır. Kalıcı bir çözüm bulunana kadar cihaz parolasını değiştirmek için aşağıdaki geçici çözümü izleyin.

Resolution

Geçici çözüm:

ACM'de anonim LDAP aramasını etkinleştirmek için adımları izleyin:

- Kök kullanıcı kullanarak ACM de SSH gerçekleştirin

- /etc/openldap" klasörüne gidin.

cd /etc/openldap

- Şu komutu kullanarak bir "ldif" dosyası oluşturun:

vi ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

- Dosyayı kaydedin . vi komut moduna dönmek için klavyede "Esc" tuşuna basın. Dosyayı kaydetmek için ":wq!" tuşuna basın.

- Şu komutu kullanarak dosya içeriğini doğrulayın:

cat ldap_enable_bind_anon.ldif

acm:/etc/openldap # cat ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

acm:/etc/openldap #

- Aşağıdaki komutla anonim LDAP aramasını etkinleştirin:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

acm:/etc/openldap # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

acm-:/etc/openldap #

- LDPA sunucusunu yeniden başlatın:

systemctl restart slapd

- Anonim LDAP aramasının etkinleştirildiğini doğrulamak için aşağıdaki komutu çalıştırın:

ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" or ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

acm:/etc/openldap # ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" # extended LDIF # # LDAPv3 # base <dc=idpa,dc=local> with scope subtree # filter: (&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000)) # requesting: ALL # # idpagroup, Group, idpa.local dn: cn=idpagroup,ou=Group,dc=idpa,dc=local objectClass: top objectClass: posixGroup cn: idpagroup memberUid: idpauser gidNumber: 1000 # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1 acm:/etc/openldap #

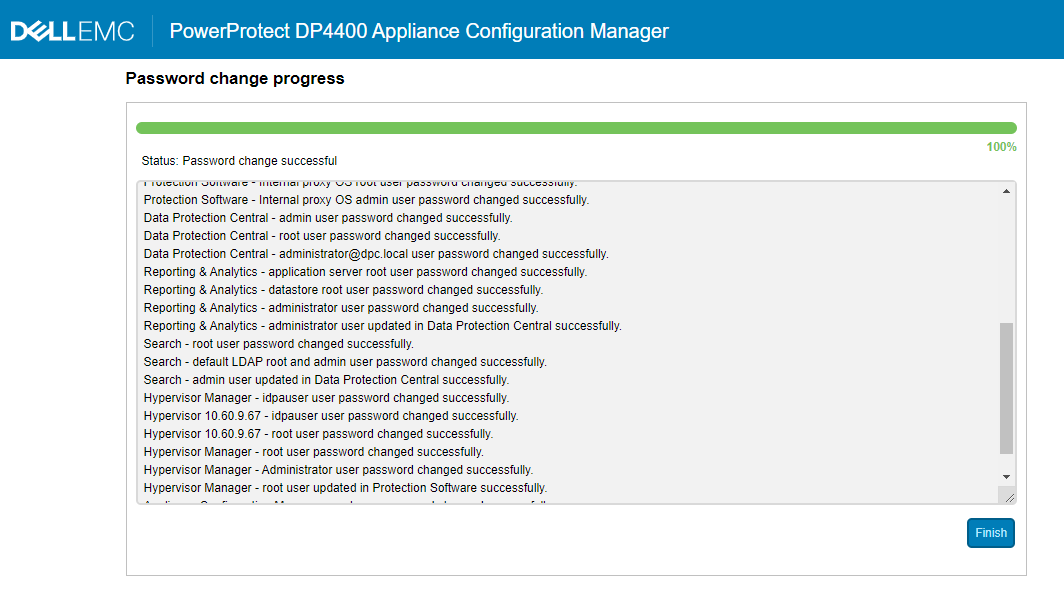

- ACM kullanıcı arayüzüne giriş yapın ve cihaz parolasını tekrar değiştirin. Herhangi bir sorun olmadan tamamlanmalıdır:

Şekil 2: Devam eden DP serisi parola değişikliğinin ekran görüntüsü

- ACM anonim LDAP aramasının devre dışı bırakılması gerekip gerekmediğini gözden geçirin. Yanıtınız evet ise PowerProtect DP Serisi Cihaz ve IDPA başlıklı Dell makalesi 196092 izleyin: Anonim aramayı tekrar devre dışı bırakmak için Cihaz Yapılandırma Yöneticisi'nde LDAP Anonim Dizin Erişimine İzin Verilir.