IDPA: ACM konnte das Kennwort auf der Benutzeroberfläche nicht ändern, nachdem die anonyme ACM-LDAP-Suche deaktiviert wurde

Summary: Auf oder vor IDPA Version 2.7.3 meldet ACM nach dem Befolgen des Dell Artikels 196092 zum Deaktivieren der anonymen ACM-LDAP-Suche beim Ändern des Kennworts über die Benutzeroberfläche den Fehler "ACM Secure openLDAP-Validate connection for idpauseuser user". ...

Symptoms

Nachdem Sie den Dell Artikel 196092, PowerProtect DP Series Appliance und IDPA, befolgt haben: Anonymer LDAP-Verzeichniszugriff auf Appliance Configuration Manager zulässig. Um die anonyme ACM-LDAP-Suche zu deaktivieren, meldet ACM beim Versuch, das Appliance-Kennwort über die Benutzeroberfläche zu ändern, den Fehler "ACM Secure openLDAP-Validate connection for idpauseuser user":

Abbildung 1: Screenshot der Fehlermeldung der DP Serie: Verbindung zum Nutzer "idpauser" konnte nicht validiert werden

Cause

Die ACM-server.log zeigt während der Kennwortvalidierung den folgenden Fehler an:

2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: Remote command using SSH execution status: Host : [ACM IP] User : [root] Password : [**********] Command : [ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"] STATUS : [48] 2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDOUT : [ldap_bind: Inappropriate authentication (48)^M additional info: anonymous bind disallowed^M] 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDERR : [] 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-util.SSHUtil: Failed to executed remote command using SSH. 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to execute command - ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to validate posix group name. com.emc.vcedpa.common.exception.ApplianceException: Failed to validate posix group.

2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: ACM test connection is successful for root 2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: Change password validation status: ApplianceCredentialsConnectionStatus [productCredentialsStatusList=[ProductCredentialsStatus [productName=ACM Secure OpenLDAP, failedCredentialsStatusList=[ACM Secure OpenLDAP - Failed to validate connection for idpauser user.], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Storage, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Software, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Data Protection Central, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Reporting & Analytics, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Search, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Appliance Configuration Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]]], resultStatus=false, sameCredentialStatus=false]

Die server.log zeigt, dass die anonyme LDAP-Suche beim Versuch, den folgenden Befehl auszuführen, deaktiviert wurde:

acm-:/ # ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed

acm-: #

Im aktuellen ACM-Workflow zum Ändern des Appliance-Kennworts auf oder vor IDPA-Version 2.7.3 wird eine anonyme LDAP-Suche zur Kennwortüberprüfung verwendet. Wenn die anonyme LDAP-Suche in ACM deaktiviert ist, schlägt die Kennwortüberprüfung fehl.

Es wurde eine technische Eskalation eingereicht und eine dauerhafte Lösung wird in einer kommenden Softwareversion erwartet. Befolgen Sie die nachstehende Problemumgehung, um das Appliance-Kennwort zu ändern, bis eine dauerhafte Lösung verfügbar ist.

Resolution

Problemumgehung:

Führen Sie die folgenden Schritte aus, um die anonyme LDAP-Suche in ACM zu aktivieren:

- SSH zu ACM über Root-Nutzer

- Navigieren Sie zum Ordner "/etc/openldap".

cd /etc/openldap

- Erstellen Sie eine "ldif"-Datei mithilfe des folgenden Befehls:

vi ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

- Speichern Sie die Datei. Drücken Sie "Esc" auf der Tastatur, um zum vi-Befehlsmodus zurückzukehren. Klicken Sie auf ":wq!", um die Datei zu speichern.

- Überprüfen Sie den Dateiinhalt mithilfe des Befehls:

cat ldap_enable_bind_anon.ldif

acm:/etc/openldap # cat ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

acm:/etc/openldap #

- Aktivieren Sie die anonyme LDAP-Suche mit dem folgenden Befehl:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

acm:/etc/openldap # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

acm-:/etc/openldap #

- Starten Sie den LDPA-Server neu:

systemctl restart slapd

- Führen Sie den folgenden Befehl aus, um zu überprüfen, ob die anonyme LDAP-Suche aktiviert ist:

ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" or ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

acm:/etc/openldap # ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" # extended LDIF # # LDAPv3 # base <dc=idpa,dc=local> with scope subtree # filter: (&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000)) # requesting: ALL # # idpagroup, Group, idpa.local dn: cn=idpagroup,ou=Group,dc=idpa,dc=local objectClass: top objectClass: posixGroup cn: idpagroup memberUid: idpauser gidNumber: 1000 # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1 acm:/etc/openldap #

- Melden Sie sich bei der ACM-Benutzeroberfläche an und ändern Sie das Appliance-Kennwort erneut. Es sollte ohne Probleme abgeschlossen werden:

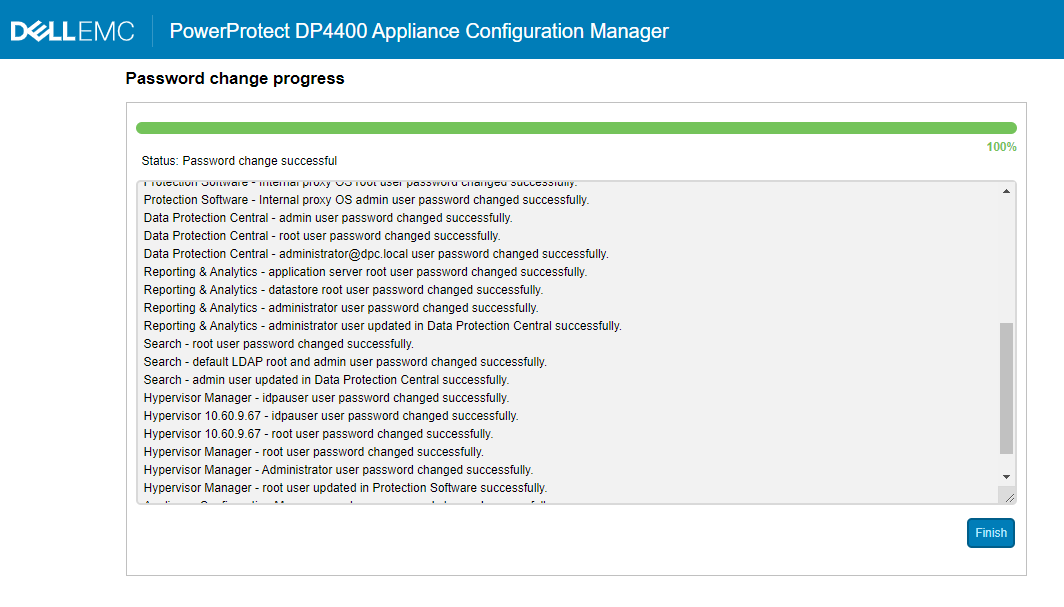

Abbildung 2: Screenshot der laufenden Kennwortänderung für die DP Serie

- Überprüfen Sie, ob die anonyme LDAP-Suche im ACM deaktiviert werden muss. Falls ja, folgen Sie dem Dell Artikel 196092 PowerProtect DP Series Appliance und IDPA: Anonymer LDAP-Verzeichniszugriff auf Appliance Configuration Manager zulässig, um die anonyme Suche wieder zu deaktivieren.