IDPA: O ACM não conseguiu alterar a senha na IU depois de desativar a pesquisa anônima LDAP do ACM

Summary: Na versão 2.7.3 ou antes do IDPA, depois de seguir o artigo da Dell 196092 desativar a pesquisa anônima de LDAP do ACM, o ACM relata um erro "ACM Secure openLDAP-Failed to validate connection for idpauser user" ao alterar a senha na interface do usuário. ...

Symptoms

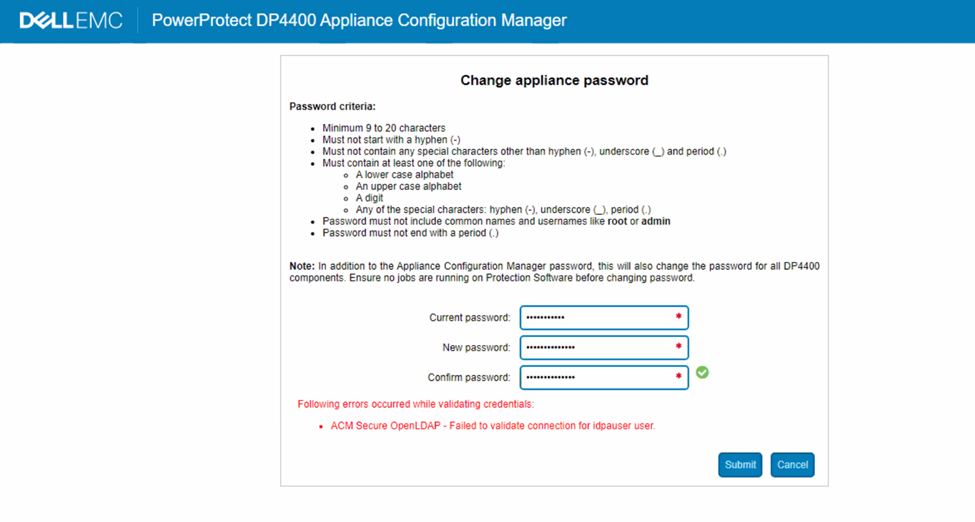

Depois de seguir o artigo da Dell 196092, PowerProtect DP Series Appliance e IDPA: Acesso anônimo ao diretório LDAP permitido no Appliance Configuration Manager, para desativar a pesquisa anônima de LDAP do ACM, o ACM relata um erro "ACM Secure openLDAP-Failed to validate connection for idpauser user" ao tentar alterar a senha do equipamento na interface do usuário:

Figura 1: Captura de tela da mensagem de erro da série DP, Falha ao validar a conexão com o usuário idpauser

Cause

O server.log do ACM mostra o seguinte erro durante a validação da senha:

2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: Remote command using SSH execution status: Host : [ACM IP] User : [root] Password : [**********] Command : [ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"] STATUS : [48] 2023-05-01 06:59:28,768 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDOUT : [ldap_bind: Inappropriate authentication (48)^M additional info: anonymous bind disallowed^M] 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-util.SSHUtil: STDERR : [] 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-util.SSHUtil: Failed to executed remote command using SSH. 2023-05-01 06:59:28,769 ERROR [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to execute command - ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" 2023-05-01 06:59:28,769 INFO [https-openssl-apr-8543-exec-1]-ldapintegration.LDAPIntegrationService: validatePosixGroup --> Failed to validate posix group name. com.emc.vcedpa.common.exception.ApplianceException: Failed to validate posix group.

2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: ACM test connection is successful for root 2023-05-01 06:59:58,298 INFO [https-openssl-apr-8543-exec-1]-appliancecredentialsmanager.ApplianceCredentialsManager: Change password validation status: ApplianceCredentialsConnectionStatus [productCredentialsStatusList=[ProductCredentialsStatus [productName=ACM Secure OpenLDAP, failedCredentialsStatusList=[ACM Secure OpenLDAP - Failed to validate connection for idpauser user.], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Storage, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Protection Software, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Data Protection Central, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Reporting & Analytics, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Search, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Hypervisor, failedCredentialsStatusList=[], sameCredentialsStatusList=[]], ProductCredentialsStatus [productName=Appliance Configuration Manager, failedCredentialsStatusList=[], sameCredentialsStatusList=[]]], resultStatus=false, sameCredentialStatus=false]

O server.log mostra que a pesquisa anônima LDAP foi desativada ao tentar executar o comando:

acm-:/ # ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed

acm-: #

No fluxo de trabalho atual do ACM alterando a senha do equipamento, na versão 2.7.3 ou antes do IDPA, uma pesquisa anônima do LDAP é usada para a verificação de senha. Quando a pesquisa anônima LDAP está desativada no ACM, a verificação de senha falha.

Um encaminhamento de engenharia foi enviado e uma resolução permanente é esperada em uma próxima versão do software. Siga a solução temporária abaixo para alterar a senha do equipamento até que uma solução permanente esteja disponível.

Resolution

Solução temporária:

Siga as etapas para habilitar a pesquisa anônima de LDAP no ACM:

- SSH para ACM usando o usuário root

- Vá para a pasta "/etc/openldap".

cd /etc/openldap

- Crie um arquivo "ldif" usando o seguinte comando:

vi ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

- Salve o arquivo. Pressione "Esc" no teclado para retornar ao modo de comando do VI. Pressione ":wq!" para salvar o arquivo.

- Verifique o conteúdo do arquivo usando o comando:

cat ldap_enable_bind_anon.ldif

acm:/etc/openldap # cat ldap_enable_bind_anon.ldif

dn: cn=config

changetype: modify

delete: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

delete: olcRequires

olcRequires: authc

acm:/etc/openldap #

- Ative a pesquisa anônima de LDAP com o seguinte comando:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

acm:/etc/openldap # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_enable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

acm-:/etc/openldap #

- Reinicie o servidor LDPA:

systemctl restart slapd

- Execute o seguinte comando para verificar se a pesquisa anônima de LDAP está ativada:

ldapsearch -x -b "dc=idpa,dc=local" -h <ACM FQDN> "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" or ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))"

acm:/etc/openldap # ldapsearch -x -b "dc=idpa,dc=local" -h `hostname -f` "(&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000))" # extended LDIF # # LDAPv3 # base <dc=idpa,dc=local> with scope subtree # filter: (&(objectClass=posixGroup)(cn=idpagroup)(gidNumber=1000)) # requesting: ALL # # idpagroup, Group, idpa.local dn: cn=idpagroup,ou=Group,dc=idpa,dc=local objectClass: top objectClass: posixGroup cn: idpagroup memberUid: idpauser gidNumber: 1000 # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1 acm:/etc/openldap #

- Faça log-in na interface do usuário do ACM e altere a senha do equipamento novamente. Ela deve ser concluída sem problemas:

Figura 2: Captura de tela da alteração de senha da série DP em andamento

- Analise se a pesquisa anônima de LDAP do ACM deve ser desativada ou não. Em caso afirmativo, siga o artigo 196092 da Dell, Equipamento PowerProtect série DP e IDPA: LDAP Anonymous Directory Access Allowed no Appliance Configuration Manager, para desativar a pesquisa anônima novamente.