Data Domain: Sådan aktiverer du kryptering via tråden og filreplikeringskryptering

Summary: For miljøer, der ikke bruger en VPN til sikre forbindelser mellem websteder, kan Data Domain Replicator-software sikkert indkapsle dens replikeringsnyttelast over SSL med AES 256-bit kryptering til sikker transmission. Denne proces er også kendt som kryptering af data under flyvning. Du kan kryptere datareplikeringsstrømmen ved at aktivere indstillingen Data Domain Boost-kryptering af filreplikering. ...

Instructions

For miljøer, der ikke bruger en VPN til sikre forbindelser mellem websteder, kan Data Domain (DD) replikatorsoftware sikkert indkapsle dens replikeringsnyttelast over SSL med AES 256-bit kryptering til sikker transmission. Denne proces er også kendt som kryptering af data under flyvning.

Kryptering af data under flyvning

DD Replicator-software krypterer data, der overføres mellem to Data Domains. Dette er kendt som kryptering af data under flyvning. Den bruger OpenSSL AES 256-bit kryptering til at indkapsle de replikerede data over ledningen. Krypteringsindkapslingslaget fjernes med det samme, når det lander på destinationsdatadomænet. DD-krypteringssoftware kan også kryptere data inden for nyttelasten.

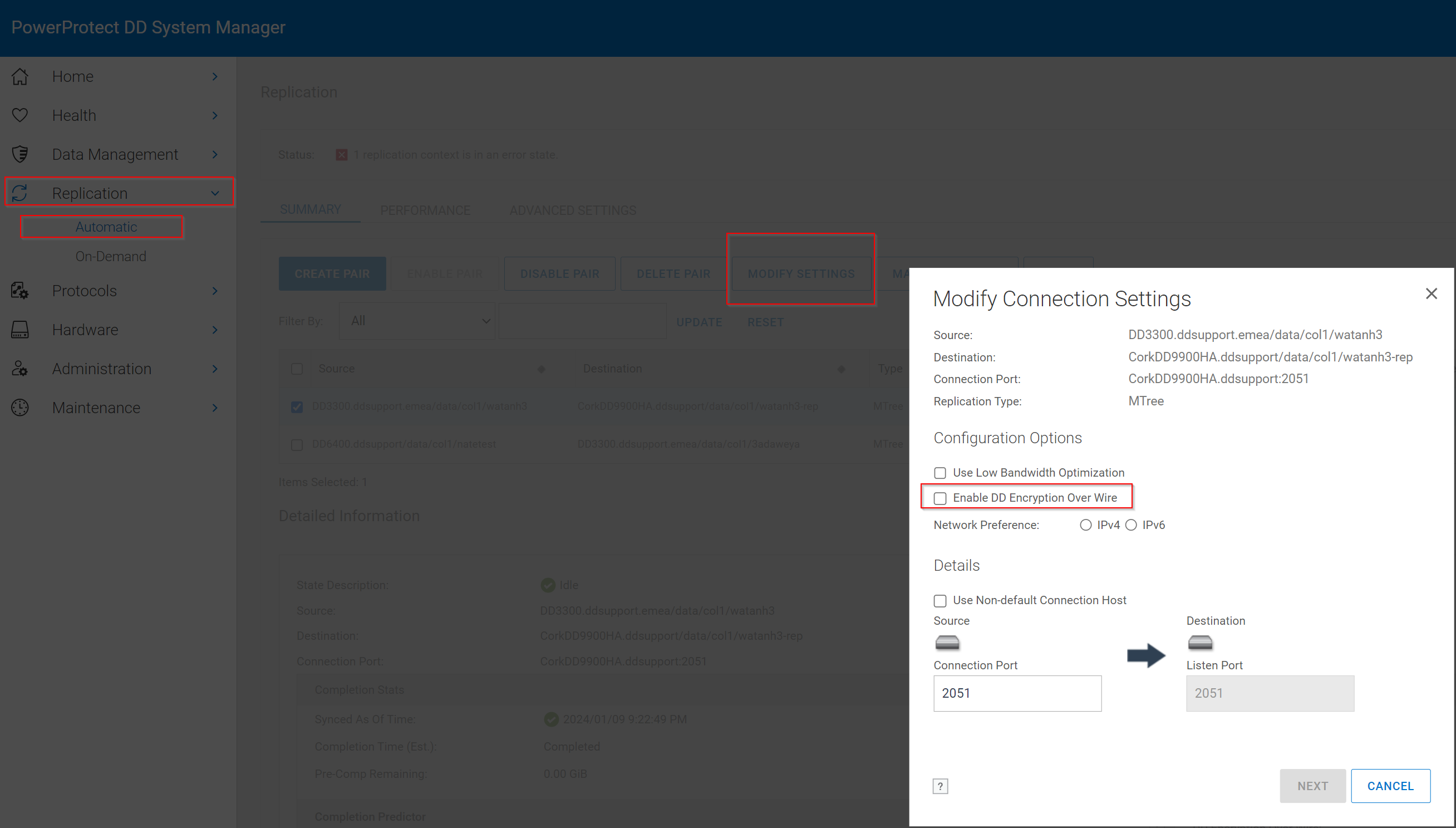

Aktivér kryptering over ledning (MTree-replikering)

DD Replicator understøtter kryptering af data-in-flight med TLS-protokol version 1.1. Når replikeringsgodkendelsestilstand er indstillet til envejs- eller tovejstilstand, bruges Ephemeral Diffie-Hellman (DHE) til udveksling af sessionsnøgler. Servergodkendelse sker via RSA. AES 256-bit Galois Counter Mode (GCM)-krypteringen indkapsler de replikerede data over ledningen. Krypteringsindkapslingslaget fjernes straks, når det lander på destinations-DD. SHA384 bruges til hash Message Authentication Code.

Envejs angiver, at kun destinationscertifikatet er verificeret. Tovejs angiver, at både kilde- og destinationscertifikaterne er verificeret. Der SKAL etableres gensidig tillid, før du kan bruge indstillingen godkendelsestilstand, og begge sider af forbindelsen skal aktivere denne funktion, for at krypteringen kan fortsætte.

Når replikeringsgodkendelsestilstanden er indstillet til anonym, bruges Anonymous Diffie-Hellman (ADH) til udveksling af sessionsnøgler, men kilden og destinationen godkender ikke hinanden før nøgleudvekslingen. Hvis godkendelsestilstanden ikke er angivet, er anonym standardværdien.

1) If using one-way or two-way authentication for replication, you MUST exchange CA certificates:

a) Check current trusts:

adminaccess trust show

b) Add trusts to configure mutual trust.

adminaccess trust add host <hostname> type mutual

2) DDSH via CLI(Command Line interface). one-way or two-way cannot be configured via GUI at this time.

Run on both source and target DD. Configuring on target first is recommended.

Also note that replication CTX numbers can be different on source and target DDs.

a) must disable replication prior to making modifications.

replication disable <destination>

example:

replication disable rctx://1

b) enable encryption over the wire with or without authentication-mode.

replication modify <destination> encryption {enabled | disabled}

[authentication-mode {one-way | two-way | anonymous}]

example:

replication modify rctx://1 encryption enabled authentication-mode two-way

3) Verify changes made:

replication show config

example:

replication show config

CTX Source Destination Connection Low-bw-optim Crepl-gc-bw-optim Encryption Enabled Max-repl- Tenant-unit

Host and Port (Auth-mode) streams

--- ------------------------------------------------------- ---------------------------------------------------- ----------------------------------- ------------ ----------------- ----------------- ------- --------- -----------

1 mtree://DD3300.MyCompany.com/data/col1/mtree1 mtree://DDVE.MyCompany.com/data/col1/mtree1_repl DDVE.MyCompany.com (default) disabled disabled enabled (two-way) no 8 -

4) Enable replication on both DDs. Enable on target first is recommended.

Also note that replication CTX numbers can be different on source and target DDs.

replication enable <destination>

example:

replication enable rctx://1

Replikering ændrer destinationskrypteringen {enabled | disabled}. (Brugergrænsefladen tillader kun anonym godkendelse).

Rediger krypteringstilstanden over ledning for destinationen. Denne funktion er kun aktiv, når den er aktiveret på både kilden og destinationen. Den påkrævede rolle er admin eller limited-admin.

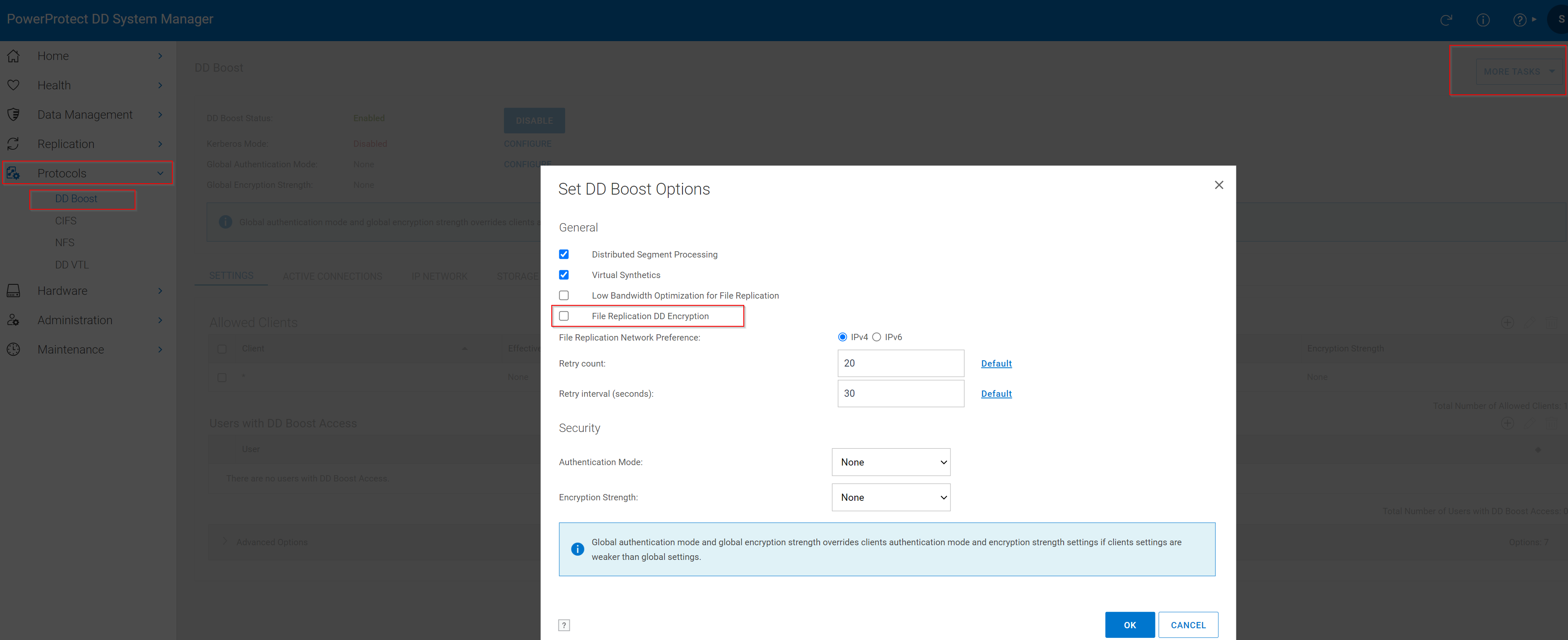

Kryptering af filreplikering (MFR: Administreret filreplikering ved hjælp af DD Boost)

Du kan kryptere datareplikeringsstrømmen ved at aktivere indstillingen DD Boost-filreplikeringskryptering.

BEMÆRK: I DD OS 7.10 og nyere, hvis kryptering er aktiveret på den ene side, men ikke på den anden, fortsætter filoverførslen med kryptering i stedet for at mislykkes, som den gjorde i tidligere DD OS-versioner.

ddboost file-replication option set encryption {enabled [authentication-mode {one-way |

two-way | anonymous}] | disabled}

Enable or disable encrypted data transfer for DD Boost file-replication. This command must be entered on both systems—the

source system and the destination (target) system.

The authentication-mode parameter is optional. If encryption is enabled, the default authentication mode is anonymous.

One-way and two-way authentication require the configuration of mutual trust on both the source and destination systems. Run

the adminaccess trust add host <hostname> [type mutual] command to configure mutual trust.

ddboost file-replication option show [encryption] Show state of encryption: enabled or disabled. Role required: admin, limited-admin, security, user, or backup-operator.

Additional Information

Spørgsmål: Kan DD-kryptering aktiveres samtidig med over-the-wire-krypteringsfunktionen i DD-replikeringssoftwarevalgmuligheden?

Svar: Ja, både over trådkryptering og DARE (Data at Rest Encryption) kan aktiveres samtidigt for at opnå forskellige sikkerhedsmål.

Spørgsmål: Hvad sker der, hvis både DD-krypteringssoftwareindstillingen og over-the-wire-krypteringsfunktionen i DD-replikeringssoftwareindstillingen aktiveres samtidigt?

Svar: Den første kilde krypterer data ved hjælp af destinationskrypteringsnøgle; Derefter er allerede krypterede data krypteret en anden gang på grund af overtrådskryptering, mens disse data sendes til deres destination. På destinationen, efter at dekrypteringen over ledningen er udført, gemmes data i et krypteret format, der blev krypteret ved hjælp af destinationens krypteringsnøgle.

Spørgsmål: Hvilken type krypteringsalgoritme bruges til Data Domains "kryptering over ledningen"-funktion med henblik på kryptering af replikeringstrafikken?

Svar: Når replikeringsgodkendelsestilstand er indstillet til "envejs" eller "tovejs", bruges Ephemeral Diffie-Hellman (DHE) til udveksling af sessionsnøgler. Servergodkendelse sker af RSA. AES 256-bit GCM-kryptering bruges til at indkapsle de replikerede data over ledningen.

Krypteringsindkapslingslaget fjernes straks, når det lander på destinationssystemet. En måde angiver, at kun destinationscertifikatet er certificeret. Tovejs angiver, at både kilde- og destinationscertifikaterne er verificeret. Der skal skabes gensidig tillid, før du kan bruge godkendelsestilstand, og begge sider af forbindelsen skal aktivere denne funktion, for at krypteringen kan fortsætte.

Når replikeringsgodkendelsestilstand er indstillet til "anonym", bruges Anonymous Diffie-Hellman (ADH) til udveksling af sessionsnøgler, men i dette tilfælde godkender kilde og destination ikke hinanden før nøgleudvekslingen. Hvis godkendelsestilstanden ikke er angivet, bruges anonym som standard.

Spørgsmål: Understøttes kryptering over tråden i EDP-systemet (encryption disablement project)?

Svar: Vi kan ikke aktivere Data at Rest Encryption (DARE) eller over trådkrypteringen (med replikering eller med ddboost) i EDP-systemet.