Data Domain: Come abilitare la crittografia via cavo e la crittografia della replica di file

Summary: Per gli ambienti che non utilizzano una VPN per le connessioni sicure tra i siti, il software Data Domain Replicator può incapsulare in modo sicuro il proprio payload di replica su SSL con crittografia AES a 256 bit per una trasmissione sicura. Questo processo è noto anche come crittografia dei dati in esecuzione. È possibile crittografare il flusso di replica dei dati abilitando l'opzione di crittografia della replica di file Data Domain Boost. ...

Instructions

Per gli ambienti che non utilizzano una VPN per le connessioni sicure tra i siti, il software Data Domain (DD) Replicator può incapsulare in modo sicuro il payload di replica su SSL con crittografia AES a 256 bit per una trasmissione sicura. Questo processo è noto anche come crittografia dei dati in esecuzione.

Crittografia di data in-flight

Il software DD Replicator crittografa i dati trasferiti tra due Data Domain. Questa operazione è nota come crittografia dei data in-flight. Utilizza la crittografia OpenSSL AES a 256 bit per incapsulare i dati replicati via cavo. Il livello di incapsulamento della crittografia viene rimosso immediatamente quando si posiziona sul Data Domain di destinazione. Il software di crittografia DD è inoltre in grado di crittografare i dati all'interno del payload.

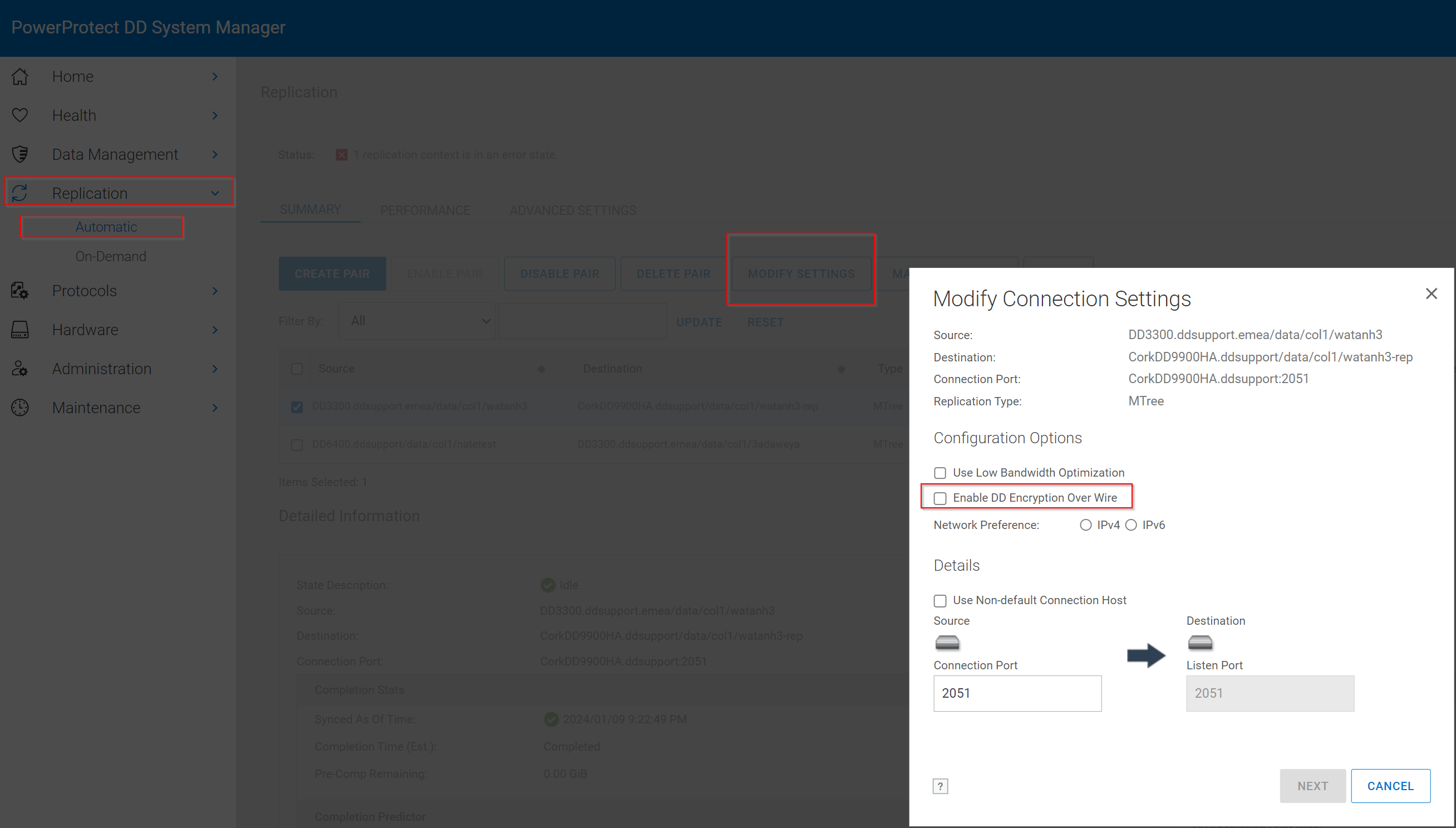

Abilitare la crittografia tramite cavo (replica MTree)

DD Replicator supporta la crittografia dei data-in-flight con protocollo TLS versione 1.1. Quando la modalità di autenticazione della replica è impostata su one-way o two-way, per lo scambio delle chiavi di sessione viene utilizzato DHE (Ephemeral Diffie-Hellman). L'autenticazione del server avviene su RSA. La crittografia GCM (Galois Counter Mode) AES a 256 bit incapsula i dati replicati via cavo. Il livello di incapsulamento della crittografia viene rimosso immediatamente non appena raggiunge il DD di destinazione. SHA384 viene utilizzato per il codice di autenticazione dei messaggi hash.

One-way indica che viene verificato solo il certificato di destinazione. Two-way indica che vengono verificati i certificati di origine e di destinazione. L'affidabilità reciproca DEVE essere stabilita prima di poter utilizzare l'opzione della modalità di autenticazione ed entrambi i lati della connessione devono abilitare questa funzione affinché la crittografia proceda.

Quando la modalità di autenticazione della replica è impostata su anonymous, Anonymous Diffie-Hellman (ADH) viene utilizzato per gli scambi di chiavi di sessione, ma l'origine e la destinazione non si autenticano a vicenda prima dello scambio di chiavi. Se non viene specificata la modalità di autenticazione, anonymous è il valore predefinito.

1) If using one-way or two-way authentication for replication, you MUST exchange CA certificates:

a) Check current trusts:

adminaccess trust show

b) Add trusts to configure mutual trust.

adminaccess trust add host <hostname> type mutual

2) DDSH via CLI(Command Line interface). one-way or two-way cannot be configured via GUI at this time.

Run on both source and target DD. Configuring on target first is recommended.

Also note that replication CTX numbers can be different on source and target DDs.

a) must disable replication prior to making modifications.

replication disable <destination>

example:

replication disable rctx://1

b) enable encryption over the wire with or without authentication-mode.

replication modify <destination> encryption {enabled | disabled}

[authentication-mode {one-way | two-way | anonymous}]

example:

replication modify rctx://1 encryption enabled authentication-mode two-way

3) Verify changes made:

replication show config

example:

replication show config

CTX Source Destination Connection Low-bw-optim Crepl-gc-bw-optim Encryption Enabled Max-repl- Tenant-unit

Host and Port (Auth-mode) streams

--- ------------------------------------------------------- ---------------------------------------------------- ----------------------------------- ------------ ----------------- ----------------- ------- --------- -----------

1 mtree://DD3300.MyCompany.com/data/col1/mtree1 mtree://DDVE.MyCompany.com/data/col1/mtree1_repl DDVE.MyCompany.com (default) disabled disabled enabled (two-way) no 8 -

4) Enable replication on both DDs. Enable on target first is recommended.

Also note that replication CTX numbers can be different on source and target DDs.

replication enable <destination>

example:

replication enable rctx://1

La replica modifica la crittografia di destinazione {enabled | disabled}. L'interfaccia utente consente solo l'autenticazione anonima.

Modificare lo stato della crittografia via cavo per la destinazione. Questa funzione è attiva solo se abilitata sia sull'origine che sulla destinazione. Il ruolo richiesto è admin o limited-admin.

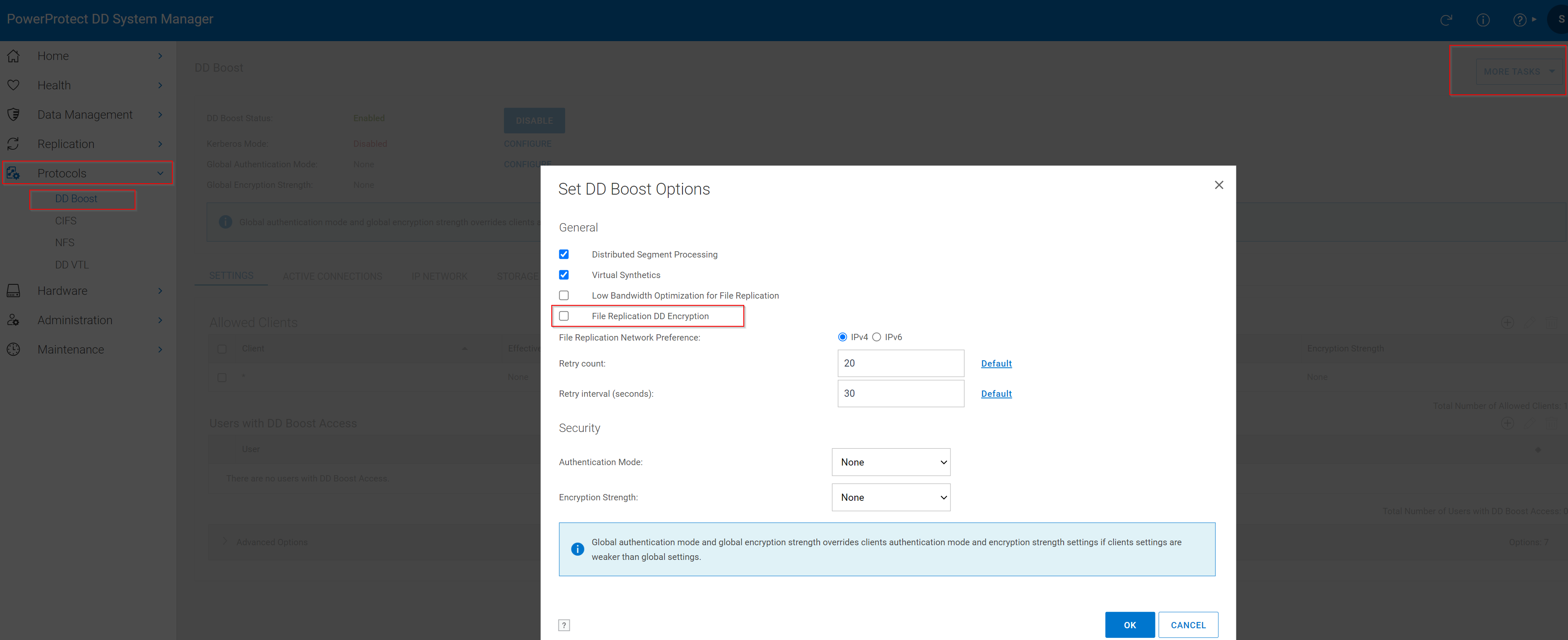

Crittografia della replica di file (MFR: Replica di file gestita utilizzando DD Boost

È possibile crittografare il flusso di replica dei dati abilitando l'opzione di crittografia della replica di file di DD Boost.

NOTA: In DD OS 7.10 e versioni successive, se la crittografia è abilitata da un lato ma non dall'altro, il trasferimento dei file procede con la crittografia anziché avere esito negativo come nelle versioni precedenti di DD OS.

ddboost file-replication option set encryption {enabled [authentication-mode {one-way |

two-way | anonymous}] | disabled}

Enable or disable encrypted data transfer for DD Boost file-replication. This command must be entered on both systems—the

source system and the destination (target) system.

The authentication-mode parameter is optional. If encryption is enabled, the default authentication mode is anonymous.

One-way and two-way authentication require the configuration of mutual trust on both the source and destination systems. Run

the adminaccess trust add host <hostname> [type mutual] command to configure mutual trust.

ddboost file-replication option show [encryption] Show state of encryption: enabled or disabled. Role required: admin, limited-admin, security, user, or backup-operator.

Additional Information

Domanda. È possibile abilitare DD Encryption contemporaneamente alla funzione di crittografia over-the-wire nell'opzione software DD Replication?

Risposta: Sì, è possibile abilitare contemporaneamente sia la crittografia via cavo che DARE (Data at Rest Encryption) per raggiungere obiettivi di sicurezza diversi.

Domanda. Cosa succede se l'opzione software DD Encryption e la funzione di crittografia over-the-wire nell'opzione software DD Replication sono abilitate contemporaneamente?

Risposta: La prima origine crittografa i dati utilizzando la chiave di crittografia di destinazione; Quindi i dati già crittografati sono crittografati una seconda volta a causa della crittografia via cavo durante l'invio di questi dati alla destinazione. Sulla destinazione, dopo aver eseguito la decrittografia via cavo, i dati verranno archiviati in un formato crittografato che è stato crittografato utilizzando la chiave di crittografia della destinazione.

Domanda. Quale tipo di algoritmo di crittografia viene utilizzato per la funzione "crittografia via cavo" di Data Domain per quanto riguarda la crittografia del traffico di replica?

Risposta: Quando la modalità di autenticazione della replica è impostata su "one-way" o "two-way", viene utilizzato DHE (Ephemeral Diffie-Hellman) per lo scambio delle chiavi di sessione. L'autenticazione del server avviene tramite RSA. La crittografia GCM AES a 256 bit viene utilizzata per incapsulare i dati replicati via cavo.

Il livello di incapsulamento della crittografia viene rimosso immediatamente quando raggiunge il sistema di destinazione. One way indica che è certificato solo il certificato di destinazione. Two way indica che vengono verificati sia i certificati di origine che di destinazione. L'affidabilità reciproca deve essere stabilita prima di poter utilizzare la modalità di autenticazione ed entrambi i lati della connessione devono abilitare questa funzione affinché la crittografia possa procedere.

Quando la modalità di autenticazione della replica è impostata su "anonymous", per lo scambio di chiavi di sessione viene utilizzato Anonymous Diffie-Hellman (ADH), ma in questo caso l'origine e la destinazione non si autenticano a vicenda prima dello scambio di chiavi. Inoltre, se la modalità di autenticazione non è specificata, anonymous viene utilizzato come impostazione predefinita.

Domanda. La crittografia via cavo è supportata nel sistema EDP (Encryption Disablement Project)?

Risposta: Non è possibile abilitare Data at Rest Encryption (DARE) o la crittografia via cavo (con replica o con ddboost) nel sistema EDP.