Avamar: Como gerenciar a segurança da sessão com o Avinstaller Installation Package (AVP)

Summary: Este artigo explica como gerenciar as configurações de segurança da sessão do Avamar usando o pacote de instalação do Avinstaller (AVP).

Instructions

1. Faça download do AVP de segurança da sessão:

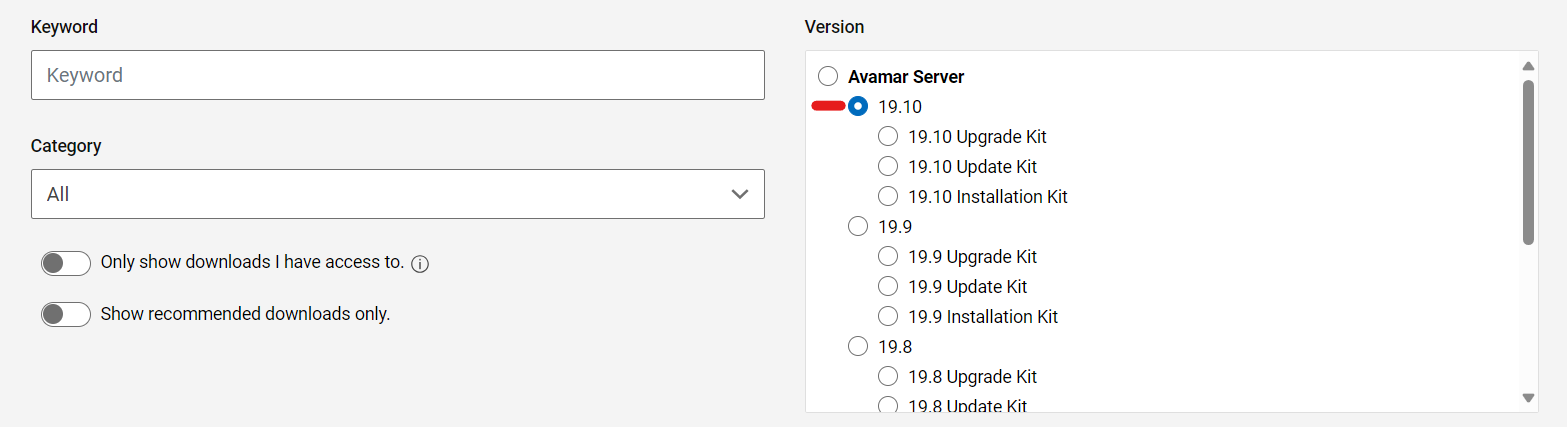

um. Acesse o link Suporte a produtos Dell

B. Faça login para visualizar os downloads.

Por exemplo, selecione a versão apropriada do Avamar:

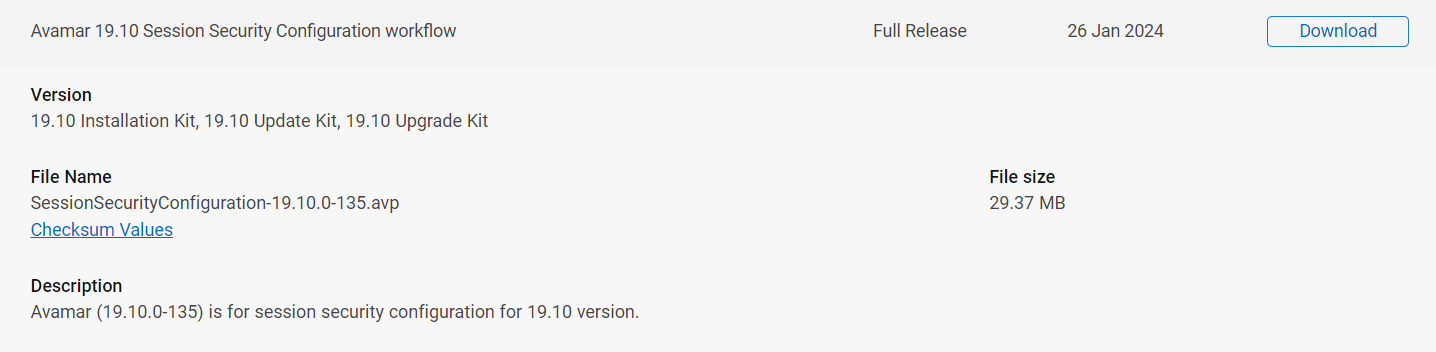

Pesquise o pacote de fluxo de trabalho de configuração de segurança da sessão do Avamar:

2. Antes da instalação:

-

Interrompa todos os backups e a replicação e certifique-se de que nenhuma manutenção esteja em execução (checkpoint, validação de checkpoint (

hfscheck) e coleta de lixo). -

Verifique se há um checkpoint válido.

3. Carregue o AVP de segurança da sessão no repositório de pacotes:

Depois que o pacote de configuração do Session Security apropriado for baixado, haverá duas opções para instalação:

Opção 1:

um. Carregue o pacote em um diretório temporário, como /home/admin, no Avamar Utility Node.

B. Mova o pacote para o diretório /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

O serviço AVinstaller detecta alterações no diretório e começa a carregar automaticamente o pacote no repositório de pacotes.

Opção 2:

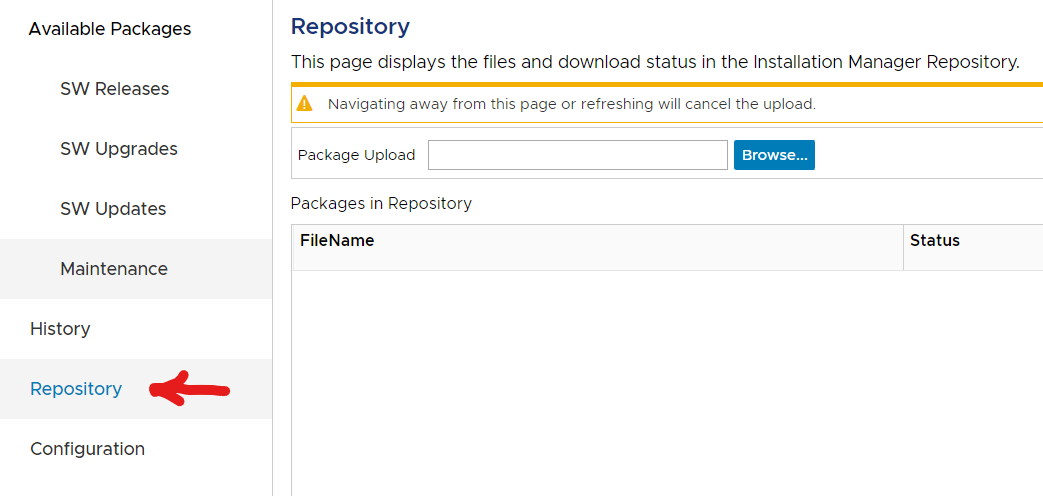

um. Abra a página do serviço Web AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

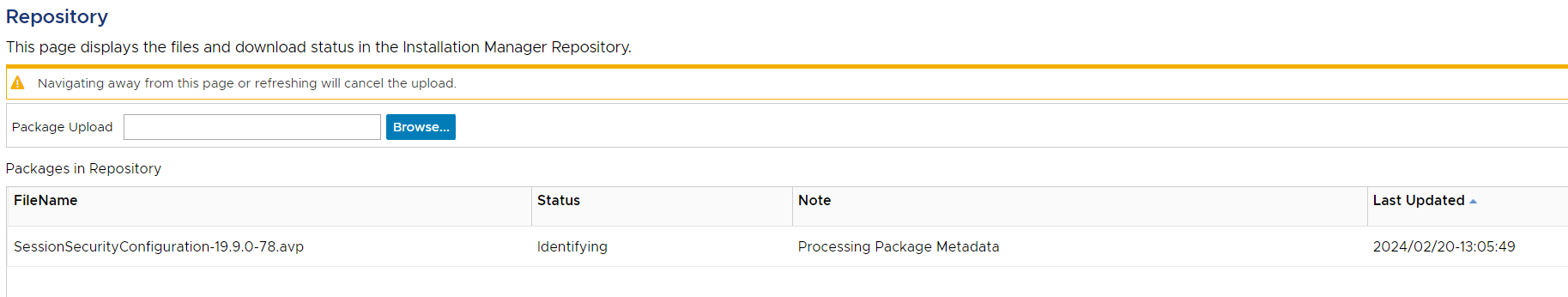

B. Vá para a seção Repositório:

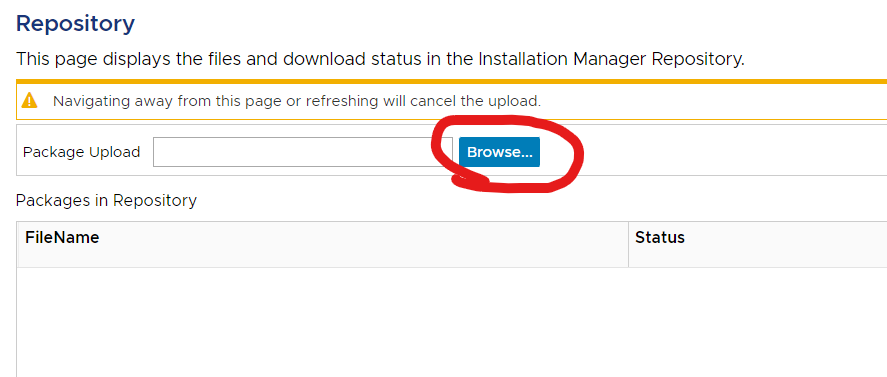

Os processos do pacote:

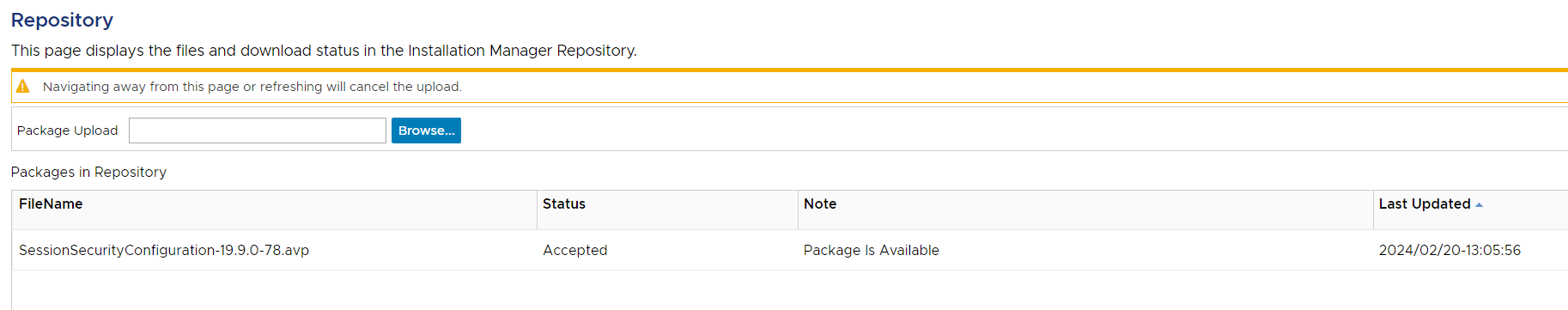

Quando estiver pronto, o status será "Accepted":

4. Instale o AVP de segurança da sessão:

um. Se o pacote não foi carregado usando o AVinstaller, abra a página de serviço da Web do AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

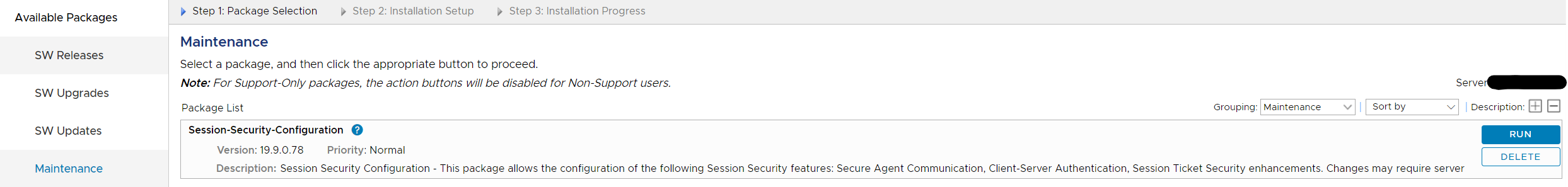

B. Vá para a guia "Maintenance" para executar o pacote.

c. Selecione Executar.

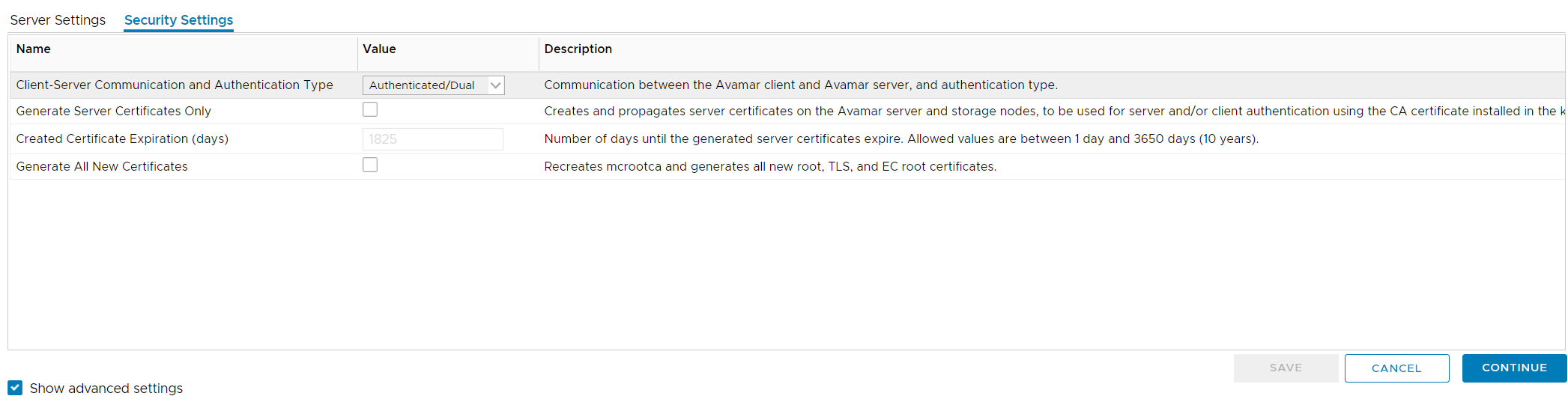

d. Na tela "Configuração de instalação", selecione a guia Configurações de segurança e marque a caixa de seleção "Mostrar configurações avançadas".

Gerenciar configurações de segurança da sessão:

Gerar certificados:

-

-

- Gerar somente certificados de servidor:

- Quando selecionado isoladamente, só regenera o

GSANCertificados de servidor.- A descrição na tela diz: "Cria e propaga certificados de servidor no Avamar Server e nos nós de armazenamento, a serem usados para autenticação de servidor e/ou client usando o

CA certificateinstalado no keystore."

- A descrição na tela diz: "Cria e propaga certificados de servidor no Avamar Server e nos nós de armazenamento, a serem usados para autenticação de servidor e/ou client usando o

- Isso executa as seguintes ações na grade do Avamar:

- Executa o

enable_secure_config.shroteiro (enable_secure_config.sh --certs), que faz o seguinte:- Exporta o certificado raiz interno do Avamar do keystore do Avamar:

- Executa o

- Quando selecionado isoladamente, só regenera o

- Gerar somente certificados de servidor:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Salva esse certificado raiz nos dois locais a seguir:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- O certificado raiz no avamar_keystore é usado para assinar um novo par de chaves de certificado para o

GSANe salvo nos seguintes locais:

- O certificado raiz no avamar_keystore é usado para assinar um novo par de chaves de certificado para o

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- Esses certificados são propagados para qualquer nó de armazenamento.

- Por fim, o

GSAN SSL socketé recarregado para que novas conexões à porta 29000 atendam aos certificados regenerados.

-

-

-

-

-

-

- Gerar todos os novos certificados

- Quando essa caixa de seleção é marcada, ela também marca automaticamente a caixa de seleção "Generate Server Certificates Only".

Isso ocorre devido ao processo que ocorre ao gerar todos os novos certificados.- A descrição na tela afirma: "Recria

mcrootcae gera toda nova raiz,TLS, and EC root certificates."

- A descrição na tela afirma: "Recria

- Isso realiza as seguintes ações:

- Regenerar a autoridade de certificação (CA) raiz interna do Avamar

mcrootca all(Isso substitui a CA raiz interna do Avamar armazenada no avamar_keystore

/usr/local/avamar/lib/avamar_keystore) - Regenera o

GSANcertificados conforme descrito na seção anterior "Gerar somente certificados de servidor".

- Quando essa caixa de seleção é marcada, ela também marca automaticamente a caixa de seleção "Generate Server Certificates Only".

- Gerar todos os novos certificados

-

O certificado raiz interno do Avamar pode ser visualizado com o seguinte comando:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA e um certificado assinado do Avamar MCS, permitindo uma comunicação TLS mútua segura com o Avamar.

Consulte o seguinte para obter mais informações: Avamar: Instalar ou substituir a autoridade de certificação (CA) do Avamar por uma autoridade de certificação (CA) fornecida pelo usuário

e. Quando estiver pronto, continue a executar o pacote.

O pacote pode ser usado várias vezes para definir essas configurações conforme necessário.