Connectrix: Brocade: Het LDAP-certificaat importeren in de switch via CLI

Summary: In dit artikel worden de stappen uitgelegd voor het genereren van CSR, het exporteren van het CSR-bestand en het importeren van het LDAP-certificaat via switch CLI.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

1. Gebruik de opdracht om de beschikbare certificaten op de switch weer te geven.

3. Exporteer het CSR-bestand vanaf de switch met de volgende opdracht. Controleer of de FTP-client gereed is voor overdracht.

4. Importeer het gebundelde CA-certificaat (basis en intermediair).

5. Importeer vervolgens het gebundelde certificaat onder de serverrol en gebruik hetzelfde bestand als in stap 4.

6. Importeer het switch-/clientcertificaat dat in de vorige stap is geëxporteerd en is ondertekend door de certificaatbeheerder.

>seccertmgmt show --all

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Empty Empty Empty Empty Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NA

2. Maak het gebruik van de Certificate Signing Request (.csr):

>seccertmgmt generate -csr ldapDe aangemaakte bestandsnaam moet eindigen op de extensie .csr.

3. Exporteer het CSR-bestand vanaf de switch met de volgende opdracht. Controleer of de FTP-client gereed is voor overdracht.

>seccertmgmt export -csr ldap -protocol ftpLaat het CSR-bestand ondertekenen door uw certificaatbeheerder.

4. Importeer het gebundelde CA-certificaat (basis en intermediair).

seccertmgmt import -ca -client ldap

Switch_1:admin> seccertmgmt import -ca -client ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap client CA certificate [chain.pem].

5. Importeer vervolgens het gebundelde certificaat onder de serverrol en gebruik hetzelfde bestand als in stap 4.

seccertmgmt import -ca -server ldap

Switch_1:FID128:admin> seccertmgmt import -ca -server ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap server CA certificate [chain.pem].

6. Importeer het switch-/clientcertificaat dat in de vorige stap is geëxporteerd en is ondertekend door de certificaatbeheerder.

>seccertmgmt import -cert ldap

Switch_1:FID128:admin> seccertmgmtis import -cert ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):FCS50.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap switch certificate [FCS50.pem].

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Exist Exist Exist Exist Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NAAdditional Information

Volg de onderstaande stappen om een root-, sub- en tussenliggend certificaat in een bundel te koppelen:

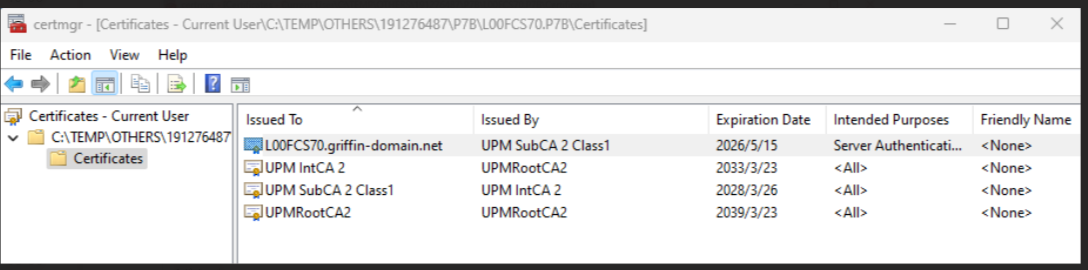

1. Download het certificaat dat de indeling .p7b kan hebben. Pak het bestand uit en dubbelklik erop om het te openen met Windows Certificate Manager.

Voorbeeld:

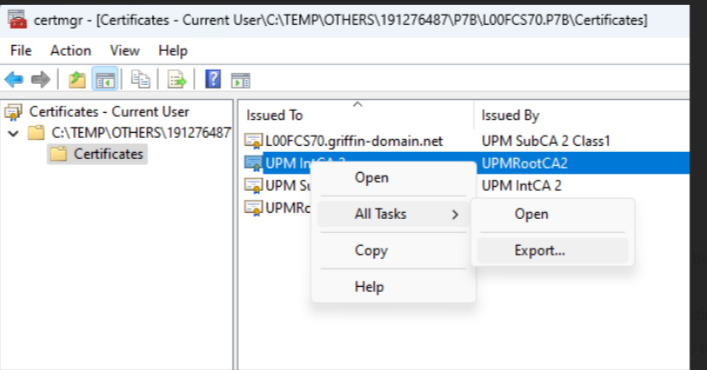

2. Voor de sub/int/root, klik met de rechtermuisknop, alle taken, exporteer en sla ze één voor één op als base-64 gecodeerd en sla de bestanden op in .pem-formaat.

Open een kladblok en kopieer de inhoud van sub/int/root en combineer/keten een bestand in één, eerst sub, dan int en root de laatste, sla op als PEM en verander naar UNIX EOL.

Voorbeeld:

Affected Products

Connectrix B-SeriesProducts

Connectrix B-Series Fabric OS 9.X, Connectrix B-Series HardwareArticle Properties

Article Number: 000226132

Article Type: How To

Last Modified: 20 Jun 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.