Connectrix: Brocade: Slik importerer du LDAP-sertifikatet til svitsjen via CLI

Summary: Denne artikkelen forklarer trinnene for generering av CSR, eksport av CSR-filen og import av LDAP-sertifikater via svitsj-CLI.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

1. Hvis du vil vise de tilgjengelige sertifikatene på svitsjen, bruker du kommandoen.

3. Eksporter CSR-filen fra svitsjen ved bruk av følgende kommando. Kontroller at FTP-klienten er klar for overføring.

4. Importer det medfølgende CA-sertifikatet (rot og mellomliggende).

5. Deretter importerer du det medfølgende sertifikatet under serverrollen og bruker den samme filen som i trinn 4.

6. Importer svitsj-/klientsertifikatet som eksporteres og signeres av sertifikatadministratoren i forrige trinn.

>seccertmgmt show --all

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Empty Empty Empty Empty Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NA

2. Opprett sertifikatsigneringsforespørselen (.csr) ved hjelp av:

>seccertmgmt generate -csr ldapOpprettelsen av filnavnet skal ha en .csr filtype.

3. Eksporter CSR-filen fra svitsjen ved bruk av følgende kommando. Kontroller at FTP-klienten er klar for overføring.

>seccertmgmt export -csr ldap -protocol ftpFå CSR-filen signert av sertifikatadministratoren.

4. Importer det medfølgende CA-sertifikatet (rot og mellomliggende).

seccertmgmt import -ca -client ldap

Switch_1:admin> seccertmgmt import -ca -client ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap client CA certificate [chain.pem].

5. Deretter importerer du det medfølgende sertifikatet under serverrollen og bruker den samme filen som i trinn 4.

seccertmgmt import -ca -server ldap

Switch_1:FID128:admin> seccertmgmt import -ca -server ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap server CA certificate [chain.pem].

6. Importer svitsj-/klientsertifikatet som eksporteres og signeres av sertifikatadministratoren i forrige trinn.

>seccertmgmt import -cert ldap

Switch_1:FID128:admin> seccertmgmtis import -cert ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):FCS50.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap switch certificate [FCS50.pem].

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Exist Exist Exist Exist Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NAAdditional Information

Følg trinnene nedenfor for å lenke et rot-, under- og mellomliggende sertifikat til en pakke:

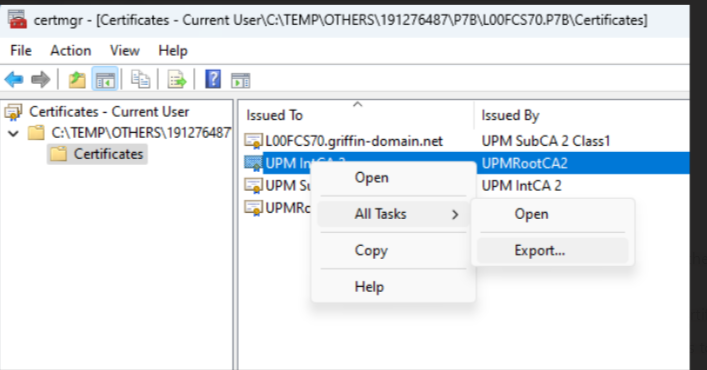

1. Last ned sertifikatet som kan være i .p7b-format. Pakk ut filen og dobbeltklikk for å åpne den med Windows-sertifikatbehandling.

Eksempel:

2. For sub / int / root, høyreklikk, alle oppgaver, eksport og lagre som base-64 kodet en etter en og lagre filene i .pem-format.

Åpne en notisblokk og kopier innholdet fra sub / int / root og kombiner / kjede en fil til en, sub først, deretter int og rot den siste, lagre som PEM og endre til UNIX EOL.

Eksempel:

Affected Products

Connectrix B-SeriesProducts

Connectrix B-Series Fabric OS 9.X, Connectrix B-Series HardwareArticle Properties

Article Number: 000226132

Article Type: How To

Last Modified: 20 Jun 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.