Connectrix:Brocade:CLIを使用してLDAP証明書をスイッチにインポートする方法

Summary: この記事では、スイッチCLIを使用したCSRの生成、CSRファイルのエクスポート、LDAP証明書のインポートに関する手順について説明します。

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

1.スイッチで使用可能な証明書を一覧表示するには、次のコマンドを使用します。

3.次のコマンドを使用して、スイッチからCSRファイルをエクスポートします。FTPクライアントを転送する準備ができていることを確認します。

4.CA(ルートおよび中間)バンドル証明書をインポートします。

5.次に、バンドルされた証明書をサーバーの役割にインポートし、手順4と同じファイルを使用します。

6.前の手順でエクスポートされ、証明書管理者によって署名されたスイッチ/クライアント証明書をインポートします。

>seccertmgmt show --all

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Empty Empty Empty Empty Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NA

2.証明書署名要求(.csr)を作成するには、次を使用します。

>seccertmgmt generate -csr ldap作成されたファイル名は、.csr拡張子で終わる必要があります

3.次のコマンドを使用して、スイッチからCSRファイルをエクスポートします。FTPクライアントを転送する準備ができていることを確認します。

>seccertmgmt export -csr ldap -protocol ftpCSRファイルに証明書管理者の署名を依頼します

4.CA(ルートおよび中間)バンドル証明書をインポートします。

seccertmgmt import -ca -client ldap

Switch_1:admin> seccertmgmt import -ca -client ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap client CA certificate [chain.pem].

5.次に、バンドルされた証明書をサーバーの役割にインポートし、手順4と同じファイルを使用します。

seccertmgmt import -ca -server ldap

Switch_1:FID128:admin> seccertmgmt import -ca -server ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap server CA certificate [chain.pem].

6.前の手順でエクスポートされ、証明書管理者によって署名されたスイッチ/クライアント証明書をインポートします。

>seccertmgmt import -cert ldap

Switch_1:FID128:admin> seccertmgmtis import -cert ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):FCS50.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap switch certificate [FCS50.pem].

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Exist Exist Exist Exist Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NAAdditional Information

ルート証明書、サブ証明書、中間証明書をバンドルにチェーン化するには、次の手順に従います。

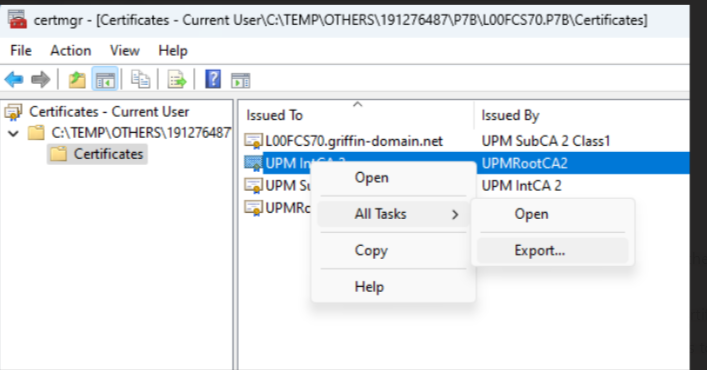

1..p7b形式の証明書をダウンロードします。ファイルを抽出し、ダブルクリックしてWindows証明書マネージャーで開きます。

例:

2.sub/int/rootの場合は、すべてのタスクを右クリックしてエクスポートし、base-64でエンコードした状態で1 つずつ 保存し、ファイルを.pem形式で保存します。

メモ帳を開き、sub/int/rootからコンテンツをコピーし、ファイルを1つに結合/チェーンします。最初にsub、最後にintとrootを実行し、PEMとして保存してUNIX EOLに変更します

例:

Affected Products

Connectrix B-SeriesProducts

Connectrix B-Series Fabric OS 9.X, Connectrix B-Series HardwareArticle Properties

Article Number: 000226132

Article Type: How To

Last Modified: 20 Jun 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.