Connectrix: Brocade: Importowanie certyfikatu LDAP do przełącznika za pomocą interfejsu wiersza poleceń

Summary: W tym artykule wyjaśniono kroki związane z generowaniem CSR, eksportowaniem pliku CSR i importowaniem certyfikatu LDAP za pośrednictwem interfejsu CLI przełącznika.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

1. Aby wyświetlić listę certyfikatów dostępnych na przełączniku, użyj polecenia.

3. Wyeksportuj plik CSR z przełącznika za pomocą następującego polecenia. Sprawdź, czy klient FTP jest gotowy do przesłania.

4. Zaimportuj certyfikat w pakiecie CA (główny i pośredni).

5. Następnie zaimportuj certyfikat w pakiecie w ramach roli serwera i użyj tego samego pliku, co w kroku 4.

6. Zaimportuj certyfikat przełącznika/klienta, który został wyeksportowany w poprzednim kroku i podpisany przez administratora certyfikatu.

>seccertmgmt show --all

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Empty Empty Empty Empty Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NA

2. Utwórz żądanie podpisania certyfikatu (.csr) przy użyciu:

>seccertmgmt generate -csr ldapNazwa utworzonego pliku powinna kończyć się rozszerzeniem .csr.

3. Wyeksportuj plik CSR z przełącznika za pomocą następującego polecenia. Sprawdź, czy klient FTP jest gotowy do przesłania.

>seccertmgmt export -csr ldap -protocol ftpPoproś o podpisanie pliku CSR przez administratora certyfikatu.

4. Zaimportuj certyfikat w pakiecie CA (główny i pośredni).

seccertmgmt import -ca -client ldap

Switch_1:admin> seccertmgmt import -ca -client ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap client CA certificate [chain.pem].

5. Następnie zaimportuj certyfikat w pakiecie w ramach roli serwera i użyj tego samego pliku, co w kroku 4.

seccertmgmt import -ca -server ldap

Switch_1:FID128:admin> seccertmgmt import -ca -server ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):chain.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap server CA certificate [chain.pem].

6. Zaimportuj certyfikat przełącznika/klienta, który został wyeksportowany w poprzednim kroku i podpisany przez administratora certyfikatu.

>seccertmgmt import -cert ldap

Switch_1:FID128:admin> seccertmgmtis import -cert ldap

Select protocol [ftp or scp]: ftp

Enter IP address: 10.xx.xx.xx

Enter remote directory: /CSR/LDAP

Enter certificate name (must have ".crt" or ".cer" or ".pem" suffix):FCS50.pem

Enter Login Name: _v800503

Enter Password:

Success: imported ldap switch certificate [FCS50.pem].

Switch_1:FID128:admin> seccertmgmt show -all

ssh private key:

Does not Exist

ssh public keys available for users:

None

Certificate Files:

--------------------------------------------------------------------------------------------------------------------

Protocol Client CA Server CA SW CSR PVT Key Passphrase

--------------------------------------------------------------------------------------------------------------------

FCAP Empty NA Empty Empty Empty Empty

RADIUS Empty Empty Empty Empty Empty NA

LDAP Exist Exist Exist Exist Exist NA

SYSLOG Empty Empty Empty Exist Exist NA

HTTPS NA Exist Exist Exist Exist NA

KAFKA NA Empty NA NA NA NA

ASC NA Empty NA NA NA NAAdditional Information

Wykonaj poniższe czynności, aby połączyć certyfikat główny, podrzędny i pośredni w pakiet:

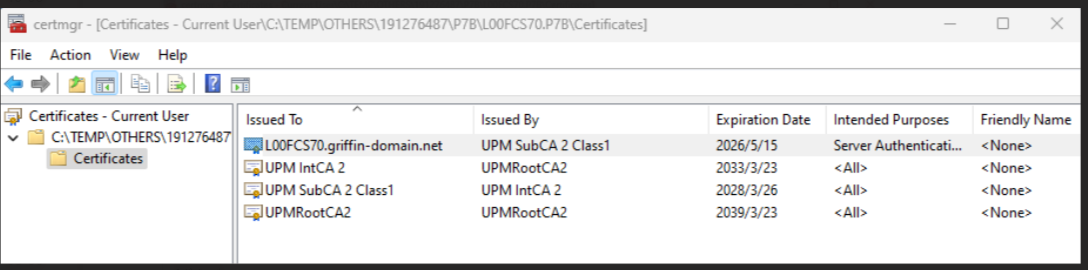

1. Pobierz certyfikat, który może być w formacie .p7b. Rozpakuj plik i kliknij dwukrotnie, aby otworzyć go za pomocą menedżera certyfikatów systemu Windows.

Przykład:

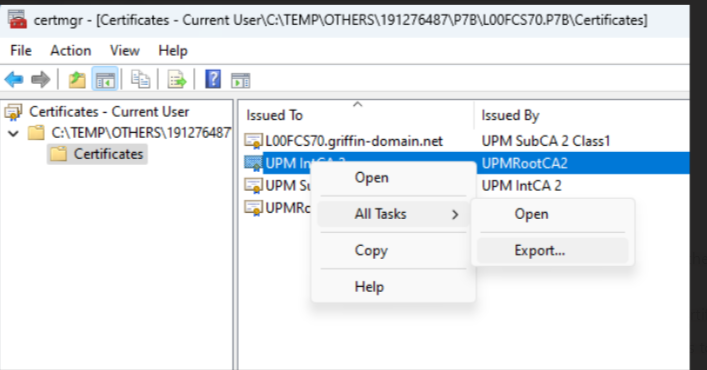

2. W przypadku sub/int/root kliknij prawym przyciskiem myszy wszystkie zadania, wyeksportuj i zapisz jako zakodowane w formacie base-64 jedno po drugim , a następnie zapisz pliki w formacie pem.

Otwórz notatnik i skopiuj zawartość z sub/int/root i połącz/połącz plik w jeden, najpierw sub, następnie int i root ostatni, zapisz jako PEM i zmień na UNIX EOL.

Przykład:

Affected Products

Connectrix B-SeriesProducts

Connectrix B-Series Fabric OS 9.X, Connectrix B-Series HardwareArticle Properties

Article Number: 000226132

Article Type: How To

Last Modified: 20 Jun 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.