Dell APEX Cloud-platform til Red Hat OpenShift: Oprettelse af frakoblede HCP-administrerede klynger mislykkedes på grund af fejl i certifikatverificering

Summary: Oprettelse af afbrudte HCP-administrerede klynger (Hosted Control Plan) mislykkedes på grund af fejlen "kunne ikke bekræfte certifikat: X509: Certifikat signeret af ukendt myndighed".

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

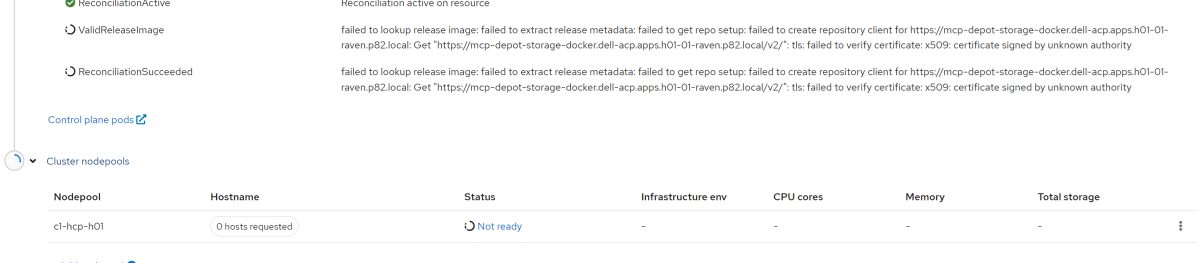

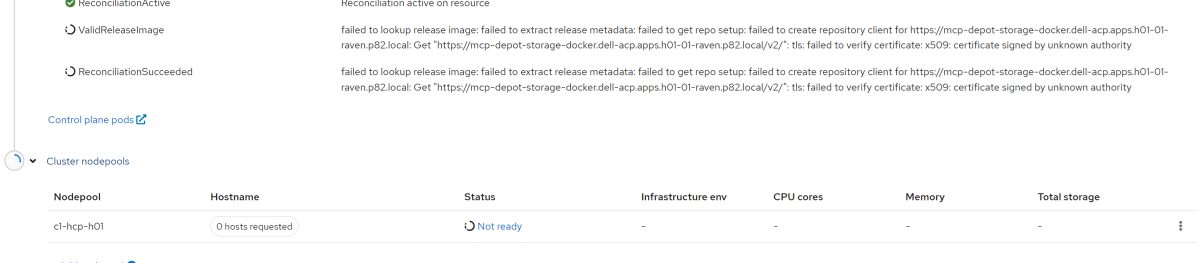

Når du følger administratorvejledningen for at oprette en frakoblet HCP-administreret klynge, kan processen mislykkes. UI-konsollen viser fejlen "kunne ikke bekræfte certifikat: x509: certifikat underskrevet af ukendt myndighed."

Cause

I en Dell APEX Cloud Platform for Red Hat OpenShift-klynge (ACP4OCP) kræves der to registre:

Under konfigurationen af den HCP-administrerede klynge opretter ACP4OCP'ens hypershift-komponent imidlertid sin egen CA, der er tillid til, baseret på den image.config.openshift.io ressources indstillinger. Dette bruges til at kontrollere OpenShift Container Platform (OCP)-udgivelsesbilledet. Hvis den ekstra TrustedCA-konfiguration indeholder to certifikater og bruger "|-" som afgrænser, tilføjer hypershift ikke et linjeskift efter det første certifikat. Dette medfører, at begge certifikater betragtes som ugyldige.

I YAML-syntaks er både "|-" og "|" gyldige afgrænsere, som bruges til at repræsentere strengværdier med flere linjer. Når du opretter eller ændrer en "nøgle/værdi"-ConfigMap fra OCP-webkonsollen, bruges "|-" som standardafgrænser.

For at kontrollere, om Configmap indeholder "|-" som afgrænser, skal du køre følgende kommando på ACP Manager:

- Et internt register med navnet depot-manager i ACP4OCP Hub-klyngen til lagring af OCP- og ACP-managerafbildninger.

- En ekstern database til håndtering af strømafbrydelser.

Under konfigurationen af den HCP-administrerede klynge opretter ACP4OCP'ens hypershift-komponent imidlertid sin egen CA, der er tillid til, baseret på den image.config.openshift.io ressources indstillinger. Dette bruges til at kontrollere OpenShift Container Platform (OCP)-udgivelsesbilledet. Hvis den ekstra TrustedCA-konfiguration indeholder to certifikater og bruger "|-" som afgrænser, tilføjer hypershift ikke et linjeskift efter det første certifikat. Dette medfører, at begge certifikater betragtes som ugyldige.

I YAML-syntaks er både "|-" og "|" gyldige afgrænsere, som bruges til at repræsentere strengværdier med flere linjer. Når du opretter eller ændrer en "nøgle/værdi"-ConfigMap fra OCP-webkonsollen, bruges "|-" som standardafgrænser.

For at kontrollere, om Configmap indeholder "|-" som afgrænser, skal du køre følgende kommando på ACP Manager:

-

oc get configmap -n openshift-config acp-ingress-ca -o yaml

Resolution

Hvis du vil ændre afgrænseren mellem certifikatnavnet og certifikatnøglen fra "|-" til "|", skal du udføre følgende trin:

- Kør "oc edit configmap -n openshift-config acp-ingress-ca" på ACP-manageren, skift "|-" til "|", og gem ændringerne i Configmap.

- Genstart hypershift-komponentpods med kommandoen "oc delete pod-n hypershift --all".

- Når hypershift-pods er klar, skal du prøve den HCP-administrerede klyngeopsætning igen.

Affected Products

APEX Cloud Platform for Red Hat OpenShiftArticle Properties

Article Number: 000226907

Article Type: Solution

Last Modified: 28 Aug 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.