Dell APEX Cloud Platform für Red Hat OpenShift: Fehler beim Erstellen getrennter HCP-verwalteter Cluster aufgrund von Fehlern bei der Zertifikatsüberprüfung

Summary: Das Erstellen getrennter, von HCP (Hosted Control Plane) gemanagter Cluster ist aufgrund des Fehlers "Zertifikat konnte nicht überprüft werden: x509: Zertifikat signiert von unbekannter Zertifizierungsstelle" fehlgeschlagen. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

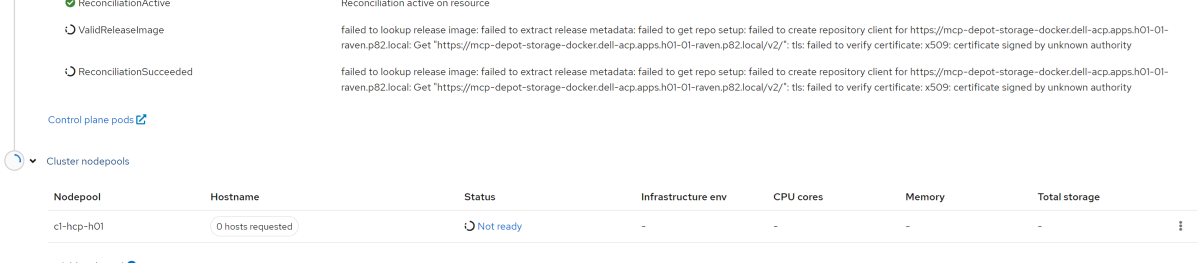

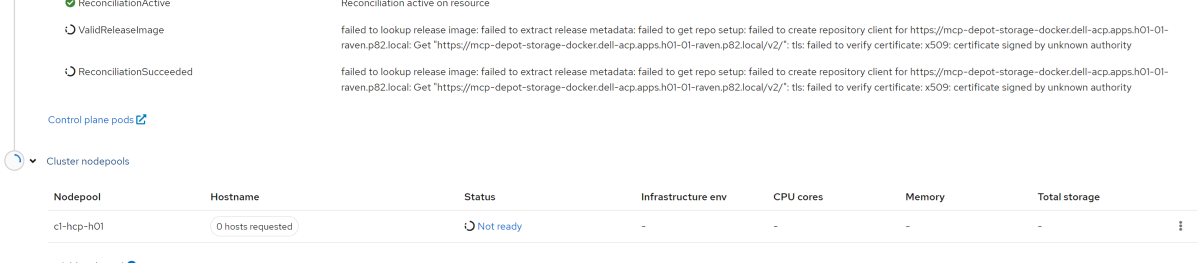

Wenn Sie das Administratorhandbuch befolgen, um ein getrenntes, von HCP verwaltetes Cluster zu erstellen, schlägt der Prozess möglicherweise fehl. Die UI-Konsole zeigt den Fehler "failed to verify certificate: x509: certificate signed by unknown authority" an.

Cause

In einem Dell APEX Cloud Platform for Red Hat OpenShift (ACP4OCP)-Cluster sind zwei Registrierungen erforderlich:

Während der Einrichtung des HCP-verwalteten Clusters erstellt die Hypershift-Komponente des ACP4OCP jedoch eine eigene vertrauenswürdige Zertifizierungsstelle basierend auf den Einstellungen der image.config.openshift.io Ressource. Dies wird verwendet, um das Versions-Image der OpenShift-Containerplattform (OCP) zu überprüfen. Wenn die Konfiguration additionalTrustedCA zwei Zertifikate umfasst und "|-" als Trennzeichen verwendet, fügt Hypershift keinen Zeilenumbruch nach dem ersten Zertifikat hinzu. Dies führt dazu, dass beide Zertifikate als ungültig betrachtet werden.

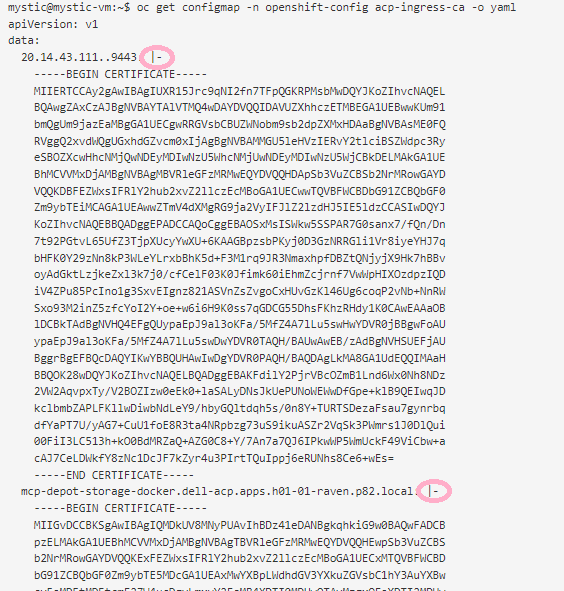

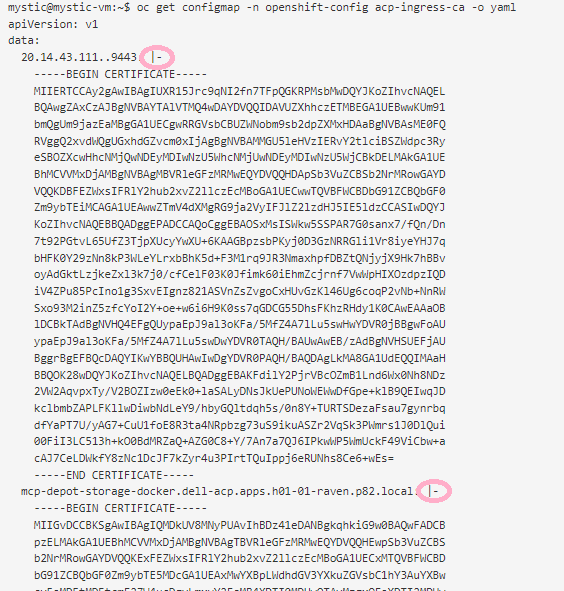

In der YAML-Syntax sind sowohl "|-" als auch "|" gültige Trennzeichen, die zur Darstellung von mehrzeiligen Zeichenfolgenwerten verwendet werden. Beim Erstellen oder Ändern einer "Schlüssel/Wert"-ConfigMap über die OCP-Webkonsole wird "|-" als Standardtrennzeichen verwendet.

Um zu überprüfen, ob die Configmap "|-" als Trennzeichen enthält, führen Sie den folgenden Befehl auf dem ACP-Manager aus:

- Eine interne Registrierung mit dem Namen "depot-manager" innerhalb des ACP4OCP Hub-Clusters zum Speichern von OCP- und ACP-Manager-Images.

- Eine externe Registrierung für den Umgang mit Stromausfällen.

Während der Einrichtung des HCP-verwalteten Clusters erstellt die Hypershift-Komponente des ACP4OCP jedoch eine eigene vertrauenswürdige Zertifizierungsstelle basierend auf den Einstellungen der image.config.openshift.io Ressource. Dies wird verwendet, um das Versions-Image der OpenShift-Containerplattform (OCP) zu überprüfen. Wenn die Konfiguration additionalTrustedCA zwei Zertifikate umfasst und "|-" als Trennzeichen verwendet, fügt Hypershift keinen Zeilenumbruch nach dem ersten Zertifikat hinzu. Dies führt dazu, dass beide Zertifikate als ungültig betrachtet werden.

In der YAML-Syntax sind sowohl "|-" als auch "|" gültige Trennzeichen, die zur Darstellung von mehrzeiligen Zeichenfolgenwerten verwendet werden. Beim Erstellen oder Ändern einer "Schlüssel/Wert"-ConfigMap über die OCP-Webkonsole wird "|-" als Standardtrennzeichen verwendet.

Um zu überprüfen, ob die Configmap "|-" als Trennzeichen enthält, führen Sie den folgenden Befehl auf dem ACP-Manager aus:

-

oc get configmap -n openshift-config acp-ingress-ca -o yaml

Resolution

Führen Sie die folgenden Schritte aus, um das Trennzeichen zwischen dem Zertifikatnamen und dem Zertifikatschlüssel von "|-" in "|" zu ändern:

- Führen Sie "oc edit configmap -n openshift-config acp-ingress-ca" auf dem ACP Manager aus, ändern Sie "|-" in "|" und speichern Sie die Änderungen in der Configmap.

- Starten Sie die Hypershift-Komponenten-Pods mit dem Befehl "oc delete pod -n hypershift --all" neu.

- Nachdem die Hypershift-Pods bereit sind, wiederholen Sie die Einrichtung des HCP-verwalteten Clusters.

Affected Products

APEX Cloud Platform for Red Hat OpenShiftArticle Properties

Article Number: 000226907

Article Type: Solution

Last Modified: 28 Aug 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.