Dell APEX Cloud Platform for Red Hat OpenShift : Échec de la création de clusters gérés par HCP déconnectés en raison d’erreurs de vérification du certificat

Summary: La création de clusters gérés par le plan de contrôle hôte (HCP) déconnectés a échoué en raison de l’erreur « échec de la vérification du certificat : x509 : certificat signé par une autorité inconnue ». ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

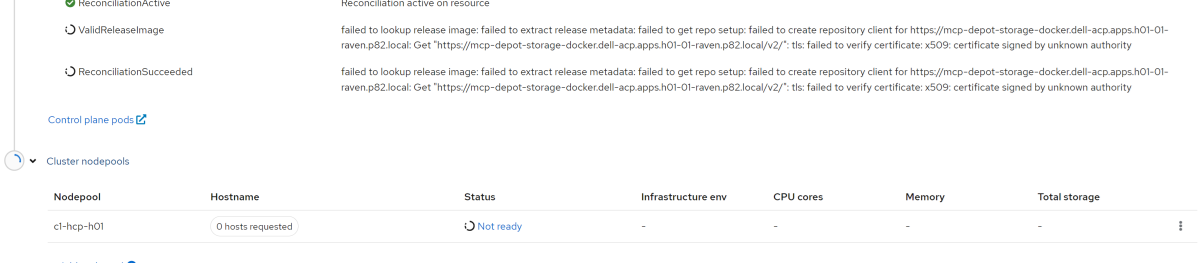

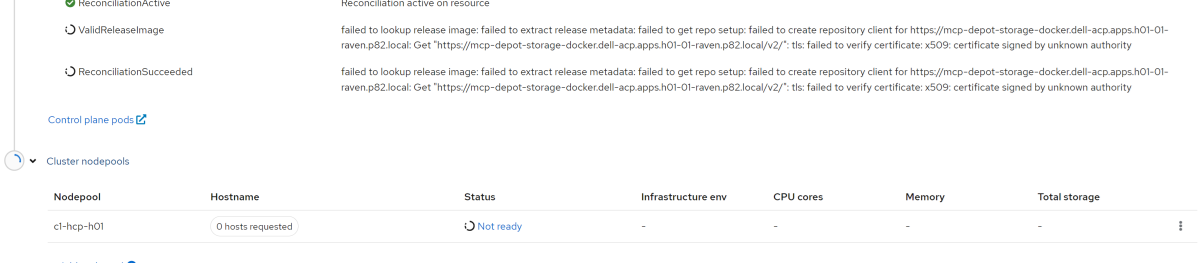

Lorsque vous suivez le guide d’administration pour créer un cluster déconnecté géré par HCP, le processus peut échouer. La console de l’interface utilisateur affiche l’erreur « échec de vérification du certificat : x509 : certificat signé par une autorité inconnue ».

Cause

Dans un cluster Dell APEX Cloud Platform for Red Hat OpenShift (ACP4OCP), deux registres sont requis :

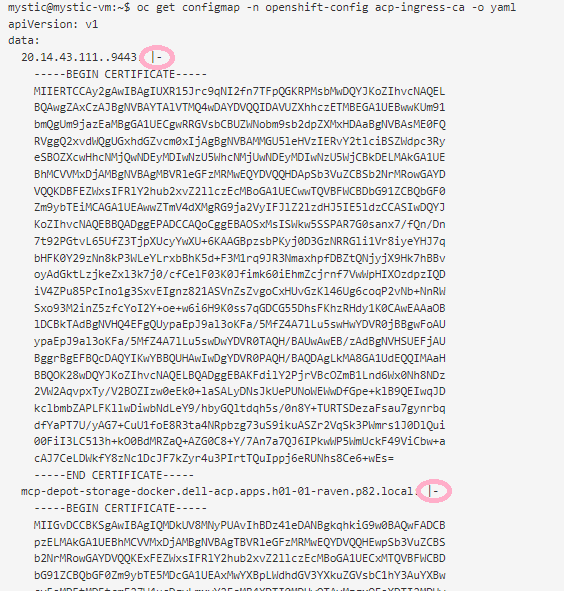

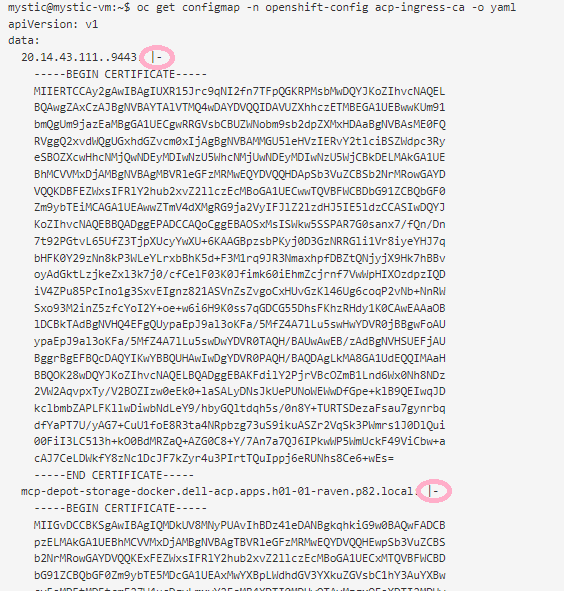

Toutefois, lors de la configuration du cluster géré par HCP, le composant hypershift du ACP4OCP crée sa propre autorité de certification de confiance en fonction des paramètres de la ressource image.config.openshift.io. Il l’utilise pour vérifier l’image de version d’OpenShift Container Platform (OCP). Si la configuration additionalTrustedCA inclut deux certificats et utilise « |- » comme séparateur, Hypershift n’ajoute pas de saut de ligne après le premier certificat. Cela fait que les deux certificats sont considérés comme non valides.

Dans la syntaxe YAML, « |- » et « | » sont des délimiteurs valides, qui sont utilisés pour représenter des valeurs de chaîne multiligne. Lors de la création ou de la modification d’un ConfigMap « clé/valeur » à partir de la console Web OCP, « |- » sera utilisé comme délimiteur par défaut.

Pour vérifier si le délimiteur « |- » de la carte de configuration, exécutez la commande suivante sur le gestionnaire ACP :

- Un registre interne nommé depot-manager au sein du cluster ACP4OCP Hub pour stocker les images des gestionnaires OCP et ACP.

- Un registre externe pour gérer les pannes de courant.

Toutefois, lors de la configuration du cluster géré par HCP, le composant hypershift du ACP4OCP crée sa propre autorité de certification de confiance en fonction des paramètres de la ressource image.config.openshift.io. Il l’utilise pour vérifier l’image de version d’OpenShift Container Platform (OCP). Si la configuration additionalTrustedCA inclut deux certificats et utilise « |- » comme séparateur, Hypershift n’ajoute pas de saut de ligne après le premier certificat. Cela fait que les deux certificats sont considérés comme non valides.

Dans la syntaxe YAML, « |- » et « | » sont des délimiteurs valides, qui sont utilisés pour représenter des valeurs de chaîne multiligne. Lors de la création ou de la modification d’un ConfigMap « clé/valeur » à partir de la console Web OCP, « |- » sera utilisé comme délimiteur par défaut.

Pour vérifier si le délimiteur « |- » de la carte de configuration, exécutez la commande suivante sur le gestionnaire ACP :

-

oc get configmap -n openshift-config acp-ingress-ca -o yaml

Resolution

Pour remplacer le délimiteur entre le nom du certificat et la clé de certificat de « |- » à « | », procédez comme suit :

- Exécutez « oc edit configmap -n openshift-config acp-ingress-ca » sur le gestionnaire ACP, remplacez « |- » par « | » et enregistrez les modifications dans le Configmap.

- Redémarrez les pods de composants hypershift à l’aide de la commande « oc delete pod -n hypershift --all ».

- Une fois les pods Hypershift prêts, réessayez la configuration du cluster géré par HCP.

Affected Products

APEX Cloud Platform for Red Hat OpenShiftArticle Properties

Article Number: 000226907

Article Type: Solution

Last Modified: 28 Aug 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.