Dell APEX Cloud Platform for Red Hat OpenShift: Kunne ikke opprette frakoblede HCP-administrerte klynger på grunn av sertifikatverifiseringsfeil

Summary: Opprett frakoblede HCP-administrerte klynger (Hosted Control Plane) mislyktes på grunn av feilen «Kunne ikke bekrefte sertifikat: x509: sertifikat signert av ukjent instans».

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Når du følger administratorveiledningen for å opprette en frakoblet HCP-administrert klynge, kan prosessen mislykkes. Grensesnittkonsollen viser feilen «Kunne ikke bekrefte sertifikat: x509: sertifikat signert av ukjent instans».

Cause

I en Dell APEX Cloud Platform for Red Hat OpenShift-klynge (ACP4OCP) kreves det to registre:

Under oppsettet av den HCP-administrerte klyngen oppretter imidlertid ACP4OCP s hypershift-komponent sin egen trustedCA basert på innstillingene til den image.config.openshift.io ressursen. Den bruker dette til å verifisere utgivelsesbildet for OpenShift Container Platform (OCP). Hvis addisjonalTrustedCA-konfigurasjonen inneholder to sertifikater og bruker "|-" som skilletegn, legges det ikke til et linjeskift etter det første sertifikatet. Dette fører til at begge sertifikatene anses som ugyldige.

I YAML-syntaks er både "|-" og "|" gyldige skilletegn, som brukes til å representere strengverdier med flere linjer. Når du oppretter eller endrer en "nøkkel/verdi"-konfigurasjonskart fra OCP-webkonsollen, brukes "|-" som standardskilletegn.

Hvis du vil kontrollere om Configmap inneholder "|-" som skilletegn, kjører du følgende kommando i ACP-behandling:

- Et internt register kalt depotadministrator i ACP4OCP Hub-klyngen for lagring av OCP- og ACP-behandlingsavbildninger.

- Et eksternt register for å håndtere strømbrudd.

Under oppsettet av den HCP-administrerte klyngen oppretter imidlertid ACP4OCP s hypershift-komponent sin egen trustedCA basert på innstillingene til den image.config.openshift.io ressursen. Den bruker dette til å verifisere utgivelsesbildet for OpenShift Container Platform (OCP). Hvis addisjonalTrustedCA-konfigurasjonen inneholder to sertifikater og bruker "|-" som skilletegn, legges det ikke til et linjeskift etter det første sertifikatet. Dette fører til at begge sertifikatene anses som ugyldige.

I YAML-syntaks er både "|-" og "|" gyldige skilletegn, som brukes til å representere strengverdier med flere linjer. Når du oppretter eller endrer en "nøkkel/verdi"-konfigurasjonskart fra OCP-webkonsollen, brukes "|-" som standardskilletegn.

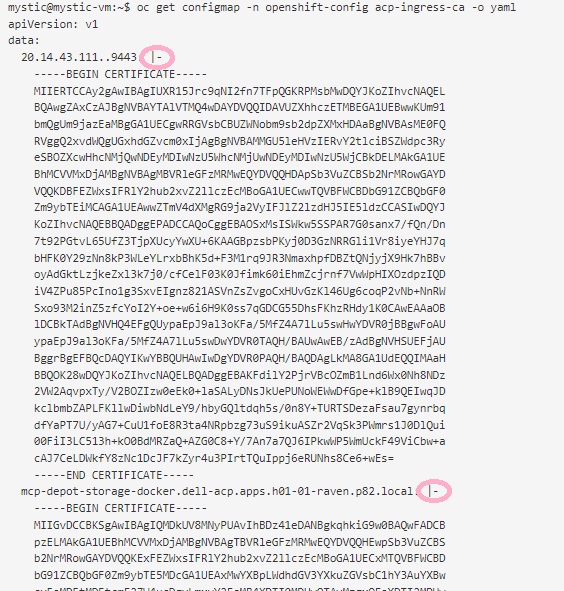

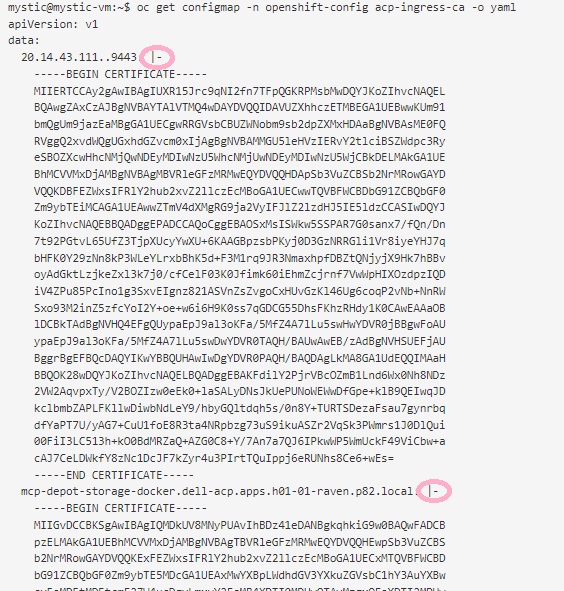

Hvis du vil kontrollere om Configmap inneholder "|-" som skilletegn, kjører du følgende kommando i ACP-behandling:

-

oc get configmap -n openshift-config acp-ingress-ca -o yaml

Resolution

Hvis du vil endre skilletegnet mellom sertifikatnavnet og sertifikatnøkkelen fra "|-" til "|", utfører du følgende trinn:

- Kjør "oc edit configmap -n openshift-config acp-ingress-ca" på ACP-behandleren, endre "|-" til "|", og lagre endringene i Configmap.

- Start komponentpodene for hyperskiftet på nytt med kommandoen "oc delete pod -n hypershift --all".

- Når hyperskiftpodene er klare, kan du prøve å konfigurere den HCP-administrerte klyngen på nytt.

Affected Products

APEX Cloud Platform for Red Hat OpenShiftArticle Properties

Article Number: 000226907

Article Type: Solution

Last Modified: 28 Aug 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.