Dell APEX Cloud Platform for Red Hat OpenShift: Falha ao criar clusters desconectados gerenciados por HCP devido a erros de verificação de certificado

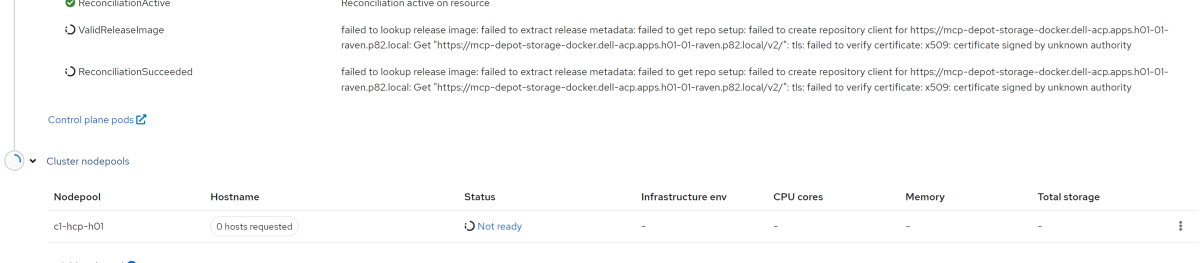

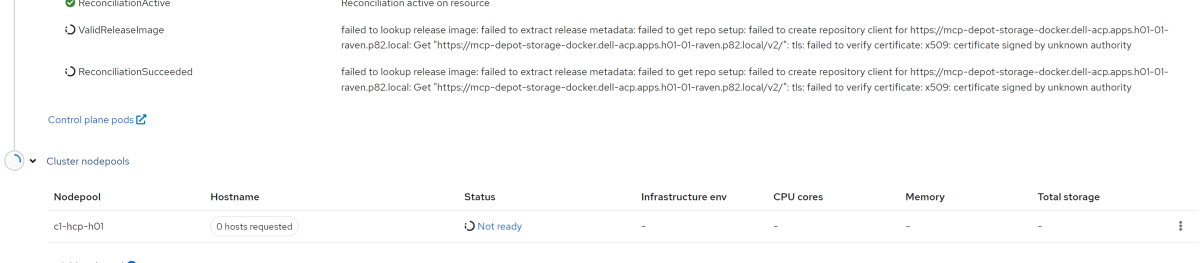

Summary: Falha na criação de clusters gerenciados por HCP (Hosted Control Plane) desconectados devido ao erro "failed to verify certificate: x509: certificate signed by unknown authority".

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Ao seguir o guia do administrador para criar um cluster desconectado gerenciado por HCP, o processo pode falhar. O console da interface do usuário exibirá o erro "failed to verify certificate: x509: certificate signed by unknown authority".

Cause

Em um cluster do Dell APEX Cloud Platform for Red Hat OpenShift (ACP4OCP), são necessários dois registros:

No entanto, durante a configuração do cluster gerenciado pelo HCP, o componente hypershift do ACP4OCP cria sua própria trustedCA com base nas configurações do recurso image.config.openshift.io. Ele usa isso para verificar a imagem de versão do OpenShift Container Platform (OCP). Se a configuração additionalTrustedCA incluir dois certificados e usar "|-" como delimitador, o hypershift não adicionará uma quebra de linha após o primeiro certificado. Isso faz com que ambos os certificados sejam considerados inválidos.

Na sintaxe YAML, "|-" e "|" são delimitadores válidos, que são usados para representar valores de cadeia de caracteres de várias linhas. Ao criar ou modificar um ConfigMap de "chave/valor" a partir do console da Web do OCP, "|-" será usado como o delimitador padrão.

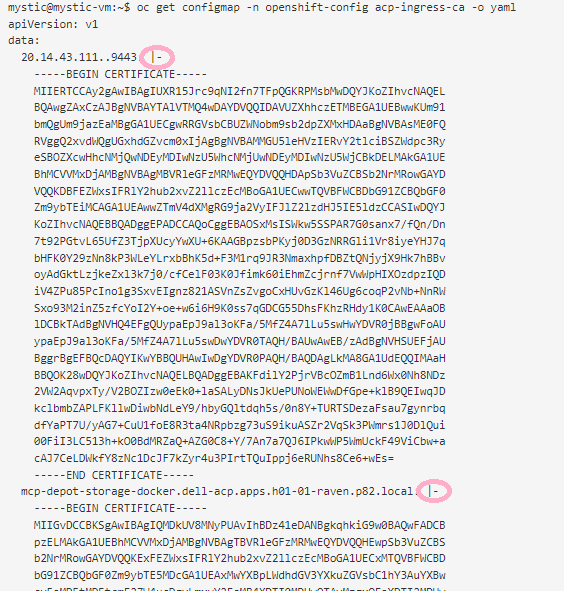

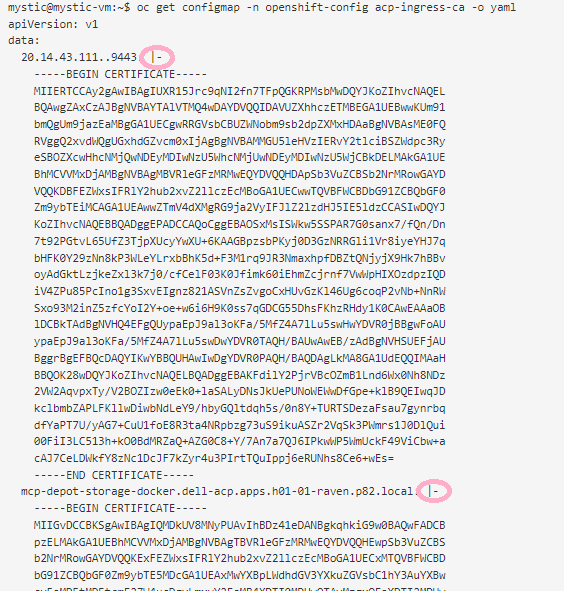

Para verificar se o Configmap contém "|-" como delimitador, execute o seguinte comando no gerenciador ACP:

- Um registro interno chamado depot-manager no cluster do ACP4OCP Hub para armazenar imagens do gerenciador OCP e ACP.

- Um registro externo para lidar com interrupções de energia.

No entanto, durante a configuração do cluster gerenciado pelo HCP, o componente hypershift do ACP4OCP cria sua própria trustedCA com base nas configurações do recurso image.config.openshift.io. Ele usa isso para verificar a imagem de versão do OpenShift Container Platform (OCP). Se a configuração additionalTrustedCA incluir dois certificados e usar "|-" como delimitador, o hypershift não adicionará uma quebra de linha após o primeiro certificado. Isso faz com que ambos os certificados sejam considerados inválidos.

Na sintaxe YAML, "|-" e "|" são delimitadores válidos, que são usados para representar valores de cadeia de caracteres de várias linhas. Ao criar ou modificar um ConfigMap de "chave/valor" a partir do console da Web do OCP, "|-" será usado como o delimitador padrão.

Para verificar se o Configmap contém "|-" como delimitador, execute o seguinte comando no gerenciador ACP:

-

oc get configmap -n openshift-config acp-ingress-ca -o yaml

Resolution

Para alterar o delimitador entre o nome do certificado e a chave do certificado de "|-" para "|", execute as seguintes etapas:

- Execute "oc edit configmap -n openshift-config acp-ingress-ca" no gerenciador ACP, altere "|-" para "|", e salve as alterações no Configmap.

- Reinicie os pods do componente hypershift com o comando "oc delete pod -n hypershift --all".

- Depois que os pods do Hypershift estiverem prontos, repita a configuração do cluster gerenciado pelo HCP.

Affected Products

APEX Cloud Platform for Red Hat OpenShiftArticle Properties

Article Number: 000226907

Article Type: Solution

Last Modified: 28 Aug 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.