Хмарна платформа Dell APEX для Red Hat OpenShift: Не вдається створити відключені кластери, керовані HCP, через помилки перевірки сертифікатів

Summary: Не вдалося створити відключені керовані кластери Hosted Control Plane (HCP) через помилку «не вдалося перевірити сертифікат: x509: сертифікат, підписаний невідомим органом».

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

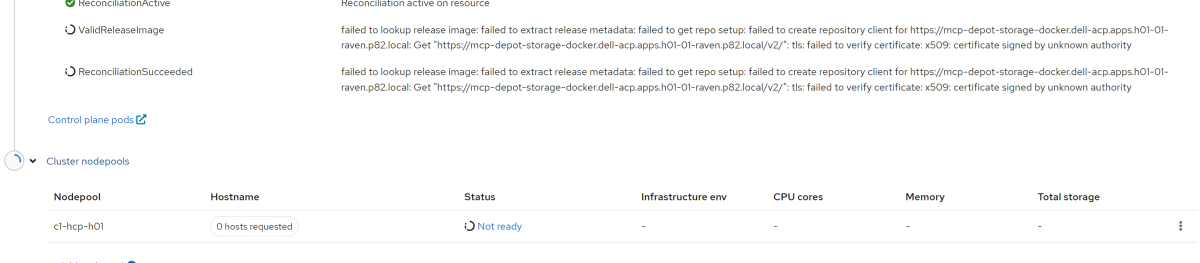

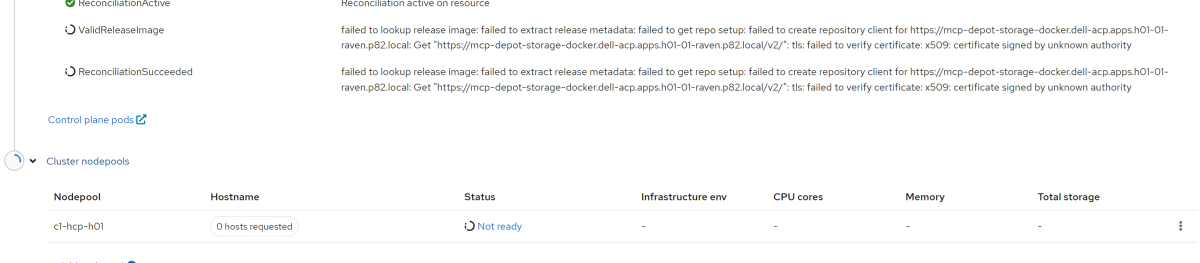

Під час виконання інструкцій адміністратора щодо створення відключеного кластера, керованого HCP, процес може завершитися помилкою. У консолі інтерфейсу користувача відобразиться помилка «не вдалося перевірити сертифікат: x509: сертифікат, підписаний невідомим органом».

Cause

У хмарній платформі Dell APEX для кластера Red Hat OpenShift (ACP4OCP) необхідні два реєстри:

Однак під час налаштування кластера, керованого HCP, компонент Hypershift ACP4OCP створює власний довірений CA на основі налаштувань ресурсу image.config.openshift.io. Він використовує це для перевірки зображення релізу OpenShift Container Platform (OCP). Якщо конфігурація additionalTrustedCA включає два сертифікати та використовує "|-" як роздільник, hypershift не додає розрив рядка після першого сертифіката. Це призводить до того, що обидва сертифікати вважаються недійсними.

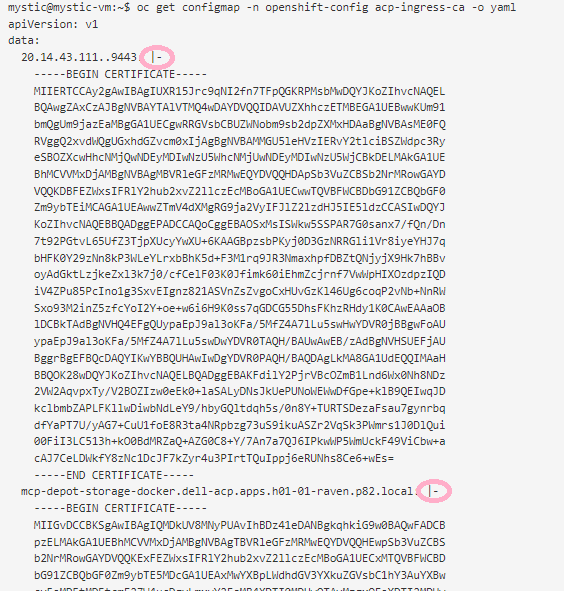

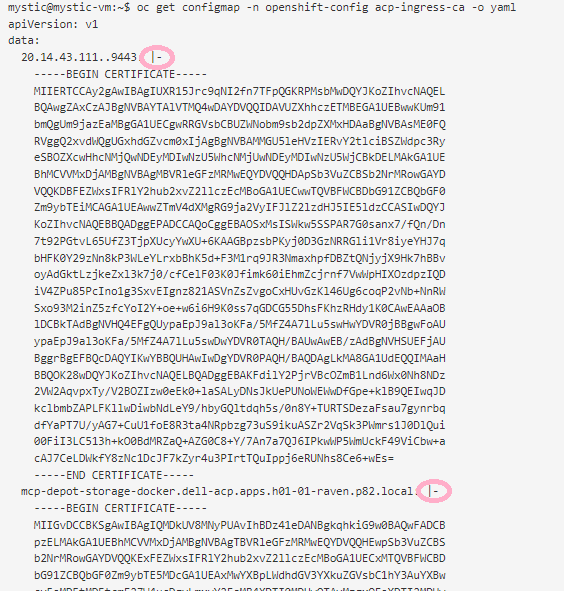

У синтаксисі YAML як "|-", так і "|" є допустимими роздільниками, які використовуються для представлення багаторядкових рядкових значень. При створенні або зміні ConfigMap "key/value" з веб-консолі OCP, "|-" буде використовуватися як роздільник за замовчуванням.

Щоб перевірити, чи містить Configmap "|-" як роздільник, виконайте наступну команду в менеджері ACP:

- Внутрішній реєстр під назвою depot-manager у кластері ACP4OCP Hub для зберігання образів OCP та ACP manager.

- Зовнішній реєстр для обробки перебоїв з електроенергією.

Однак під час налаштування кластера, керованого HCP, компонент Hypershift ACP4OCP створює власний довірений CA на основі налаштувань ресурсу image.config.openshift.io. Він використовує це для перевірки зображення релізу OpenShift Container Platform (OCP). Якщо конфігурація additionalTrustedCA включає два сертифікати та використовує "|-" як роздільник, hypershift не додає розрив рядка після першого сертифіката. Це призводить до того, що обидва сертифікати вважаються недійсними.

У синтаксисі YAML як "|-", так і "|" є допустимими роздільниками, які використовуються для представлення багаторядкових рядкових значень. При створенні або зміні ConfigMap "key/value" з веб-консолі OCP, "|-" буде використовуватися як роздільник за замовчуванням.

Щоб перевірити, чи містить Configmap "|-" як роздільник, виконайте наступну команду в менеджері ACP:

-

oc get configmap -n openshift-config acp-ingress-ca -o yaml

Resolution

Щоб змінити роздільник між іменем сертифіката та ключем сертифіката з "|-" на "|", виконайте такі дії:

- Запустіть "oc edit configmap -n openshift-config acp-ingress-ca" у менеджері ACP, змініть "|-" на "|" і збережіть зміни в Configmap.

- Перезапустіть компонент hypershift pods командою "oc delete pod -n hypershift --all".

- Після того, як капсули Hypershift будуть готові, повторіть спробу налаштування кластера, керованого HCP.

Affected Products

APEX Cloud Platform for Red Hat OpenShiftArticle Properties

Article Number: 000226907

Article Type: Solution

Last Modified: 28 Aug 2024

Version: 1

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.