Secure Connect Gateway Virtual Edition – komplexní testování sítě

Summary: Kompletní test sítě brány je nezbytný pro zajištění spolehlivosti, zabezpečení a efektivity síťové komunikace. Brána funguje jako kritický bod toku dat mezi různými sítěmi, takže její komplexní testování pomáhá identifikovat chyby konfigurace nebo úzká místa výkonu. Zahrnuje posouzení konektivity, propustnosti dat, latence, bezpečnostních protokolů a mechanismů převzetí služeb při selhání. Důkladné testování zajišťuje, že brána zvládne očekávané zatížení provozu, zachová integritu dat a ochrání před neoprávněným přístupem, čímž poskytuje robustní a zabezpečenou síťovou infrastrukturu. ...

Instructions

Postupujte podle níže uvedených příkazů a připojte výstup přes SR.

Krok 1. Příkaz k otestování připojení SSL/TLS k zadanému koncovému bodu a zobrazení podrobných informací o použitém

certifikátu SSL1. V § 1 Pokud se v bráně SCG nepoužívá proxy server:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

2. Pokud používáte proxy v SCG bez ověření:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

3. Pokud používáte proxy v SCG s ověřováním:

-

curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:8443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:8443 -v

- Příkaz a jeho význam:

- Pokud je připojení SSL/TLS úspěšné, výstup zobrazí podrobnosti o certifikátu SSL a odpověď HTTP ze serveru. Úspěšné připojení je indikováno stavovým kódem 200 OK v odpovědi HTTP.

- Pokud se připojení SSL/TLS nezdaří, výstup zobrazí chybovou zprávu s podrobnou příčinou selhání. Mezi možné důvody patří neplatný certifikát SSL, neshoda názvu hostitele s certifikátem nebo jiné problémy s konfigurací SSL/TLS, jako je dešifrování SSL v síti zákazníka (které není kompatibilní s SCG a může mít za následek odmítnutí síťového provozu backendem Dell).

- Pokud je server nedostupný, na výstupu se zobrazí chybová zpráva oznamující, že připojení nelze navázat.

2. krok: Použití příkazů OpenSSL ke kontrole sítě a získání podrobných informací o připojení mezi branou SCG a službami Dell.

Poznámka: To nám pomůže získat informace o šifrování SSL a dešifrování konfigurace sítě.

Bez certifikátů:

openssl s_client -connect esrs3-core.emc.com:443 openssl s_client -connect esrs3-core.emc.com:8443 openssl s_client -connect esrs3-coredr.emc.com:443 openssl s_client -connect esrs3-coredr.emc.com:8443

S certifikáty používajícími proxy:

openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:443

Příkaz a jeho význam:

Test sítě OpenSSL je nezbytný pro ověření bezpečnosti a integrity připojení SSL/TLS mezi klienty a servery. Provedením těchto testů se můžete ujistit, že metoda handshake SSL/TLS je správně vytvořena, ověřit certifikáty serveru a potvrdit, že je u přenášených dat správně použito šifrování. To pomáhá při identifikaci potenciálních problémů, jako jsou vypršení platnosti nebo špatně nakonfigurované certifikáty, problémy s protokolem SSL/TLS nebo nesprávné nastavení proxy serveru. Stručně řečeno, síťové testy OpenSSL poskytují důležité informace o zabezpečení síťové komunikace a zajišťují, že výměny dat jsou chráněny před odposlechem a manipulací.

3. krok: Ověřte webové rozhraní SCG na portu 5700.

V ROZHRANÍ SCG CLI (příkazový řádek)

telnet <Gateway Ip> 5700 netstat -tulpn | grep 5700

Očekávaný výstup:

tcp 0 0 0.0.0.0:5700 0.0.0.0:* POSLOUCHEJTE 1234/myservice

Příkaz a jeho význam:

Kontrola portu 5700, když je WEBUI nepřístupný, je zásadní, protože tento port se často používá pro funkce správy a monitorování. Pokud webové uživatelské rozhraní (WEBUI) není dostupné, může to znamenat problémy s konfigurací serveru, připojením k síti nebo pravidly brány firewall, která blokují přístup k tomuto portu. Konkrétní kontrolou portu 5700 můžete určit, zda problém souvisí se službou, která naslouchá na tomto portu, nebo zda se jedná o problémy související se sítí. Zajištění, že je port 5700 otevřený a správně nakonfigurovaný, pomáhá při diagnostice a řešení problémů s přístupností webového rozhraní, což usnadňuje efektivní správu a odstraňování problémů se systémem.

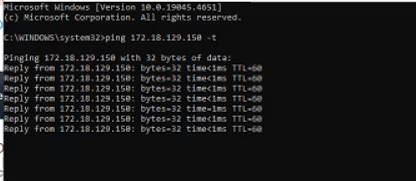

4. krok: Chcete-li ověřit, zda je brána dosažitelná, příkazem ping z příkazového řádku základního počítače.

- Spusťte Windows+R.

- Typ Cmd

- ping <gatewayIP> -t

Očekávaný výstup:

Příkaz a jeho význam:

Kontrola příkazu ping IP adresy ze základního počítače je nezbytná pro diagnostiku problémů se síťovým připojením. Příkazem ping na IP adresu můžete určit, zda se základní počítač může připojit k cílovému zařízení přes síť, a změřit latenci připojení. Tento jednoduchý test pomáhá zjistit, zda existují nějaké základní problémy s připojením, jako jsou nesprávné konfigurace sítě, problémy s hardwarem nebo omezení brány firewall, která mohou bránit komunikaci. Pokud příkaz ping selže, znamená to, že došlo k narušení síťové cesty nebo k problému s cílovým zařízením, což pomáhá efektivně izolovat a odstraňovat problémy s připojením.

Krok 5. Po přihlášení pomocí přihlašovacích údajů root spusťte v rozhraní příkazového řádku SCG následující příkazy a zadejte výstup.

1. cat /etc/esrshost.conf 2. wicked show all 3. cat /etc/sysconfig/network/ifcfg-eth0 4. cat /etc/hosts 5. route –n 6. cat /etc/resolv.conf 7. docker exec –it esrsde-app cat /etc/hosts 8. docker exec –it esrsde-app cat /etc/esrsclient.conf

Příkaz a jeho význam:

Tyto příkazy nabízejí komplexní přehled o nastavení sítě a konfigurace v různých vrstvách a pomáhají efektivně identifikovat a řešit problémy s konektivitou a konfigurací.