Secure Connect Gateway Virtual Edition – omfattende nettverkstesting

Summary: En komplett nettverkstest for en gateway er avgjørende for å sikre påliteligheten, sikkerheten og effektiviteten til nettverkskommunikasjon. Gatewayen fungerer som et kritisk punkt for dataflyten mellom ulike nettverk, så omfattende testing bidrar til å identifisere konfigurasjonsfeil eller flaskehalser for ytelsen. Det inkluderer vurdering av tilkobling, datagjennomstrømning, ventetid, sikkerhetsprotokoller og failover-mekanismer. Grundig testing sikrer at gatewayen kan håndtere forventede trafikkbelastninger, opprettholde dataintegritet og beskytte mot uautorisert tilgang, og dermed gi en robust og sikker nettverksinfrastruktur. ...

Instructions

Følg kommandoene nedenfor og legg ved utdataene over SR.

Trinn 1. Kommando for å teste SSL/TLS-tilkoblingen til et angitt endepunkt og vise detaljert informasjon om SSL-sertifikatet som brukes

1. Hvis ingen proxy brukes i SCG:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

2. Hvis du bruker proxy i SCG uten godkjenning:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

3. Hvis du bruker Proxy i SCG med godkjenning:

-

curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:8443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:8443 -v

- Kommando og hva de betyr:

- Hvis SSL/TLS-tilkoblingen er vellykket, vil utdataene vise SSL-sertifikatdetaljene og HTTP-svaret fra serveren. En vellykket tilkobling angis av en 200 OK-statuskode i HTTP-svaret.

- Hvis SSL/TLS-tilkoblingen mislykkes, vil utdataene vise en feilmelding som beskriver årsaken til feilen. Potensielle årsaker inkluderer et ugyldig SSL-sertifikat, et vertsnavn som ikke samsvarer med sertifikatet, eller andre SSL/TLS-konfigurasjonsproblemer, for eksempel SSL-dekryptering på kundens nettverk (som ikke er kompatibel med SCG og kan føre til at nettverkstrafikk blir avvist av Dell-serverdelen).

- Hvis serveren ikke kan nås, vil utdataene vise en feilmelding som indikerer at tilkoblingen ikke kunne opprettes.

Trinn 2. Bruke OpenSSL-kommandoer til å kontrollere nettverket og samle detaljert informasjon om tilkoblingen mellom SCG og Dell-tjenestene.

Merk: Dette vil hjelpe oss med å få informasjon om SSL-kryptering og dekryptering av nettverkskonfigurasjonen.

Uten sertifikater:

openssl s_client -connect esrs3-core.emc.com:443 openssl s_client -connect esrs3-core.emc.com:8443 openssl s_client -connect esrs3-coredr.emc.com:443 openssl s_client -connect esrs3-coredr.emc.com:8443

Med sertifikater som bruker Proxy:

openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:443

Kommando og hva de betyr:

En OpenSSL-nettverkstest er avgjørende for å verifisere sikkerheten og integriteten til SSL/TLS-tilkoblinger mellom klienter og servere. Ved å utføre disse testene kan du sikre at SSL/TLS-håndtrykket er riktig etablert, validere serverens sertifikater og bekrefte at kryptering er riktig brukt på dataene som overføres. Dette hjelper deg med å identifisere potensielle problemer som utløpte eller feilkonfigurerte sertifikater, problemer med SSL/TLS-protokollen eller feil proxy-innstillinger. Oppsummert gir OpenSSL-nettverkstester kritisk innsikt i sikkerheten til nettverkskommunikasjon og sikrer at datautvekslinger er beskyttet mot avlytting og manipulering.

Trinn 3. Slik kontrollerer du SCG-webgrensesnittet på port 5700.

I SCG CLI (kommandolinjegrensesnitt)

telnet <Gateway Ip> 5700 netstat -tulpn | grep 5700

Forventet utdata:

TCP 0 0 0.0.0.0:5700 0.0.0.0:* LYTT 1234/myservice

Kommando og hva de betyr:

Å sjekke port 5700 når WEBUI er utilgjengelig er avgjørende fordi denne porten ofte brukes til administrasjons- og overvåkingsfunksjoner. Hvis WEBUI (Web User Interface) ikke kan nås, kan det tyde på problemer med serverens konfigurasjon, nettverkstilkobling eller brannmurregler som blokkerer tilgang til denne porten. Ved å sjekke port 5700 spesifikt kan du finne ut om problemet er relatert til tjenestelyttingen på denne porten, eller om det er nettverksrelaterte problemer. Å sikre at port 5700 er åpen og riktig konfigurert, hjelper deg med å diagnostisere og løse tilgjengelighetsproblemer med WEBUI, noe som letter effektiv administrasjon og feilsøking av systemet.

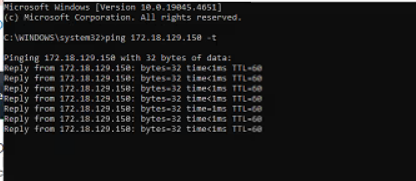

Trinn 4. Hvis du vil kontrollere om gatewayen kan nås ved å pinge den fra ledeteksten på basismaskinen.

- Kjør Windows+R

- Type CMD

- ping <gatewayIP> -t

Forventet utdata:

Kommando og hva de betyr:

Det er viktig å kontrollere ping av en IP-adresse fra basismaskinen for å diagnostisere problemer med nettverkstilkobling. Ved å pinge en IP-adresse kan du bestemme om basismaskinen kan nå målenheten over nettverket og måle ventetiden til tilkoblingen. Denne enkle testen hjelper deg med å identifisere om det finnes grunnleggende tilkoblingsproblemer, for eksempel feilkonfigurasjon av nettverk, maskinvareproblemer eller brannmurbegrensninger som kan hindre kommunikasjon. Hvis pingen mislykkes, indikerer det at det er en forstyrrelse i nettverksbanen eller et problem med målenheten, noe som hjelper til med å isolere og feilsøke tilkoblingsproblemer effektivt.

Trinn 5. Utfør følgende kommandoer på SCG CLI etter at du har logget på med rotlegitimasjon, og oppgi utdataene.

1. cat /etc/esrshost.conf 2. wicked show all 3. cat /etc/sysconfig/network/ifcfg-eth0 4. cat /etc/hosts 5. route –n 6. cat /etc/resolv.conf 7. docker exec –it esrsde-app cat /etc/hosts 8. docker exec –it esrsde-app cat /etc/esrsclient.conf

Kommando og hva de betyr:

Disse kommandoene gir en omfattende oversikt over nettverks- og konfigurasjonsinnstillinger på tvers av ulike lag, og hjelper deg med å identifisere og løse tilkoblings- og konfigurasjonsproblemer effektivt.