Secure Connect Gateway Virtual Edition – omfattande nätverkstest

Summary: Ett fullständigt nätverkstest för en gateway är viktigt för att säkerställa tillförlitligheten, säkerheten och effektiviteten i nätverkskommunikationen. Gatewayen fungerar som en kritisk punkt för dataflödet mellan olika nätverk, så att testa den på ett omfattande sätt hjälper till att identifiera konfigurationsfel eller prestandaflaskhalsar. Det omfattar utvärdering av anslutning, datagenomströmning, latens, säkerhetsprotokoll och redundansmekanismer. Noggranna tester säkerställer att gatewayen kan hantera förväntade trafikbelastningar, upprätthålla dataintegritet och skydda mot obehörig åtkomst, vilket ger en robust och säker nätverksinfrastruktur. ...

Instructions

Följ kommandona nedan och bifoga utdata över SR.

Steg 1. Kommando för att testa SSL/TLS-anslutningen till en angiven slutpunkt och för att visa detaljerad information om det SSL-certifikat som används

1. veckor Om ingen proxy används i SCG:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

2. Om du använder proxy i SCG utan autentisering:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

3. Om du använder proxy i SCG med autentisering:

-

curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:8443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:8443 -v

- Kommando och vad de betyder:

- Om SSL/TLS-anslutningen lyckas visar utdata SSL-certifikatinformationen och HTTP-svaret från servern. En lyckad anslutning indikeras av statuskoden 200 OK i HTTP-svaret.

- Om SSL/TLS-anslutningen misslyckas visas ett felmeddelande i utdata som beskriver orsaken till felet. Möjliga orsaker är ett ogiltigt SSL-certifikat, ett värdnamn som inte stämmer överens med certifikatet eller andra SSL/TLS-konfigurationsproblem, t.ex. SSL-dekryptering i kundens nätverk (vilket är inkompatibelt med SCG och kan leda till att nätverkstrafiken avvisas av Dells serverdel).

- Om servern inte kan nås visas ett felmeddelande i utdata som anger att anslutningen inte kunde upprättas.

Steg 2. Använda OpenSSL-kommandon för att kontrollera nätverket och samla in detaljerad information om anslutningen mellan SCG och Dell-tjänster.

Notera: Detta hjälper oss att få information om SSL-kryptering och dekryptering av nätverkskonfigurationen.

Utan certifikat:

openssl s_client -connect esrs3-core.emc.com:443 openssl s_client -connect esrs3-core.emc.com:8443 openssl s_client -connect esrs3-coredr.emc.com:443 openssl s_client -connect esrs3-coredr.emc.com:8443

Med certifikat som använder proxy:

openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:443

Kommando och vad de betyder:

Ett OpenSSL-nätverkstest är viktigt för att verifiera säkerheten och integriteten för SSL/TLS-anslutningar mellan klienter och servrar. Genom att utföra dessa tester kan du säkerställa att SSL/TLS-handskakningen är korrekt upprättad, validera serverns certifikat och bekräfta att kryptering tillämpas korrekt på de data som överförs. Detta hjälper till att identifiera potentiella problem, till exempel utgångna eller felkonfigurerade certifikat, problem med SSL/TLS-protokollet eller felaktiga proxyinställningar. Sammanfattningsvis ger OpenSSL-nätverkstester viktiga insikter om säkerheten för nätverkskommunikation och säkerställer att datautbyten är skyddade mot avlyssning och manipulering.

Steg 3. Så här verifierar du SCG-webbgränssnittet på port 5700.

I SCG CLI (kommandoradsgränssnitt)

telnet <Gateway Ip> 5700 netstat -tulpn | grep 5700

Förväntade utdata:

TCP 0 0 0.0.0.0:5700 0.0.0.0:* LYSSNA 1234/myservice

Kommando och vad de betyder:

Att kontrollera port 5700 när WEBUI inte är tillgängligt är avgörande eftersom denna port ofta används för hanterings- och övervakningsfunktioner. Om det inte går att nå WEBUI (webbanvändargränssnittet) kan det tyda på problem med serverns konfiguration, nätverksanslutning eller brandväggsregler som blockerar åtkomsten till den här porten. Genom att specifikt kontrollera port 5700 kan du avgöra om problemet är relaterat till tjänsten som lyssnar på den här porten eller om det finns nätverksrelaterade problem. Att se till att port 5700 är öppen och korrekt konfigurerad hjälper till att diagnostisera och lösa tillgänglighetsproblem med WEBUI, vilket underlättar effektiv hantering och felsökning av systemet.

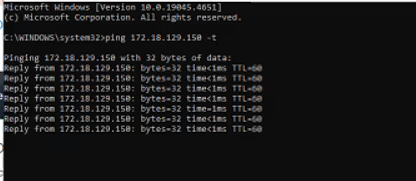

Steg 4. Kontrollera om gatewayen kan nås genom att pinga den från kommandotolken på basdatorn.

- Kör Windows+R

- Typ CMD

- ping <gatewayIP> -t

Förväntade utdata:

Kommando och vad de betyder:

Det är viktigt att kontrollera pingen för en IP-adress från basdatorn för att diagnostisera problem med nätverksanslutningen. Genom att pinga en IP-adress kan du avgöra om basdatorn kan nå målenheten via nätverket och mäta anslutningens svarstid. Det här enkla testet hjälper till att identifiera om det finns några grundläggande anslutningsproblem, till exempel felkonfigurationer i nätverket, maskinvaruproblem eller brandväggsbegränsningar som kan förhindra kommunikation. Om pingen misslyckas indikerar det att det finns en störning i nätverkssökvägen eller ett problem med målenheten, vilket hjälper till att isolera och felsöka anslutningsproblem effektivt.

Steg 5. Kör följande kommandon på SCG CLI när du har loggat in med rotinloggningsuppgifterna och ange utdata.

1. cat /etc/esrshost.conf 2. wicked show all 3. cat /etc/sysconfig/network/ifcfg-eth0 4. cat /etc/hosts 5. route –n 6. cat /etc/resolv.conf 7. docker exec –it esrsde-app cat /etc/hosts 8. docker exec –it esrsde-app cat /etc/esrsclient.conf

Kommando och vad de betyder:

Dessa kommandon ger en omfattande översikt över nätverks- och konfigurationsinställningar över olika lager, vilket hjälper till att identifiera och lösa anslutnings- och konfigurationsproblem effektivt.