Secure Connect Gateway Virtual Edition - Kapsamlı Ağ Testi

Summary: Ağ iletişiminin güvenilirliğini, güvenliğini ve verimliliğini sağlamak için bir ağ geçidi için eksiksiz bir ağ testi gereklidir. Ağ geçidi, farklı ağlar arasında kritik bir veri akışı noktası görevi görür, bu nedenle kapsamlı bir şekilde test edilmesi yapılandırma hatalarının veya performans darboğazlarının belirlenmesine yardımcı olur. Bağlantı, veri çıkışı, gecikme süresi, güvenlik protokolleri ve yük devretme mekanizmalarının değerlendirilmesini içerir. Kapsamlı testler, ağ geçidinin beklenen trafik yüklerini işleyebilmesini, veri bütünlüğünü koruyabilmesini ve yetkisiz erişime karşı koruma sağlayarak sağlam ve güvenli bir ağ altyapısı sağlamasını sağlar. ...

Instructions

Lütfen aşağıdaki komutları izleyin ve çıktıyı SR üzerine ekleyin.

Aşama 1. Belirtilen bir uç noktaya SSL/TLS bağlantısını test etme ve kullanılmakta

olan SSL sertifikası hakkında ayrıntılı bilgi görüntüleme komutu1. SCG'de Proxy kullanılmıyorsa:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

2. Kimlik doğrulaması olmadan SCG'de Proxy kullanıyorsanız:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

3. Kimlik doğrulama ile SCG'de Proxy kullanıyorsanız:

-

curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:8443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:8443 -v

- Komut ve anlamları:

- SSL/TLS bağlantısı başarılı olursa çıktı, SSL sertifikası ayrıntılarını ve sunucudan gelen HTTP yanıtını gösterir. Başarılı bir bağlantı, HTTP yanıtında 200 Tamam durum koduyla gösterilir.

- SSL/TLS bağlantısı başarısız olursa çıktı, hatanın nedenini ayrıntılı olarak açıklayan bir hata mesajı gösterir. Olası nedenler arasında geçersiz SSL sertifikası, sertifikayla ana bilgisayar adı uyuşmazlığı veya müşterinin ağında SSL şifresinin çözülmesi (SCG ile uyumlu olmayan ve ağ trafiğinin Dell arka ucu tarafından reddedilmesine neden olabilecek) gibi diğer SSL/TLS yapılandırma sorunları sayılabilir.

- Sunucuya erişilemiyorsa çıktı, bağlantının yapılamadığını belirten bir hata mesajı gösterir.

2. Adım. Ağı kontrol etmek ve SCG ile Dell hizmetleri arasındaki bağlantı hakkında ayrıntılı bilgi toplamak için OpenSSL komutlarını kullanma.

Bilginize: Bu, SSL şifrelemesi ve ağ yapılandırmasının şifresinin çözülmesi hakkında bilgi edinmemize yardımcı olacaktır.

Sertifikalar olmadan:

openssl s_client -connect esrs3-core.emc.com:443 openssl s_client -connect esrs3-core.emc.com:8443 openssl s_client -connect esrs3-coredr.emc.com:443 openssl s_client -connect esrs3-coredr.emc.com:8443

Proxy kullanan sertifikalarla:

openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:443

Komut ve anlamları:

İstemciler ve sunucular arasındaki SSL/TLS bağlantılarının güvenliğini ve bütünlüğünü doğrulamak için bir OpenSSL ağ testi gereklidir. Bu testleri gerçekleştirerek, SSL/TLS el sıkışmasının doğru şekilde kurulduğundan emin olabilir, sunucunun sertifikalarını doğrulayabilir ve şifrelemenin iletilen verilere düzgün şekilde uygulandığını onaylayabilirsiniz. Bu, süresi dolmuş veya yanlış yapılandırılmış sertifikalar, SSL/TLS protokolüyle ilgili sorunlar veya yanlış proxy ayarları gibi olası sorunların belirlenmesine yardımcı olur. Özetle, OpenSSL ağ testleri, ağ iletişiminin güvenliğine ilişkin kritik bilgiler sağlar ve veri alışverişlerinin gizli dinleme ve kurcalamaya karşı korunmasını sağlar.

3. Adım. Bağlantı noktası 5700'de SCG WebUI'ı doğrulamak için.

SCG CLI'da (Komut Satırı Arayüzü)

telnet <Gateway Ip> 5700 netstat -tulpn | grep 5700

Beklenen Çıktı:

TCP 0 0 0.0.0.0:5700 0.0.0.0:* DİNLE 1234/hizmetim

Komut ve anlamları:

WEBUI'ye erişilemediğinde 5700 numaralı bağlantı noktasını kontrol etmek çok önemlidir çünkü bu bağlantı noktası genellikle yönetim ve izleme işlevleri için kullanılır. WEBUI'ye (İnternet Kullanıcı Arayüzü) erişilemiyorsa sunucunun yapılandırması, ağ bağlantısı veya bu bağlantı noktasına erişimi engelleyen güvenlik duvarı kuralları ile ilgili sorunlar olduğunu gösterebilir. 5700 numaralı bağlantı noktasını özel olarak kontrol ederek, sorunun bu bağlantı noktasını dinleyen hizmetle mi ilgili yoksa ağla ilgili sorunlar olup olmadığını belirleyebilirsiniz. 5700 numaralı bağlantı noktasının açık ve doğru şekilde yapılandırılmış olduğundan emin olmak, WEBUI ile ilgili erişilebilirlik sorunlarını tanılamaya ve çözmeye yardımcı olarak sistemin etkili yönetimini ve sorun gidermesini kolaylaştırır.

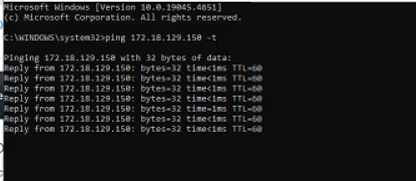

4. Adım. Temel makinenin komut isteminden ping atarak ağ geçidine erişilip erişilemediğini doğrulama.

- Windows + R'yi çalıştırın

- cmd yazın

- ping <gatewayIP> -t

Beklenen Çıktı:

Komut ve anlamları:

Ağ bağlantısı sorunlarını tanılamak için temel makineden bir IP adresinin pingini kontrol etmek çok önemlidir. Bir IP adresine ping atarak, temel makinenin ağ üzerinden hedef cihaza ulaşıp ulaşamayacağını belirleyebilir ve bağlantının gecikmesini ölçebilirsiniz. Bu basit test, iletişimi engelleyebilecek yanlış ağ yapılandırmaları, donanım sorunları veya güvenlik duvarı kısıtlamaları gibi temel bağlantı sorunları olup olmadığını belirlemeye yardımcı olur. Ping başarısız olursa ağ yolunda bir kesinti veya hedef cihazla ilgili bir sorun olduğunu gösterir ve bu da bağlantı sorunlarının etkili bir şekilde izole edilmesine ve giderilmesine yardımcı olur.

Adım 5. Kök kimlik bilgileriyle giriş yaptıktan sonra SCG CLI üzerinde aşağıdaki komutları yürütün ve çıktıyı girin.

1. cat /etc/esrshost.conf 2. wicked show all 3. cat /etc/sysconfig/network/ifcfg-eth0 4. cat /etc/hosts 5. route –n 6. cat /etc/resolv.conf 7. docker exec –it esrsde-app cat /etc/hosts 8. docker exec –it esrsde-app cat /etc/esrsclient.conf

Komut ve anlamları:

Bu komutlar, farklı katmanlardaki ağ ve yapılandırma ayarlarının kapsamlı bir görünümünü sunarak bağlantı ve yapılandırma sorunlarının etkili bir şekilde tanımlanmasına ve çözülmesine yardımcı olur.