보안 연결 게이트웨이 Virtual Edition - 포괄적인 네트워크 테스트

Summary: 게이트웨이에 대한 완전한 네트워크 테스트는 네트워크 통신의 신뢰성, 보안 및 효율성을 보장하는 데 필수적입니다. 게이트웨이는 서로 다른 네트워크 간의 데이터 흐름에서 중요한 지점 역할을 하므로 게이트웨이를 종합적으로 테스트하면 구성 오류 또는 성능 병목 현상을 식별하는 데 도움이 됩니다. 여기에는 연결성, 데이터 처리량, 레이턴시, 보안 프로토콜 및 페일오버 메커니즘 평가가 포함됩니다. 철저한 테스트를 통해 게이트웨이가 예상 트래픽 부하를 처리하고, 데이터 무결성을 유지하고, 무단 액세스로부터 보호할 수 있으므로 강력하고 안전한 네트워크 인프라를 제공할 수 있습니다. ...

Instructions

아래 명령을 따라 SR 위에 출력을 연결하십시오.

1 단계. 지정된 엔드포인트에 대한 SSL/TLS 연결을 테스트하고 사용

중인 SSL 인증서에 대한 자세한 정보를 표시하는 명령1. SCG에서 프록시를 사용하지 않는 경우:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

2. 인증 없이 SCG에서 프록시를 사용하는 경우:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

3. 인증과 함께 SCG에서 프록시를 사용하는 경우:

-

curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:8443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:8443 -v

- 명령 및 그 의미:

- SSL/TLS 연결에 성공하면 출력에 SSL 인증서 세부 정보와 서버의 HTTP 응답이 표시됩니다. 성공적인 연결은 HTTP 응답에서 200 OK 상태 코드로 표시됩니다.

- SSL/TLS 연결이 실패하면 실패 원인을 자세히 설명하는 오류 메시지가 출력됩니다. 가능한 이유로는 잘못된 SSL 인증서, 인증서와 호스트 이름 불일치 또는 고객 네트워크에서의 SSL 암호 해독(SCG와 호환되지 않고 Dell 백엔드에서 네트워크 트래픽이 거부될 수 있음)과 같은 기타 SSL/TLS 구성 문제 등이 있습니다.

- 서버에 연결할 수 없는 경우 출력에 연결할 수 없음을 나타내는 오류 메시지가 표시됩니다.

2단계. OpenSSL 명령을 사용하여 네트워크를 확인하고 SCG와 Dell 서비스 간의 연결에 대한 자세한 정보를 수집합니다.

참고: 이렇게 하면 네트워크 구성의 SSL 암호화 및 암호 해독에 대한 정보를 얻는 데 도움이 됩니다.

인증서가 없는 경우:

openssl s_client -connect esrs3-core.emc.com:443 openssl s_client -connect esrs3-core.emc.com:8443 openssl s_client -connect esrs3-coredr.emc.com:443 openssl s_client -connect esrs3-coredr.emc.com:8443

프록시를 사용하는 인증서 사용:

openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:443

명령 및 그 의미:

OpenSSL 네트워크 테스트는 클라이언트와 서버 간 SSL/TLS 연결의 보안 및 무결성을 확인하는 데 필수적입니다. 이러한 테스트를 수행하면 SSL/TLS 핸드셰이크가 올바르게 설정되었는지 확인하고, 서버 인증서의 유효성을 검사하고, 전송된 데이터에 암호화가 제대로 적용되었는지 확인할 수 있습니다. 이는 만료되거나 잘못 구성된 인증서, SSL/TLS 프로토콜 문제 또는 잘못된 프록시 설정과 같은 잠재적인 문제를 식별하는 데 도움이 됩니다. 요약하자면, OpenSSL 네트워크 테스트는 네트워크 통신 보안에 대한 중요한 통찰력을 제공하고 데이터 교환이 도청 및 변조로부터 보호되도록 합니다.

3단계. 포트 5700에서 SCG WebUI를 확인합니다.

SCG CLI(Command Line Interface)에서

telnet <Gateway Ip> 5700 netstat -tulpn | grep 5700

예상 출력:

tcp 0 0 0.0.0.0:5700 0.0.0.0:* LISTEN 1234/내 서비스

명령 및 그 의미:

포트 5700은 관리 및 모니터링 기능에 자주 사용되므로 WEBUI에 액세스할 수 없을 때 포트 5700을 확인하는 것이 중요합니다. WEBUI(Web User Interface)에 연결할 수 없는 경우 서버의 구성, 네트워크 연결 또는 이 포트에 대한 액세스를 차단하는 방화벽 규칙에 문제가 있음을 나타낼 수 있습니다. 포트 5700을 구체적으로 검사하면 문제가 이 포트에서 수신 대기하는 서비스와 관련이 있는지 또는 네트워크 관련 문제가 있는지 확인할 수 있습니다. 포트 5700이 열려 있고 올바르게 구성되어 있는지 확인하면 WEBUI의 접근성 문제를 진단 및 해결하는 데 도움이 되므로 시스템의 효과적인 관리 및 문제 해결이 촉진됩니다.

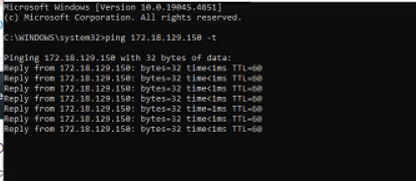

4단계. 기본 머신의 명령 프롬프트에서 게이트웨이에 ping하여 게이트웨이에 연결할 수 있는지 확인합니다.

- Windows+R 실행

- cmd를 입력합니다.

- ping <gatewayIP> -t

예상 출력:

명령 및 그 의미:

기본 시스템에서 IP 주소의 ping을 확인하는 것은 네트워크 연결 문제를 진단하는 데 필수적입니다. IP 주소를 ping하여 기본 시스템이 네트워크를 통해 대상 장치에 연결할 수 있는지 여부를 확인하고 연결 대기 시간을 측정할 수 있습니다. 이 간단한 테스트는 통신을 방해할 수 있는 네트워크 구성 오류, 하드웨어 문제 또는 방화벽 제한과 같은 기본적인 연결 문제가 있는지 식별하는 데 도움이 됩니다. ping이 실패하면 네트워크 경로가 중단되거나 대상 디바이스에 문제가 있음을 나타내며, 이는 연결 문제를 효과적으로 격리하고 해결하는 데 도움이 됩니다.

5 단계. 루트 자격 증명으로 로그인한 후 SCG CLI에서 다음 명령을 실행하고 출력을 제공합니다.

1. cat /etc/esrshost.conf 2. wicked show all 3. cat /etc/sysconfig/network/ifcfg-eth0 4. cat /etc/hosts 5. route –n 6. cat /etc/resolv.conf 7. docker exec –it esrsde-app cat /etc/hosts 8. docker exec –it esrsde-app cat /etc/esrsclient.conf

명령 및 그 의미:

이러한 명령은 서로 다른 계층의 네트워크 및 구성 설정에 대한 포괄적인 보기를 제공하여 연결 및 구성 문제를 효과적으로 식별하고 해결하는 데 도움이 됩니다.