Observerbarhed for APEX AIOps: Kan ikke konfigurere en indsamler til Secure Connect Gateway (SCG) på grund af certifikat, der er indlæst.

Summary: Kunden kan ikke konfigurere sin Dell APEX AIOps Observability Collector til Secure Connect Gateway (SCG), fordi der er konfigureret et certifikat på gatewayen, men som ikke er angivet i konfigurationsvinduet for den centraliserede gateway i APEX AIOps Observability Collector. Denne artikel vil forklare, hvad der gik galt, og hvordan man retter det. ...

Symptoms

Indsamleren opretter ikke forbindelse til gatewayen.

Collector-diagnosticeringslogfilerne (tomcat-Standard-mappe – Catalina-log) viser følgende fejl:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

Og

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

Kunden kan ikke konfigurere Dell APEX AIOps Observability Collector, fordi de har indlæst et certifikat på gatewayen, men ikke har indlæst det på indsamleren. De skal indlæse det samme certifikat på samleren for at give den mulighed for at oprette forbindelse til gatewayen. Certifikaterne skal stemme overens.

Resolution

For at tillade en APEX AIOps Observability Collector at oprette forbindelse til Secure Connect Gateway (SCG) ved hjælp af et certifikat, oprettes der et certifikat i kundens ende af deres sikkerhedsteam, hvorefter det samme indlæses i gatewayen og i indsamleren for at tillade forbindelsen. Certifikaterne skal stemme overens, for at forbindelsen er gyldig.

Her er de trin, som netværksteamet har angivet for at oprette certifikatet.

#Before vi kan oprette et certifikat, skal vi oprette generere CA (Certificate Authority)

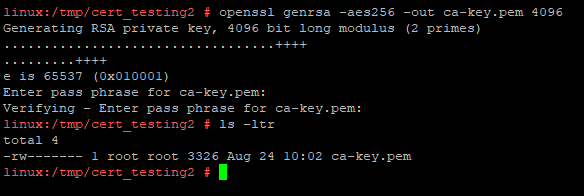

1. Generer RSA - dette er den private nøgle, som du normalt ikke ønsker at dele med nogen

openssl genrsa -aes256 -ud ca-key.pem 4096

#note: Jeg har lige lagt Dell_123 $ som min adgangssætning, da det er let at huske, men uanset hvad du indtaster, skal du huske det til senere trin nedenfor

2. Generer et offentligt CA Cert - genererer offentlig nøgle (bemærk: de oplysninger, der tilføjes her, er kun informative, som land / ou / osv.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The oplysninger, du indtaster ovenfor, er ikke rigtig vigtige til testformål, for en reel implementering ville det betyde noget.

#Note: For at se ca.pem-filen i menneskeligt læsbart format kan du bruge følgende kommando - det er et langt output, så jeg sendte ikke et skærmbillede

openSSL x509 -i ca.pem -tekst

#Now vi har oprettet CA ovenfor, kan vi generere certifikat

1. Oprette en RSA-nøgle

openssl genrsa -out cert-key.pem 4096

2. Opret en anmodning om certifikatsignering (CSR)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

3. Opret en eksfil med alle de alternative navne

ekko "subjectAltName = DNS: din-dns.record, IP: 10.49.71.166" >> extfile.cnf

#Note: IP'en skal være korrekt her for din server.

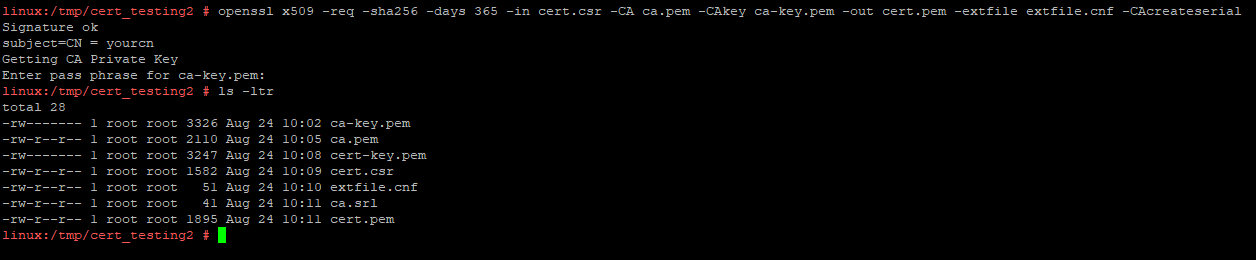

4. Opret certifikatet

openSSL x509 -req -sha256 -dage 365 -ind cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

Hvis vi nu ser på cert.pem, er det kun certifikatet uden mellemliggende eller rodcertifikat inkluderet:

#This er her, de fleste kunder slutter og forsøger at importere, og vi får ugyldig kædefejl i SCG-VE-logfilerne.

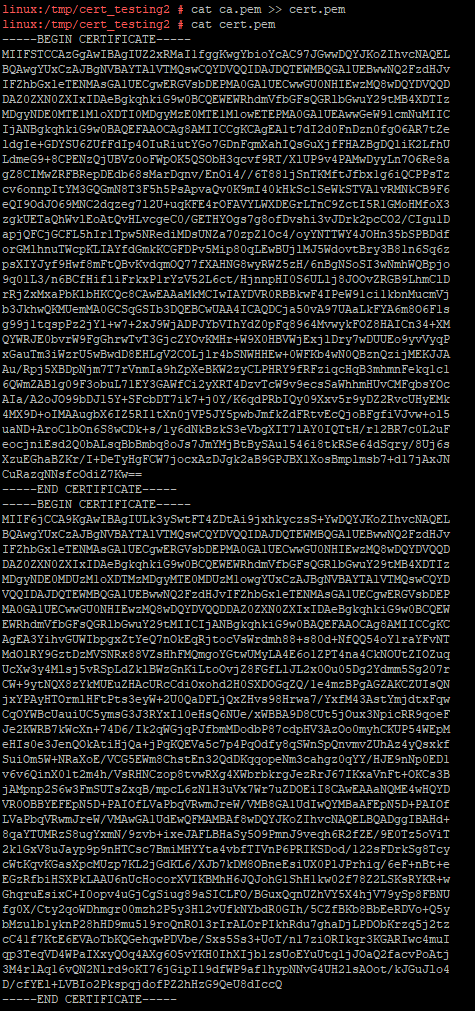

5. Opret en fuld kæde

For at oprette en fuld kæde skal du tilføje rodcertifikatet (vi har ikke mellemliggende certifikat i eksemplet ovenfor):

kat ca.pem >> cert.pem

#Note i eksemplet ovenfor er ca.pem vores rodcertifikat, og cert.pem er vores servercertifikat.

Nu har vi en fuld kæde til cert.pem, og vi kan anvende den på SCG-VE uden undtagelser.

I et kundemiljø vil de sandsynligvis have en offentlig CA og mellemliggende certifikat involveret, så de vil normalt have 3 afsnit i certifikatet, de importerer til SCG-VE, kan være endnu mere afhængigt af hvor mange mellemprodukter de har.

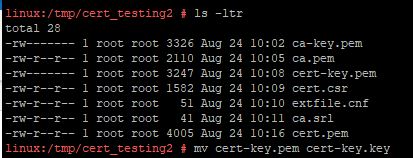

6. Omdøb nøglefilen for at opfylde SCG:

Endelig skal vi også ændre navnet på cert-key.pem-filen ovenfor for at cert-key.key, da SCG ikke tager et andet suffiks til nøglefilen.

Du kan eksportere cert-key.key & cert.pem ved hjælp af WinSCP, så det er et sted, hvor du kan trække og slippe ind i brugergrænsefladen til SCG-VE.

Der er andre certifikatformater, og du kan altid konvertere mellem forskellige formater med openssl-kommandoer, let nok til at undersøge på det offentlige internet om, hvordan du gør det. Det nemmeste er at holde sig til pem-format til testformål.

Fra gateway-brugervejledningen – Secure Connect Gateway 5.x — Virtual Edition User s Guide

Administrer certifikater

Om denne opgave

Et sikkerhedscertifikat giver dig mulighed for at:

● Få sikker adgang til brugergrænsefladen for gateway til sikker forbindelse, eller udfør opgaver i gateway til sikker forbindelse via port 5700.

● Opret sikker forbindelse til backend ved hjælp af RESTful-protokol via port 9443.

Du kan uploade certifikater i formaterne .pem, .p12 eller .pfx. Hvis du uploader et certifikat i .pem-format, skal du også uploade

nøglen i KEY-format som en separat fil. .pem-filen skal have den certifikatkæde, der indeholder certifikatet, mellemliggende,

og rodcertifikatmyndighed. Du kan overføre separate certifikater til port 5700 og 9443 eller et fælles certifikat til både

Porte.

Trin

1. Gå til Indstillinger > Miljøkonfiguration > Gatewaykonfiguration > Certifikatstyring.

2. Vælg det portnummer, som certifikatet gælder for, og upload derefter certifikatet og nøglefilen, hvis det er relevant.

BEMÆRK: Hvis du uploader et certifikat i .pem-format, skal du også uploade nøglen i KEY-format som en separat fil.

3. Hvis du uploader certifikatet i .pem-format, skal du indtaste adgangssætningen.

4. Klik på Anvend.

5. Klik på Genstart nu for at genstarte gateway til sikker forbindelse.

● Du logges af brugergrænsefladen for gateway til sikker forbindelse.

● Sikkerhedscertifikaterne anvendes på din forekomst.

● Certifikatnavnet og udløbsoplysningerne vises i afsnittet Certifikatstyring.

Inden for SCG skal certifikatet indstilles til at bruge enten port 9443 eller både 5700 og 9443, da samleren bruger port 9443.

Det samme certifikat, der bruges til din gateway, skal indlæses i skærmbilledet til collector-konfiguration, der er angivet nedenfor, efter at det er konfigureret til at bruge port 9443.

Under APEX AIOps Observerbarhed skal du slippe filen her og markere "Brug dette certifikat til at godkende gatewayen" og derefter klikke på SAVE.