APEX AIOps 관찰 기능: 인증서 로드로 인해 SCG(Secure Connect Gateway)에 대한 콜렉터를 구성할 수 없습니다.

Summary: 인증서가 게이트웨이에 설정되었지만 Dell APEX AIOps Observability Collector의 중앙 집중식 게이트웨이 구성 창 내에 입력되지 않았기 때문에 고객은 Dell APEX AIOps Observability Collector를 SCG(Secure Connect Gateway)로 구성할 수 없습니다. 이 문서에서는 무엇이 잘못되었으며 수정 방법에 대해 설명합니다. ...

Symptoms

수집기가 게이트웨이에 연결되지 않습니다.

콜렉터 진단 로그(tomcat-Default 디렉토리 – Catalina 로그)에 다음 오류가 표시됩니다.

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

또한 다음 메시지가 표시됩니다.

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

고객이 게이트웨이에 인증서를 로드했지만 콜렉터에 로드하지 않았기 때문에 Dell APEX AIOps Observability Collector를 구성할 수 없습니다. 게이트웨이에 연결할 수 있도록 수집기에 동일한 인증서를 로드해야 합니다. 인증서가 일치해야 합니다.

Resolution

Dell APEX AIOps 가시성 수집기가 인증서를 사용하여 SCG(Secure Connect Gateway)에 연결할 수 있도록 보안 팀에서 고객 측에서 인증서를 생성한 다음 동일한 인증서를 게이트웨이와 수집기에 로드하여 연결을 허용합니다. 연결이 유효하려면 인증서가 일치해야 합니다.

다음은 네트워킹 팀에서 인증서를 만들기 위해 제공하는 단계입니다.

인증서를 생성하려면 CA(Certificate Authority)를 생성해야 #Before

1. RSA 생성 - 일반적으로 누구와도 공유하고 싶지 않은 개인 키입니다.

openssl genrsa -aes256 -out ca-key.pem 4096

#note: 기억하기 쉽기 때문에 Dell_123$를 암호 구문으로 입력했지만 무엇을 입력하든 아래 이후 단계를 위해 기억해야 합니다

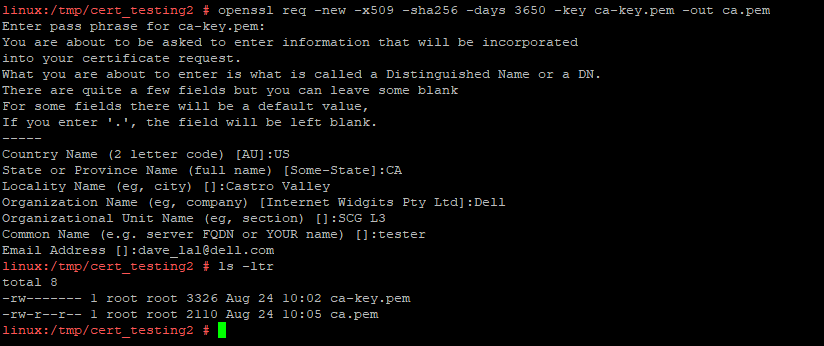

2. 공개 CA 인증서 생성 - 공개 키 생성(참고: 여기에 추가된 정보는 국가/OU 등과 같은 정보용일 뿐입니다.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

위에 입력한 #The 정보는 테스트 목적으로는 그다지 중요하지 않지만 실제 배포에서는 중요합니다.

#Note: ca.pem 파일을 사람이 읽을 수 있는 형식으로 보려면 다음 명령을 사용할 수 있습니다 – 긴 출력이므로 스크린샷을 게시하지 않았습니다

openssl x509 - ca.pem -텍스트

위에서 CA를 생성한 #Now 인증서를 생성할 수 있습니다

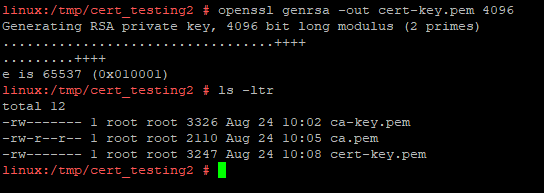

1. RSA 키 생성

openssl genrsa -out cert-key.pem 4096

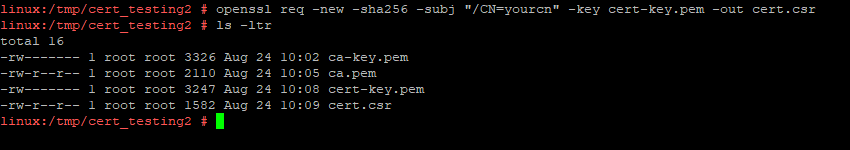

2. CSR(Certificate Signing Request) 생성

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

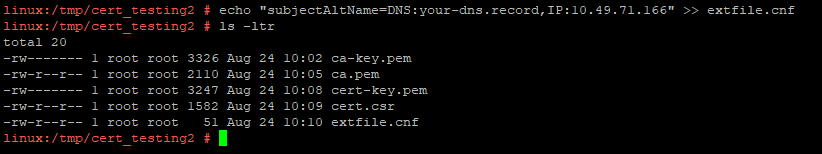

3. 모든 대체 이름을 가진 extfile을 만듭니다.

에코 "subjectAltName=DNS:your-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: 서버에 대한 IP가 정확해야 합니다.

4. 인증서 생성

openssl x509 -req -sha256 -일 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

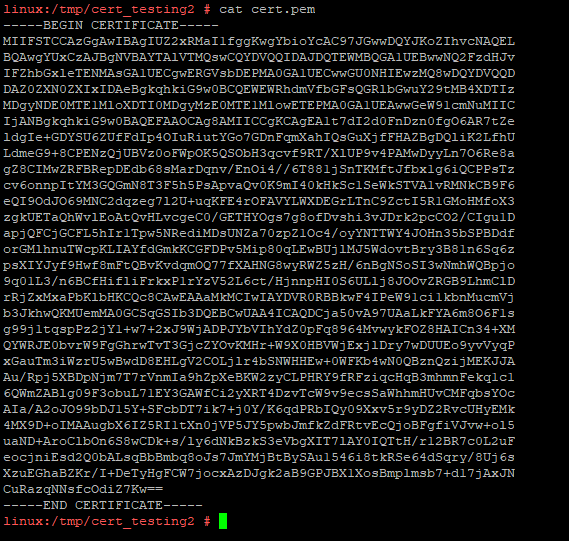

이제 cert.pem을 보면 중간 또는 루트 인증서가 포함되지 않은 인증서만 있습니다.

#This 대부분의 고객이 종료하고 가져오기를 시도하며 SCG-VE 로그에 잘못된 체인 오류가 발생합니다.

5. 전체 체인 생성

전체 체인을 만들려면 루트 인증서를 추가해야 합니다(위의 예에는 중간 인증서가 없음).

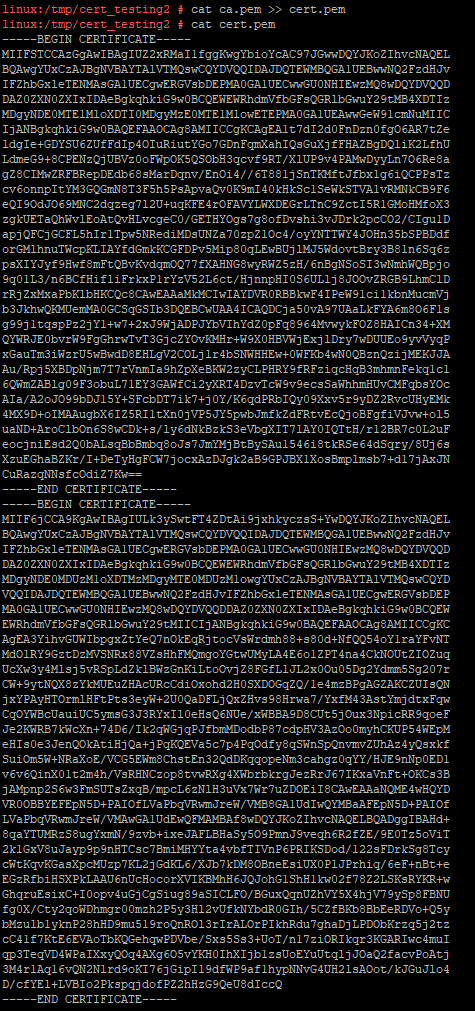

고양이 ca.pem >> cert.pem

#Note 위의 예에서 ca.pem은 루트 인증서이고 cert.pem은 서버 인증서입니다.

이제 cert.pem에 대한 전체 체인이 있으며 이를 예외 없이 SCG-VE에 적용할 수 있습니다.

고객 환경에서는 공용 CA와 중간 인증서가 관련되어 있을 가능성이 높으므로 일반적으로 SCG-VE로 가져오는 인증서에 3개의 단락이 있으며 중간 인증서의 수에 따라 더 길어질 수 있습니다.

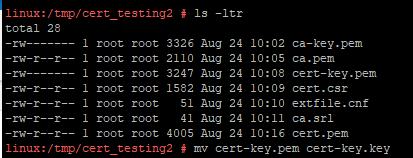

6. SCG를 충족하도록 키 파일의 이름을 변경합니다.

마지막으로 위의 cert-key.pem 파일 이름도 cert-key.key로 변경해야 합니다. SCG는 키 파일에 다른 접미사를 사용하지 않기 때문입니다.

WinSCP를 사용하여 cert-key.key & cert.pem을 내보낼 수 있으므로 SCG-VE용 UI로 끌어다 놓을 수 있습니다.

다른 인증서 형식이 있으며 openssl 명령을 사용하여 항상 다른 형식간에 변환 할 수 있으며이를 수행하는 방법에 대해 공용 인터넷에서 쉽게 조사 할 수 있습니다. 가장 쉬운 방법은 테스트 목적으로 pem 형식을 고수하는 것입니다.

게이트웨이 사용자 가이드 - 보안 연결 게이트웨이 5.x - Virtual Edition 사용자 가이드

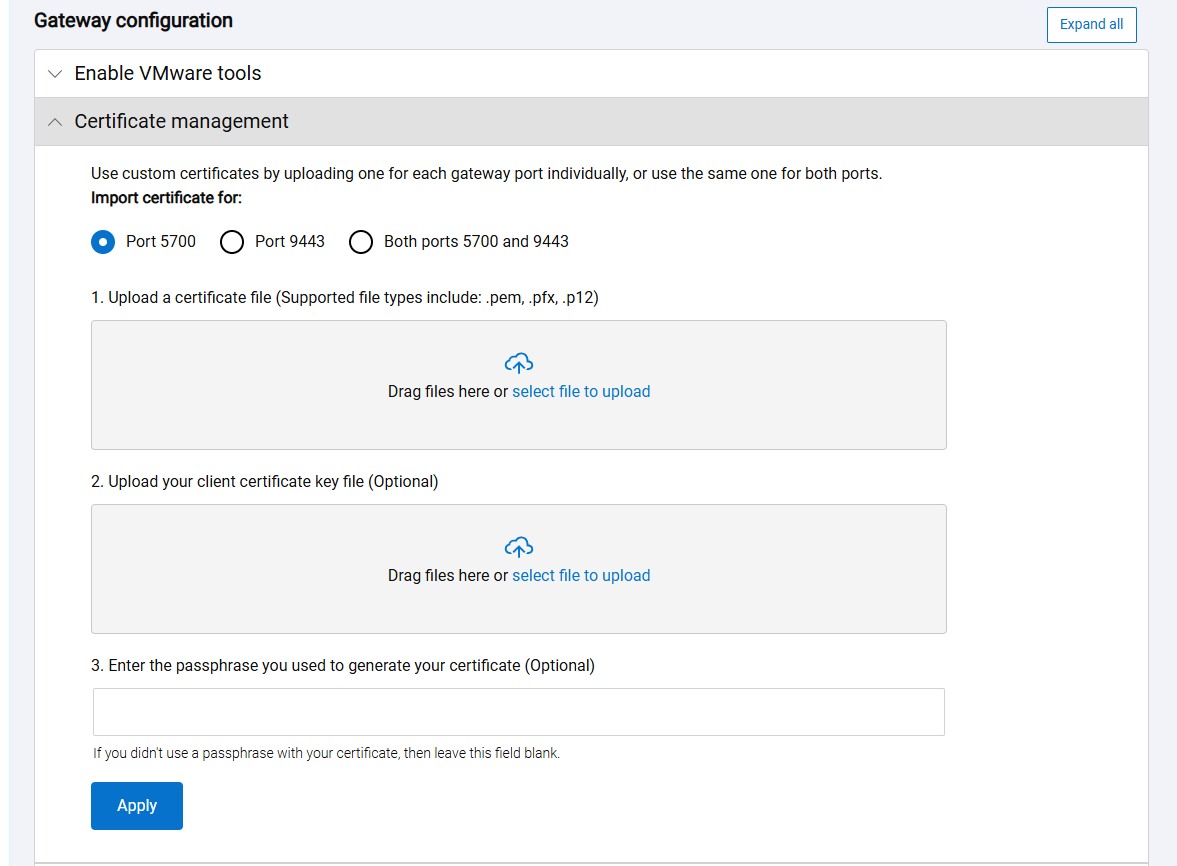

인증서 관리

이 작업에 대한 정보

보안 인증서를 사용하면 다음을 수행할 수 있습니다.

● 포트 5700을 통해 보안 연결 게이트웨이 사용자 인터페이스에 안전하게 액세스하거나 보안 연결 게이트웨이에서 모든 작업을 수행합니다.

● 포트 9443을 통해 RESTful 프로토콜을 사용하여 백엔드에 안전하게 연결합니다.

.pem, .p12 또는 .pfx 형식으로 인증서를 업로드할 수 있습니다. 인증서를 .pem 형식으로 업로드하는 경우

KEY 형식의 키를 별도의 파일로 저장합니다. .pem 파일에는 인증서, 중간,

및 루트 인증 기관. 포트 5700 및 9443에 대해 별도의 인증서를 업로드하거나 포트 5700 및 9443에 대한 공통 인증서를 업로드할 수 있습니다.

포트.

단계

1. 설정 > 환경 구성 > 게이트웨이 구성 > 인증서 관리로 이동합니다.

2. 인증서가 적용되는 포트 번호를 선택한 다음 해당되는 경우 인증서 및 키 파일을 업로드합니다.

참고: 인증서를 .pem 형식으로 업로드하는 경우 KEY 형식의 키도 별도의 파일로 업로드해야 합니다.

3. 인증서를 .pem 형식으로 업로드하는 경우 암호문구를 입력합니다.

4. 적용을 클릭합니다.

5. 지금 다시 시작을 클릭하여 보안 연결 게이트웨이를 다시 시작합니다.

● 보안 연결 게이트웨이 사용자 인터페이스에서 로그아웃되었습니다.

● 보안 인증서가 인스턴스에 적용됩니다.

● 인증서 이름 및 만료 정보는 Certificate management 섹션에 표시됩니다.

SCG 내에서 Collector가 포트 9443을 사용하므로 포트 9443 중 하나 또는 5700과 9443을 모두 사용하도록 인증서를 설정해야 합니다.

게이트웨이에 사용되는 이 동일한 인증서는 포트 9443을 사용하도록 구성한 후 아래에 나와 있는 수집기 구성 스크린샷 내에 로드되어야 합니다.

Dell APEX AIOps Observability에서 여기에 파일을 드롭하고 "이 인증서를 사용하여 게이트웨이 인증"을 선택한 다음 SAVE를 클릭합니다.