APEX AIOps waarneembaarheid: Kan geen verzamelaar configureren voor Secure Connect Gateway (SCG) omdat het certificaat wordt geladen.

Summary: De klant kan zijn APEX AIOps Observability Collector niet configureren voor Secure Connect Gateway (SCG) omdat er een certificaat is ingesteld op de gateway, maar niet is ingevoerd in het configuratievenster van de gecentraliseerde gateway van de APEX AIOps Observability Collector. In dit artikel wordt uitgelegd wat er mis is gegaan en hoe u dit kunt corrigeren. ...

Symptoms

De verzamelaar maakt geen verbinding met de gateway.

De diagnostische logboeken van de verzamelaar (tomcat-Default directory – Catalina log) geven de volgende fouten weer:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

En

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

De klant kan de APEX AIOps Observability Collector niet configureren omdat ze een certificaat op de gateway hebben geladen, maar niet op de collector. Ze moeten hetzelfde certificaat op de verzamelaar laden om verbinding te maken met de gateway. De certificaten moeten overeenkomen.

Resolution

Om een APEX AIOps Observability Collector in staat te stellen verbinding te maken met Secure Connect Gateway (SCG) met behulp van een certificaat, wordt aan de kant van de klant een certificaat gemaakt door het beveiligingsteam van de klant en wordt dit vervolgens in de gateway en in de collector geladen om de verbinding toe te staan. De certificaten moeten overeenkomen om de verbinding geldig te laten zijn.

Dit zijn de stappen die door het netwerkteam worden uitgevoerd om het certificaat te maken.

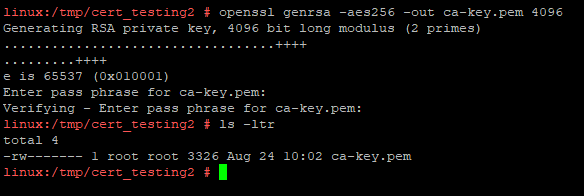

#Before we een certificaat kunnen maken, moeten we CA (Certificate Authority) genereren

1. Genereer RSA - dit is de privésleutel die u normaal gesproken met niemand wilt delen

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Ik heb net Dell_123 $ als mijn wachtzin ingevoerd, omdat het gemakkelijk te onthouden is, maar wat je ook invoert, je moet het onthouden voor latere stappen hieronder

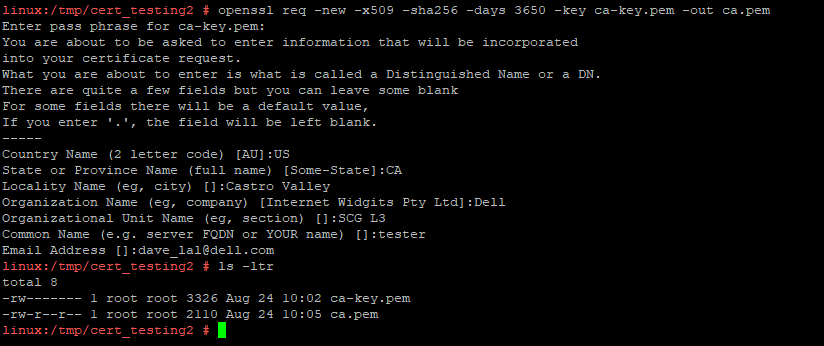

2. Generate a public CA Cert - generating public key (let op: de info die hier is toegevoegd is louter informatief, zoals land/ou/etc)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The informatie die u hierboven invoert, is niet echt belangrijk voor testdoeleinden, voor een echte implementatie zou dit van belang zijn.

#Note: om het ca.pem-bestand in door mensen leesbaar formaat te bekijken, kunt u de volgende opdracht gebruiken - het is een lange uitvoer, dus ik heb geen screenshot geplaatst

openssl x509 -in ca.pem -text

#Now we hierboven CA hebben gemaakt, kunnen we een certificaat genereren

1. Een RSA-sleutel maken

openssl genrsa -out cert-key.pem 4096

2. Een CSR (Certificate Signing Request) maken

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

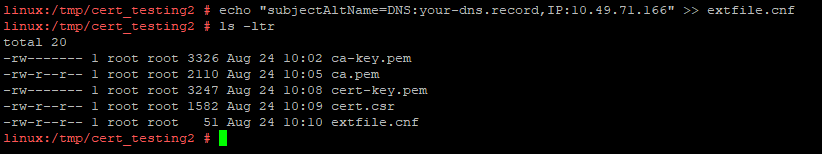

3. Maak een extfile met alle alternatieve namen

echo "subjectAltName=DNS:your-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: het IP-adres moet hier correct zijn voor uw server.

4. Het certificaat maken

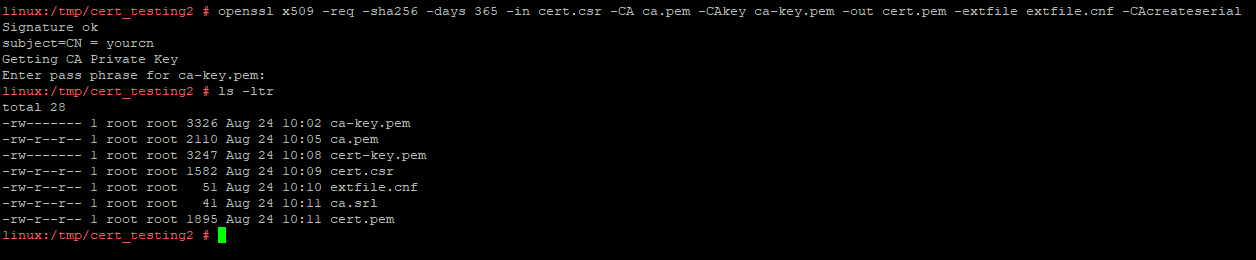

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

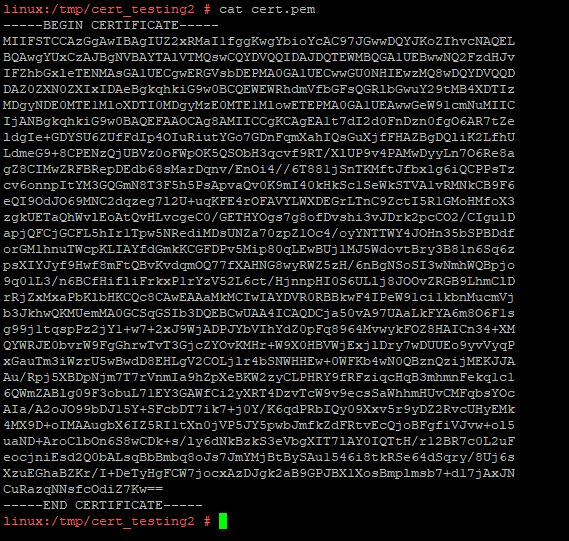

Als we nu naar cert.pem kijken, is het alleen het certificaat zonder tussen- of basiscertificaat:

#This is waar de meeste klanten eindigen en proberen te importeren, en we krijgen een ongeldige kettingfout in de SCG-VE-logboeken.

5. Creëer een volledige keten

Om een volledige keten te maken, moet u het basiscertificaat toevoegen (we hebben geen tussenliggend certificaat in het bovenstaande voorbeeld):

cat ca.pem >> cert.pem

#Note bovenstaande voorbeeld is ca.pem ons rootcertificaat en cert.pem is ons servercertificaat.

Nu hebben we een volledige keten voor cert.pem en die kunnen we zonder uitzondering toepassen op SCG-VE.

In een klantomgeving hebben ze waarschijnlijk een openbare CA en een tussenliggend certificaat, dus ze zullen normaal gesproken 3 alinea's hebben in het certificaat dat ze importeren in SCG-VE, wat zelfs nog meer kan zijn, afhankelijk van het aantal tussenproducten dat ze hebben.

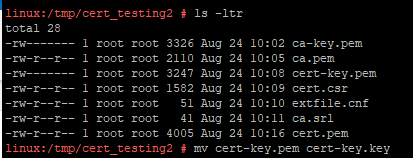

6. Wijzig de naam van het sleutelbestand om te voldoen aan SCG:

Ten slotte moeten we ook de naam van het bovenstaande bestand cert-key.pem wijzigen in cert-key.key omdat SCG geen ander achtervoegsel voor het sleutelbestand aanneemt.

U kunt de cert-key.key & cert.pem exporteren met WinSCP, zodat het op een plaats staat waar u het kunt slepen en neerzetten in de gebruikersinterface voor SCG-VE.

Er zijn andere certificaatformaten, en je kunt altijd converteren tussen verschillende formaten met openssl-commando's, gemakkelijk genoeg om op het openbare internet te onderzoeken hoe je dat moet doen. Het gemakkelijkst is om vast te houden aan het pem-formaat voor testdoeleinden.

Uit de gebruikershandleiding van de gateway - Secure Connect Gateway 5.x — Virtual Edition gebruikershandleiding

Certificaten beheren

About this task

Met een beveiligingscertificaat kunt u:

● Veilig toegang tot de gebruikersinterface van de gateway voor veilige verbindingen of voer taken uit in de gateway voor veilige verbindingen via poort 5700.

● Maak veilig verbinding met de backend met behulp van het RESTful-protocol via poort 9443.

U kunt certificaten uploaden in de indeling .pem, .p12 of .pfx. Als u een certificaat in de .pem-indeling uploadt, moet u ook

de sleutel in KEY-formaat als een apart bestand. Het .pem-bestand moet de certificaatketen hebben die het certificaat bevat, tussenliggend,

en rootcertificaatautoriteit. U kunt afzonderlijke certificaten uploaden voor poort 5700 en 9443 of een gemeenschappelijk certificaat voor beide

Ports.

Stappen

1. Ga naar Instellingen > , Omgevingsconfiguratie > , Gatewayconfiguratie > , Certificaatbeheer.

2. Selecteer het poortnummer waarvoor het certificaat van toepassing is en upload vervolgens het certificaat en sleutelbestand, indien van toepassing.

OPMERKING: Als u een certificaat in .pem-indeling uploadt, moet u de sleutel ook in KEY-indeling als apart bestand uploaden.

3. Als u het certificaat in .pem-indeling uploadt, voert u de wachtwoordzin in.

4. Klik op Toepassen.

5. Klik op Nu opnieuw opstarten om de gateway voor veilige verbindingen opnieuw te starten.

● U bent afgemeld bij de gebruikersinterface van de gateway voor veilige verbindingen.

● De beveiligingscertificaten worden toegepast op uw instantie.

● De certificaatnaam en informatie over de vervaldatum worden weergegeven in het gedeelte Certificaatbeheer.

Binnen SCG moet het certificaat worden ingesteld om poort 9443 of zowel 5700 als 9443 te gebruiken, aangezien de verzamelaar poort 9443 gebruikt.

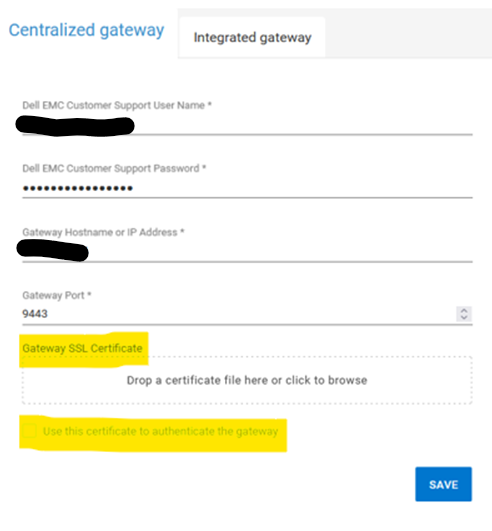

Hetzelfde certificaat dat voor uw gateway wordt gebruikt, moet worden geladen in de hieronder vermelde schermafbeelding van de configuratie van de verzamelaar nadat het is geconfigureerd voor het gebruik van poort 9443.

Onder APEX AIOps Observability plaatst u het bestand hier en vinkt u "Use this certificate to authenticate the gateway" aan en klikt u op SAVE.