APEX AIOps 可觀察性:由於載入憑證,因此無法將收集器設定為安全連線閘道 (SCG)。

Summary: 客戶無法將其 APEX AIOps 可觀察性收集器設定為安全連線閘道 (SCG),因為已在閘道上設定憑證,但尚未在 APEX AIOps 觀察性收集器的集中式閘道組態視窗中輸入。 本文將說明出了什麼問題以及如何更正。

Symptoms

收集器不會連線至閘道。

收集器診斷記錄 (tomcat 預設目錄 – Catalina 記錄) 顯示下列錯誤:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

和

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

客戶無法設定 APEX AIOps 可觀測性收集器,因為他們在閘道載入憑證,但未將其載入至收集器。 他們需要在收集器上載入相同的證書,以允許其連接到閘道。 證書必須匹配。

Resolution

若要允許 APEX AIOps Observability Collector 使用憑證連線至安全連線閘道 (SCG),其安全性團隊會在用戶端建立憑證,然後將相同的憑證載入閘道和收集器中,以允許連線。 證書必須匹配才能有效連接。

以下是網路團隊提供的建立憑證的步驟。

#Before 我們可以建立憑證,我們必須建立 產生 CA (認證機構)

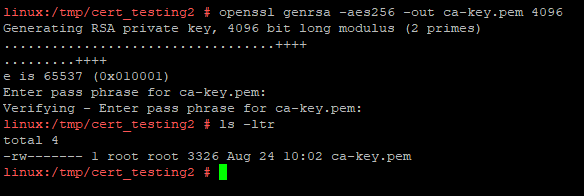

1.產生 RSA - 這是您通常不想與任何人共用的私鑰

openssl genrsa -AES256 -out ca-key.pem 4096

#note:我只是輸入了 Dell_123$ 作為我的密碼短語,因為它很容易記住,但無論您輸入什麼,您都必須記住它以進行下面的後續步驟

2.產生公有 CA 憑證 - 產生公鑰 (注意:此處新增的資訊僅供參考,例如國家/地區/ou/等)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The 您在上面輸入的信息對於測試目的並不重要,但對於真正的部署來說,這很重要。

#Note:要以人類可讀格式查看 ca.pem 檔,您可以使用以下命令 – 這是一個很長的輸出,所以我沒有發佈螢幕截圖

openssl x509 -in ca.pem -text

#Now 在上面建立了 CA,我們可以 產生憑證

1.建立 RSA 金鑰

openssl genrsa -out cert-key.pem 4096

2.建立憑證簽章要求 (CSR)

openssl req -new -sha256 -subj “/CN=yourcn” -key cert-key.pem -out cert.csr

3.建立具有所有替代名稱的延伸檔案

echo “subjectAltName=DNS:your-dns.record,IP:10.49.71.166” >> extfile.cnf

#Note:此處伺服器的IP應該是正確的。

4.建立憑證

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

現在,我們查看 cert.pem,發現只有憑證不含中繼或根憑證:

#This 是大多數客戶嘗試匯入的位置,而我們在 SCG-VE 記錄中收到無效的鏈結錯誤。

5.建立完整鏈結

要創建完整鏈,您需要附加根證書(上面示例中沒有中間證書):

Cat ca.pem >> cert.pem

#Note 上述範例中,ca.pem 是我們的根憑證,cert.pem 則是伺服器憑證。

現在我們有了 cert.pem 的完整鏈結,我們可以毫無例外地將其套用至 SCG-VE。

在客戶環境中,他們可能會涉及公有 CA 和中繼憑證,因此他們匯入 SCG-VE 的憑證中通常會有 3 段,甚至更多,取決於他們有多少個中間項。

6.重新命名金鑰檔案以滿足 SCG:

最後,我們還需要將上方的 cert-key.pem 檔案名稱變更為「cert-key.key」,因為 SCG 不會在金鑰檔案使用其他尾碼。

您可以使用 WinSCP 匯出 cert-key.key & cert.pem,以便拖放到 SCG-VE 的 UI 中。

還有其他證書格式,您可以隨時使用 openssl 命令在不同格式之間進行轉換,這很容易在公共互聯網上研究如何做到這一點。 最簡單的方法是堅持使用PEM格式進行測試。

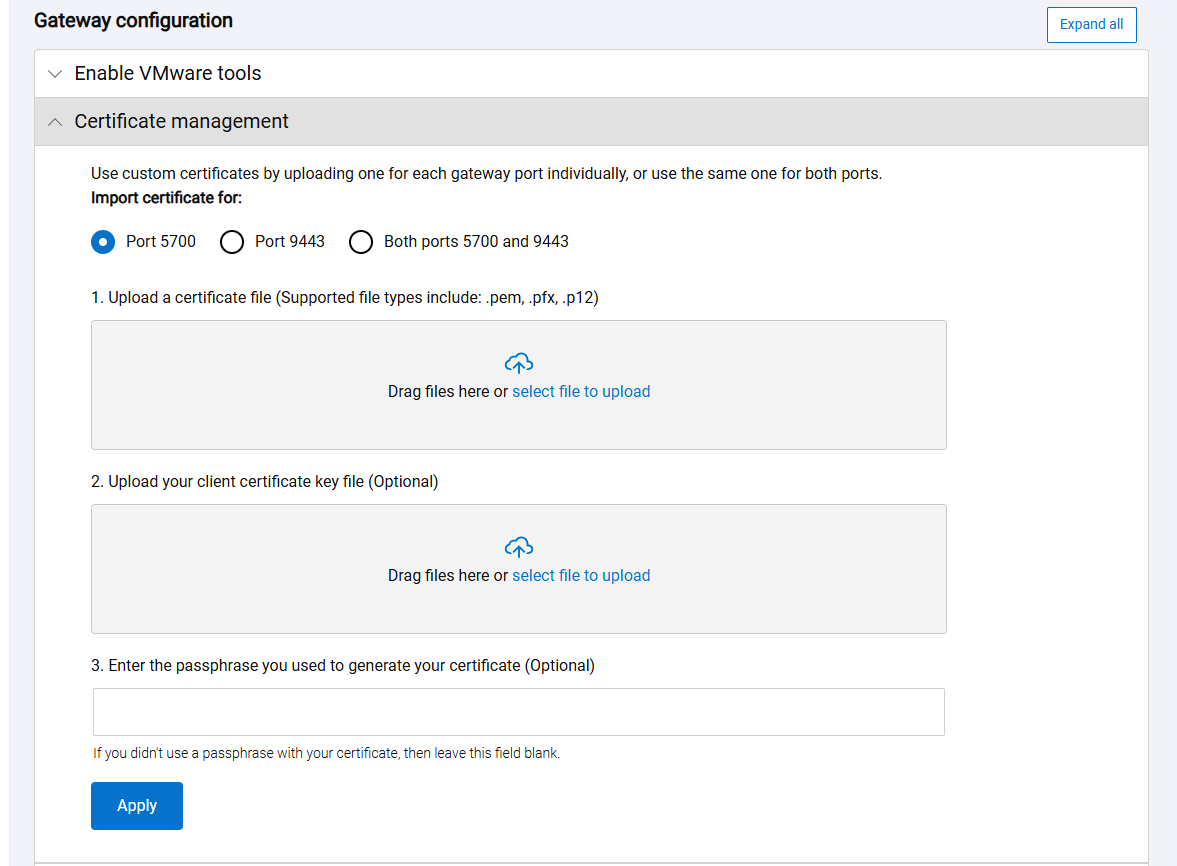

從閘道使用者指南 - 安全連線閘道 5.x — Virtual Edition 使用者指南

管理憑證

關於此工作

安全憑證允許您:

● 通過埠 5700 安全訪問安全連接閘道使用者介面或在安全連接閘道中執行任何任務。

● 使用 RESTful 協定通過埠 9443 安全連接到後端。

您可以上傳 .pem、.p12 或 .pfx 格式的憑證。如果上傳 .pem 格式的證書,則還必須上傳

金鑰格式為單獨的檔。.pem 檔案必須具有包含以下憑證的憑證鏈:中繼、

和根證書頒發機構。您可以為連接埠 5700 和 9443 上傳個別憑證,或為連接埠 5700 和 9443 上傳個別的通用憑證

埠。

步驟

1.前往設定 > 環境組態 > 閘道組態 > 憑證管理。

2.選取憑證適用的連接埠號碼,然後上傳憑證和金鑰檔案 (若適用)。

注意:如果上傳 .pem 格式的證書,則還必須將 KEY 格式的金鑰作為單獨的檔上傳。

3.如果您上傳的憑證格式為 .pem,請輸入密碼片語。

4.按一下套用。

5.按一下立即重新啟動以重新啟動安全連線閘道。

● 您已登出安全連線閘道使用者介面。

● 安全證書將應用於您的實例。

● 憑證名稱和到期資訊顯示在憑證管理區域。

在 SCG 中,憑證必須設定為使用連接埠 9443,或同時使用連接埠 5700 和 9443,因為收集器會使用連接埠 9443。

設定為使用連接埠 9443 後,這個用於閘道的相同憑證必須載入至下面所述的收集器組態螢幕擷取畫面中。

在 Dell APEX AIOps 可觀察性下,您可以將檔案拖放到此處,勾選「使用此憑證驗證閘道」,然後按一下儲存。