Спостережливість APEX AIOps: Не вдається налаштувати колектор на шлюз безпечного підключення (SCG) через завантаження сертифіката.

Summary: Клієнт не може налаштувати свій APEX AIOps Observability Collector на Secure Connect Gateway (SCG), оскільки сертифікат був встановлений на шлюзі, але не введений у вікні конфігурації централізованого шлюзу APEX AIOps Observability Collector. У цій статті ми розповімо, що пішло не так і як це виправити. ...

Symptoms

Колектор не підключається до шлюзу.

Діагностичні журнали колектора (каталог tomcat-Default – журнал Catalina) показують такі помилки:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

І

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

Клієнт не може налаштувати APEX AIOps Observability Collector, оскільки він завантажив сертифікат на шлюз, але не завантажив його на колектор. Їм потрібно буде завантажити той самий сертифікат на колектор, щоб дозволити йому підключитися до шлюзу. Сертифікати повинні збігатися.

Resolution

Щоб дозволити APEX AIOps Observability Collector підключатися до Secure Connect Gateway (SCG) за допомогою сертифіката, сертифікат створюється на стороні клієнта їхньою командою безпеки, а потім він завантажується в шлюз і в колектор, щоб дозволити з'єднання. Сертифікати мають збігатися, щоб з'єднання було дійсним.

Ось кроки, надані командою нетворкінгу для створення сертифіката.

#Before ми можемо створити сертифікат, нам потрібно створити генерацію ЦС (Certificate Authority)

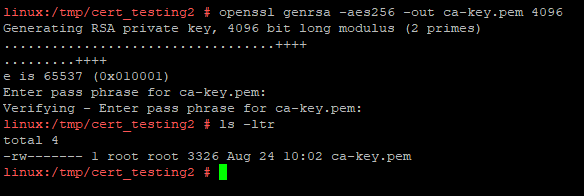

1. Згенерувати RSA - це приватний ключ, яким ви зазвичай не хотіли б ділитися ні з ким

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Я просто ввів Dell_123$ як парольну фразу, оскільки вона легко запам'ятовується, але що б ви не ввели, ви повинні запам'ятати це для наступних кроків нижче

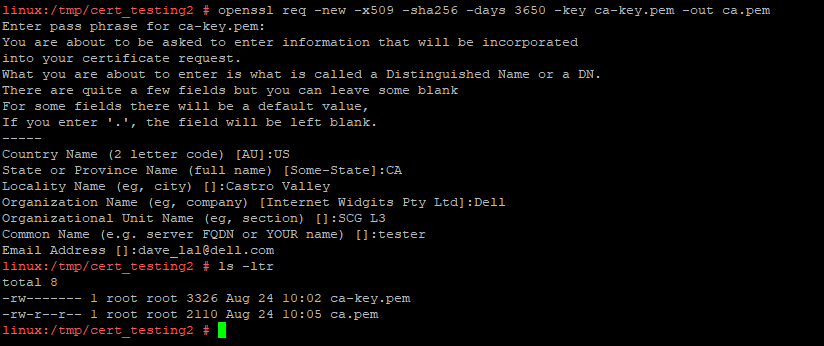

2. Generate a public CA Cert - генерація відкритого ключа (примітка: інформація, додана тут, є лише інформаційною, наприклад, country/ou/etc)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The інформація, яку ви вводите вище, насправді не важлива для тестування, для реального розгортання це має значення.

#Note: щоб переглянути файл ca.pem у зручному для читання форматі, ви можете використовувати наступну команду – це довгий висновок, тому я не став викладати скріншот

openssl x509 -in ca.pem -текст

#Now у нас є ЦС, створений вище, ми можемо згенерувати сертифікат

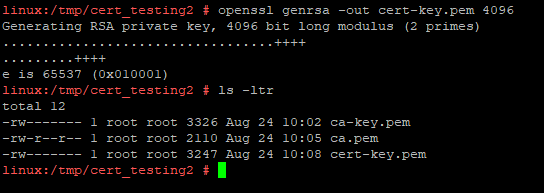

1. Створення ключа RSA

openssl genrsa -out cert-key.pem 4096

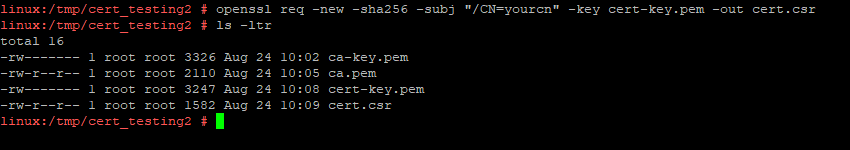

2. Створення запиту на підписання сертифіката (CSR)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

3. Створіть файл extfile з усіма альтернативними назвами

echo "subjectAltName=DNS:your-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: IP тут має бути правильним для вашого сервера.

4. Створити сертифікат

openssl x509 -req -sha256 -днів 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

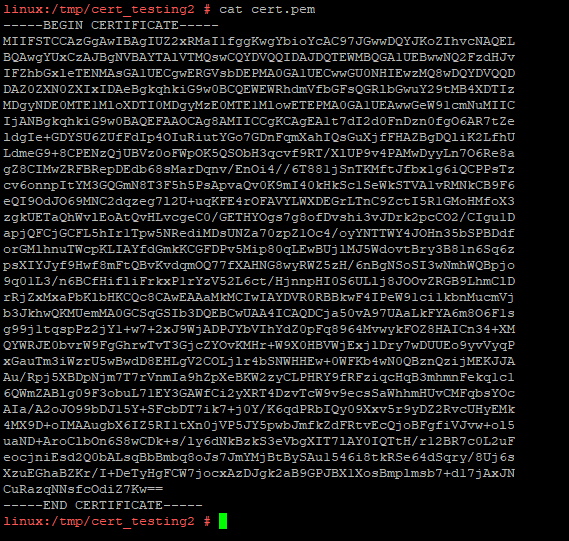

Тепер, якщо ми подивимося на cert.pem, то це лише сертифікат без проміжного або кореневого сертифіката:

#This це місце, де більшість клієнтів закінчують і намагаються імпортувати, і ми отримуємо недійсну помилку ланцюга в журналах SCG-VE.

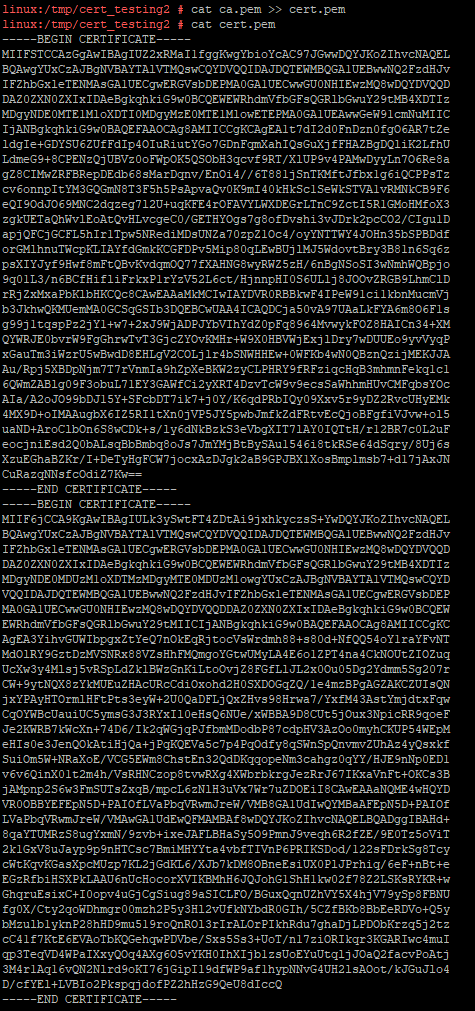

5. Створення повного ланцюжка

Щоб створити повний ланцюжок, вам потрібно додати кореневий сертифікат (у нас немає проміжного сертифіката в прикладі вище):

cat ca.pem >> cert.pem

#Note у наведеному вище прикладі ca.pem – це наш кореневий сертифікат, а cert.pem – наш сертифікат сервера.

Тепер у нас є повний ланцюжок для cert.pem, і ми можемо застосувати його до SCG-VE без будь-яких винятків.

У клієнтському середовищі вони, швидше за все, матимуть публічний сертифікат CA та проміжний сертифікат, тому вони зазвичай матимуть 3 абзаци в сертифікаті, який вони імпортують у SCG-VE, може бути навіть більше, залежно від того, скільки проміжних продуктів вони мають.

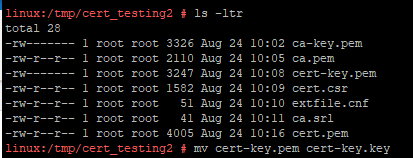

6. Перейменуйте файл ключа, щоб задовольнити SCG:

Нарешті, нам також потрібно змінити ім'я файлу cert-key.pem вище на cert-key.key, оскільки SCG не прийматиме інший суфікс для файлу ключа.

Ви можете експортувати cert-key.key & cert.pem за допомогою WinSCP, щоб він знаходився в місці, де ви можете перетягнути його в інтерфейс користувача для SCG-VE.

Існують інші формати сертифікатів, і ви завжди можете конвертувати між різними форматами за допомогою команд openssl, досить легко знайти в загальнодоступному Інтернеті, як це зробити. Найпростіше – дотримуватися формату pem для цілей тестування.

З посібника користувача шлюзу - Secure Connect Gateway 5.x — Посібник користувача віртуального видання

Керування сертифікатами

Про це завдання

Сертифікат безпеки дозволяє:

● Безпечний доступ до інтерфейсу користувача шлюзу безпечного підключення або виконання будь-яких завдань у шлюзі безпечного підключення через порт 5700.

● Надійно підключайтеся до серверної частини за допомогою протоколу RESTful через порт 9443.

Ви можете завантажувати сертифікати у форматах .pem, .p12 або .pfx. Якщо ви завантажуєте сертифікат у форматі .pem, ви також повинні завантажити його

ключ у форматі KEY у вигляді окремого файлу. Файл .pem повинен мати ланцюжок сертифікатів, який включає сертифікат, проміжний,

та кореневого центру сертифікації. Ви можете завантажити окремі сертифікати для портів 5700 і 9443 або загальний сертифікат для обох портів

Порти.

Кроки

1. Перейдіть до розділу Налаштування > Конфігурація середовища Конфігурація >> шлюзу Керування сертифікатами.

2. Виберіть номер порту, для якого застосовується сертифікат, а потім завантажте файл сертифіката та ключа, якщо це застосовується.

ПРИМІТКА. Якщо ви завантажуєте сертифікат у форматі .pem, ви також повинні завантажити ключ у форматі KEY окремим файлом.

3. Якщо ви завантажуєте сертифікат у форматі .pem, введіть парольну фразу.

4. Натисніть Застосувати.

5. Натисніть Перезавантажити зараз, щоб перезапустити шлюз безпечного підключення.

● Ви вийшли з інтерфейсу користувача шлюзу безпечного підключення.

● Сертифікати безпеки застосовуються до вашого екземпляра.

● Назва сертифіката та інформація про термін його дії відображаються в розділі Управління сертифікатами.

У межах SCG сертифікат повинен бути налаштований на використання порту 9443 або обох 5700 і 9443, оскільки колектор використовує порт 9443.

Цей самий сертифікат, який використовується для вашого шлюзу, повинен бути завантажений на скріншоті конфігурації колектора, зазначеному нижче, після налаштування на використання порту 9443.

У розділі APEX AIOps Observability ви повинні перекинути файл сюди та поставити галочку "Використовувати цей сертифікат для автентифікації шлюзу", а потім натиснути "ЗБЕРЕГТИ".