NetWorker: Det går inte att hämta data från vCenter: SSL_ERROR_SYSCALL Fel som observerats av underliggande SSL/TLS BIO

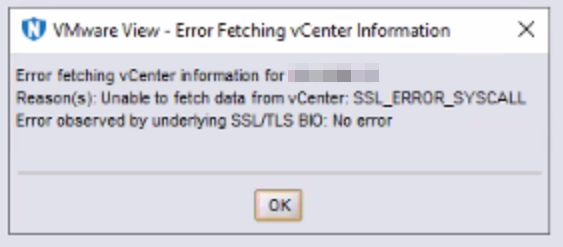

Summary: NetWorker-serverns VMware-inventeringsprocess rapporterar "Det går inte att hämta data från vCenter: SSL_ERROR_SYSCALL fel observerat av underliggande SSL? TLS-BIO: Inga fel."

Symptoms

- Följande felmeddelande returneras i NetWorker Management Console (NMC) när du utför en VMware View-uppdatering:

- NetWorker-server- och vCenter Server-versionerna uppfyller kompatibilitetskraven. Se NetWorker-kompatibilitetsmatrisen som är tillgänglig på: https://elabnavigator.dell.com/eln/modernHomeAutomatedTiles?page=NetWorker

- NetWorker-servern kan matcha vCenter-IP-adressen, det fullständigt kvalificerade domännamnet (FQDN) och kortnamnet på rätt sätt.

nslookup ADDRESS

- NetWorker-servern kan nå port 443 på vCenter-servern:

Linux:

curl -v vCenter_Address:443

Test-NetConnection -ComputerName vCenter_Address -port 443

Cause

Nätverksproblem: Felet kan bero på ett nätverksproblem där anslutningen återställs av peer-datorn. Detta kan inträffa om det finns en mellanliggande enhet (t.ex. en brandvägg eller router) som stör anslutningen.

Det SSL_ERROR_SYSCALL felet inträffar när TCP-handskakningen har slutförts, men ett TCP-återställningspaket (RST) tas emot, vilket avslutar anslutningen under SSL-fasen.

Resolution

Nätverks- eller brandväggsadministratören måste kontrollera om brandväggsregler blockerar eller avbryter SSL-anslutningar mellan NetWorker-servern och vCenter-servern på port 443. Om det finns några regler på plats, inaktivera dem tillfälligt för att se om problemet är löst i NetWorker. Om inaktivering av reglerna tillåter VMware View att uppdateras och säkerhetskopieringen slutförs, justerar du brandväggs- eller routningsregler för att upprätthålla anslutningar mellan NetWorker-servern och vCenter.

Verktyg för paketinsamling

Nätverksadministratören kan också använda paketinsamlingsverktyg (tcpdump, Wireshark) från NetWorker-servern och vCenter. När problemet återskapas granskar du paketinsamlingarna för att se om vCenter-servern stänger inventeringssessionen.

tcpdump Exempel på kommandon:

nohup tcpdump -i any -s 0 -C 500 -w /tmp/`hostname`_`date -I`.pcap &

nohupanger att kommandot körs i bakgrunden tills process-ID (PID) avslutas medkillbefallning.-ispecificerar gränssnitt, kan du användaanyeller ange ett nätverksgränssnittsnamn, till exempel eth0.-s0 anger en fästlängd på 65535 (hela bildrutan fångas).-C 500anger en filstorlek på 500 000 000 byte.-wanger platsen för utdatafilen. Utdatafilen som visas genereras automatiskt med systemets värdnamn och ÅÅÅÅ-MM-DD som den kördes i. En .pcap-fil kan analyseras i Wireshark.

Exempel på Wireshark tshark-kommando:

2. Öppna ett administratörskommando/PowerShell-kommandotolk.

3. Använd kommandot change directory (cd) för att gå till Wireshark-installationssökvägen (till exempel: C:\Program Files\Wireshark)

cd "C:\Program Files\Wireshark"4. Hämta nätverksgränssnittets enhets-ID:n genom att köra:

.\tshark.exe -D5. Kör tshark med följande syntax:

.\tshark.exe -i{Interface Number} -a files:{number of files} -b duration:{file duration in seconds} -f "dst host DST_IP_ADDRESS and src host SRC_IP_ADDRESS" -w tshark_capture.pcapng

DST_IP_ADDRESS: Ersätt detta med vCenter-serverns DNS-matchbara IP-adress. Detta bör vara den DNS-matchbara IP-adressen för det vCenter-värdnamn som används för att lägga till vCenter-servern i NetWorker.

SRC_IP_ADDRESS: Ersätt detta med NetWorker-serverns DNS-matchbara IP-adress.

Exempel:

Hänvisning till https://www.wireshark.org/docs/man-pages/tshark.html

Procedur:

Vilken paketinsamlingsmetod som används beror på vilka operativsystem som är inblandade. För Windows NetWorker-servrar använder du Wireshark eller tshark enligt beskrivningen ovan. För Linux NetWorker-servrar och vCenter-serverenheten använder du tcpdump enligt anvisningarna ovan.

- Starta en paketinsamling på både NetWorker-servern och vCenter-servern. Detta måste registrera kommunikationsförsöket mellan NetWorker-servern och vCenter-servern.

- Från NetWorker Management Console (NMC) utför du en VMware View-uppdatering.

- Gå till Protection-VMware> View

- Högerklicka på vCenter-servern.

- Klicka på Uppdatera.

- När felet SSL_ERROR_SYSCALL visas. Anteckna tiden på NetWorker-servern och vCenter-servern.

- Stoppa paketinsamlingarna.

- Granska paketinsamlingarna för att se om det finns några TCP-återställningspaket (RST) mellan NetWorker-servern och vCenter-servern.

Anteckna:

- Den DNS-matchbara IP-adressen för NetWorker-servern och vCenter-servern.

- Tidszonerna för både NetWorker-servern och vCenter-servern (om de skiljer sig åt).

- Tidsstämpeln på NetWorker-servern när SSL_ERROR_SYSCALL visades i NMC.

- Den renderade /nsr/logs/daemon.raw på NetWorker-servern loggar ett nsrvim-fel när det här felet visas. daemon.raw måste återges lokalt på NetWorker-servern för att tidsstämplarna ska kunna återges i serverns tidszon.

NetWorker: Så här använder du nsr_render_log för att återge .raw loggfiler

- Den renderade /nsr/logs/daemon.raw på NetWorker-servern loggar ett nsrvim-fel när det här felet visas. daemon.raw måste återges lokalt på NetWorker-servern för att tidsstämplarna ska kunna återges i serverns tidszon.

Additional Information

NVP vProxy: Felsöka nätverksanslutning för säkerhetskopiering och återställning

NVP vProxy: VMware-vyn uppdateras inte och alla VM-säkerhetskopieringar misslyckas