Kirjautumisyritys ESXi-palvelimelle aiheuttaa virheen "Tuettuja todennusmenetelmiä ei ole käytettävissä (palvelin lähetetty: publickey)"

Summary: Tämä artikkeli sisältää yksityiskohtaisen oppaan SSH-ongelmien vianmäärityksestä ESXi:n näkökulmasta. Tässä käsitellyt käsitteet ja ratkaisut ovat kuitenkin sovellettavissa myös muihin Linux-pohjaisiin käyttöjärjestelmiin, mikä tekee näistä tiedoista arvokkaita laajemmassa valikoimassa ympäristöjä. ...

Symptoms

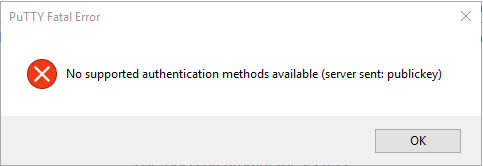

SSH-kirjautumisyritys ESXi-palvelimelle johtaa virheeseen "Tuettuja todennusmenetelmiä ei ole käytettävissä (palvelin lähetetty: publickey)" seuraavasti:

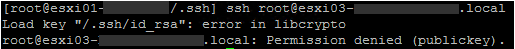

Kun yrität kirjautua sisään toisesta ESXi-palvelimesta, näyttöön tulee seuraava virhe:

Cause

Palvelin hylkää SSH-istunnon, koska sshd_config tiedoston challengeresponseauthentication-parametrin arvoksi on määritetty no eikä palvelimia ole määritetty oikein epäsymmetristä todennusta (RSA:n julkisen ja yksityisen avaimen todennusta) varten.

Tämän seurauksena yritys muodostaa yhteys palvelimeen Puttyn avulla johtaa virheeseen "Tuettuja todennusmenetelmiä ei ole käytettävissä (palvelin lähetetty: publickey).

Samanlainen toiminta havaitaan, kun käyttäjä yrittää muodostaa SSH-yhteyden toisesta ESXi-isännästä. Tässä tapauksessa käyttäjä saa virheen "Lataa avain '/.ssh/id_rsa': virhe libcryptossa", mutta häntä ei haasteta syöttämään salasanaa ja yhteys epäonnistuu.

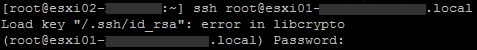

Jos palvelimia ei ole määritetty oikein epäsymmetristä todennusta varten, mutta 'ChallengeResponseAuthentication' -parametrin arvoksi on asetettu 'yes', käyttäjä saa virheilmoituksen, mutta häntä kehotetaan sitten antamaan salasanansa. Kun salasana on annettu oikein, yhteys on muodostettu onnistuneesti.

Resolution

Muodosta yhteys kohdepalvelinkonsoliin DCUI:n avulla ja muokkaa challengeresponseauthentication arvoksi yes /etc/ssh/sshd_config-määritystiedostossa.

ChallengeResponseTodennus

ChallengeResponseAuthentication -asetus määrittää, sallitaanko haaste-vastaustodennus SSH-yhteyksille. Kun tämä asetus on käytössä, SSH-palvelin edellyttää, että asiakkaat vastaavat haasteeseen ennen todennuksen sallimista. Se on oletusarvoisesti käytössä joissakin SSH-palvelintoteutuksissa, mutta se voidaan poistaa käytöstä turvallisuussyistä joissakin järjestelmissä, kuten Red Hatissa, kuten Red Hat -artikkelissa 336773

ChallengeResponseAuthentication on vanhentunut alias KbdInteractiveAuthenticationille. Viite: OpenSSH: Julkaisutiedot

Additional Information

Lisätietoja:

-

Challengeresponse-todennuksen ja salasanatodennuksen yhdistelmä tuottaa hieman erilaisen kehotteen:

ChallengeResponseAuthentication-asetuksena on Ei ja PasswordAuthentication-asetuksena on Kyllä:

ChallengeResponseAuthentication-asetuksena on Ei ja salasanatodennuksen arvoksi on määritetty Kyllä TAI molempien arvoksi on määritetty Kyllä:

Lisää vianmääritysohjeita:

-

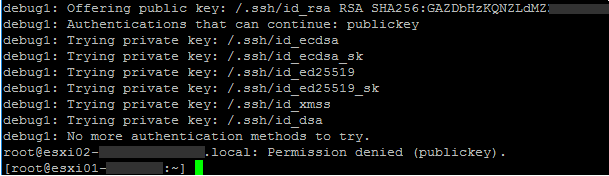

Käytä asiakaspuolella ssh-komennon -v-vaihtoehtoa ssh-edistymistä koskevien virheenkorjausviestien tulostamiseen. Useat -v-vaihtoehdot lisäävät monisanaisuutta (enimmäismäärä on 3):

…

-

Nosta kohdepalvelimen LogLevel-asetuksen

monisanaisuustasoa, jotta saat lisätietoja epäonnistuneesta SSH-istuntoyrityksestä:

Log-taso

Antaa monisanaisuustason, jota käytetään kirjattaessa viestejä sshd(8)-levyltä. Mahdolliset arvot: HILJAINEN, KOHTALOKAS, VIRHE, INFO, MONISANAISUUS, VIRHEENKORJAUS, DEBUG1, DEBUG2 ja DEBUG3 Oletus on INFO. DEBUG ja DEBUG1 ovat samanarvoisia. DEBUG2 ja DEBUG3 määrittävät kumpikin korkeammat virheenkorjaustulosteet. Kirjautuminen DEBUG-tasolla loukkaa käyttäjien yksityisyyttä, eikä sitä suositella.

- Katso lisätietoja virheestä kohdepalvelimen /var/run/log/auth.log-tiedostosta.