Czym jest dostęp prywatny Netskope

概要: Dostęp prywatny Netskope stanowi część chmury bezpieczeństwa Netskope i umożliwia bezpieczny dostęp typu „zero zaufania” do prywatnych aplikacji przedsiębiorstwa w hybrydowych środowiskach IT. ...

手順

Ten przewodnik zawiera krótki opis funkcji i możliwości oprogramowania Netskope Private Access.

Dotyczy produktów:

- Netskope

Dotyczy wersji:

- Wydanie 70+

Dostęp prywatny Netskope to nowoczesna usługa dostępu zdalnego, która:

- Umożliwia korzystanie z aplikacji w wielu sieciach, zarówno w chmurze publicznej (takiej jak Amazon Web Services, Azure, Google Cloud Platform), jak i w centrum przetwarzania danych

- Zapewnia dostęp na poziomie aplikacji typu "zero trust" zamiast dostępu do sieci z ruchem bocznym

- Jest dostarczana jako usługa w chmurze o zasięgu globalnym, która można skalować

Dostęp prywatny Netskope zapewnia te korzyści za pomocą funkcji nazywanej publikowaniem usług. Publikowanie usług sprawia, że aplikacje firmowe są dostępne na platformie chmury Netskope i za jej pośrednictwem, a nie na krawędzi sieci firmowej.

Platforma chmury Netskope staje się lokalizacją internetową, za pośrednictwem której można uzyskać dostęp do aplikacji firmowych. W pewnym sensie powoduje to eksternalizację elementów dostępowych strefy ograniczonego zaufania (DMZ). Taka eksternalizacja dostępu zdalnego ma kilka zalet w porównaniu z tradycyjnymi wirtualnymi sieciami prywatnymi (VPN) oraz metodami zdalnego dostępu opartymi na serwerze proxy. Ogólna architektura i model dostarczania jako usługi publikowania usług są spójne z trendami w zakresie IT. Obejmują one infrastrukturę jako usługę, hybrydowe środowisko IT oraz zdecentralizowane dostarczanie aplikacji firmowych z centrum przetwarzania danych, chmury publicznej i oprogramowania jako usługi (SaaS).

Dostęp prywatny Netskope rozszerza platformę Netskope na bezpieczny dostęp do usług SaaS i sieci. Obejmuje to bezpieczny dostęp do prywatnych aplikacji, które znajdują się za zaporą organizacji w centrum danych i w chmurze publicznej.

Poniżej zamieszczono najczęściej zadawane pytania na temat dostępu prywatnego Netskope:

Jakie są wymagania dotyczące wdrażania wydawcy w środowisku VMware?

System dostępu prywatnego Netskope różni się w zależności od środowiska wdrożenia. Aby uzyskać więcej informacji, zapoznaj się z tematem Wymagania systemowe wydawcy dostępu prywatnego Netskope.

Jakie porty są wymagane do poprawnego działania dostępu prywatnego Netskope?

| Komponent | URL | Port | Uwagi |

|---|---|---|---|

| Klient | gateway.npa.goskope.comPrzed lutym 2020 r.: gateway.newedge.io |

TCP 443 (HTTPS) | None |

| Publisher | stitcher.npa.goskope.comPrzed lutym 2020 r.: stitcher.newedge.io |

TCP 443 (HTTPS) UDP 53 (DNS) |

Ruch wychodzący DNS nie jest wymagany, jeśli dostępny jest wewnętrzny serwer DNS w sieci lokalnej. |

| Klient i wydawca | ns<TENANTID>.<MP-NAME>.npa.goskope.comPrzed lutym 2020 r.: ns-[TENANTID].newedge.io |

TCP 443 (HTTPS) | Jest to wymagane tylko jeden raz, podczas rejestracji. Przykładowy adres URL: ns-1234.us-sv5.npa.goskope.com<<MP-NAME> Zmiennych:

|

<TENANTID>= identyfikator dzierżawcy unikalny dla danego środowiska<MP-NAME>= lokalizacja płaszczyzny zarządzania Netskope- Aby uzyskać pomoc w identyfikacji

<TENANTID>lub<MP-NAME>, zob.: Uzyskiwanie wsparcia dla oprogramowania Netskope. - Porty domyślne mogą różnić się od portów w danym środowisku.

Nie mam pewności, jakich portów TCP i UDP moja aplikacja potrzebuje do działania. Co mogę zrobić?

Aby umożliwić użytkownikom połączenie z aplikacjami i usługami, administrator dostępu prywatnego Netskope musi skonfigurować zasady aplikacji prywatnych w kilku miejscach interfejsu Netskope. Poniżej przedstawiono opcje konfiguracyjne i szczegóły dotyczące znanych typów aplikacji i usług.

| Aplikacja | Protokół i port | Czynniki |

|---|---|---|

| Ruch internetowy | TCP: 80, 443 (niestandardowe porty: 8080, itd.) UDP: 80, 443 |

Google Chrome używa protokołu QUIC (HTTP/S przez UDP) w przypadku niektórych aplikacji internetowych. Duplikowanie portów przeglądania sieci dla TCP i UDP może zapewnić poprawę wydajności. |

| SSH | TCP: 22 | Nie dotyczy |

| Pulpit zdalny (RDP) | TCP: 3389 UDP: 3389 |

Niektóre aplikacje klienckie protokołu RDP (Remote Desktop Protocol) Windows (np. nowsze wersje systemu Windows 10) preferują korzystanie z portu UDP:3389 w celu zapewnienia łączności z pulpitem zdalnym. |

| Windows SQL Server | TCP: 1433, 1434 UDP: 1434 |

Domyślnym portem oprogramowania Windows SQL Server jest 1433, chociaż można to dostosować w środowisku użytkownika. Aby uzyskać więcej informacji, zapoznaj się z tematem Konfigurowanie Zapory systemu Windows w celu zezwolenia na dostęp do programu SQL Server. programu SQL Server. |

| MySQL | TCP: 3300-3306, 33060 TCP: 33062 (dla połączeń specyficznych dla administratora) |

W przypadku ogólnych przypadków użycia połączeń MySQL wymagany jest tylko port 3306, ale niektórzy użytkownicy mogą korzystać z dodatkowych portów funkcji MySQL. Firma Netskope zaleca korzystanie z zakresu portów dla aplikacji prywatnych baz danych MySQL. MySQL blokuje połączenia od wydawcy dostępu prywatnego Netskope, ponieważ wykryje test dostępności jako możliwy atak. Użycie zakresu w konfiguracji portu powoduje, że wydawca dostępu prywatnego Netskope przeprowadza kontrolę osiągalności tylko na pierwszym porcie w zakresie. Uniemożliwia to MySQL oglądanie tego ruchu i uniknięcie blokady portów. Aby uzyskać więcej informacji, zapoznaj się z tabelami referencyjnymi portów  MySQL. MySQL. |

Czy dostęp prywatny Netskope może uzyskać dostęp do protokołów tunelowych i portów poza typowymi portami podanymi powyżej?

Tak. Dostęp prywatny Netskope może zapewnić dostęp tunelowy do aplikacji spoza tej listy. Dostęp prywatny Netskope obsługuje zarówno protokół TCP, jak i UDP i wszystkie powiązane porty, z jednym, ważnym wyjątkiem: Netskope nie tuneluje większości ruchu DNS, ale nie obsługujemy wyszukiwań usługi DNS tunelowania (SRV) przez port 53. Jest to konieczne w przypadku wykrywania usług, używanego w różnych scenariuszach dotyczących usługi Active Directory systemu Windows, w tym LDAP, Kerberos i innych.

Jakich usług i interwałów sondowania wydawca używa do sprawdzania, czy prywatna aplikacja lub usługa jest dostępna?

Odstęp między odpytywaniem wynosi około jednej minuty.

Wydawca dostępu prywatnego Netskope próbuje połączyć się ze skonfigurowanym portem w aplikacji prywatnej, aby sprawdzić, czy aplikacja prywatna jest osiągalna.

Ważne kwestie, które należy wziąć pod uwagę:

- Wydawca działa najlepiej w przypadku zdefiniowania aplikacji prywatnych według nazwy hosta (np. jira.globex.io) i portu (np. 8080).

- Kiedy aplikacja jest określona z wieloma portami lub zakresem portów, wydawca używa pierwszego portu z listy lub zakresu, aby sprawdzić dostępność.

- Wydawca nie może sprawdzić dostępności aplikacji prywatnych, które są zdefiniowane przy użyciu symbolu wieloznacznego (*.globex.io) lub bloku CIDR (10.0.1.0/24). Nie sprawdza również dostępności aplikacji ze zdefiniowanymi zakresami portów (3305-3306).

Co się stanie, jeśli token rejestracji wydawcy zostanie uszkodzony podczas wstępnego wdrożenia? Czy mogę zresetować go lokalnie u wydawcy?

Jeśli rejestracja nie powiedzie się (na przykład z powodu pominięcia cyfry podczas wprowadzania kodu rejestracji), połącz się z wydawcą przez SSH i podaj nowy token rejestracji.

Jeśli rejestracja powiodła się, ale użytkownik zdecydował się na rejestrację wydawcy przy użyciu innego tokenu, nie jest to obsługiwane i zalecane. W tym scenariuszu zainstaluj ponownie wydawcę.

Czy dostęp prywatny Netskope może tunelować ICMP?

Nie, dostęp prywatny Netskope nie tuneluje ICMP, jedynie TCP i UDP. Nie można uruchomić polecenia ping ani traceroute przez dostęp prywatny Netskope w celu przetestowania połączeń sieciowych.

Czy dostęp prywatny Netskope obsługuje tunelowanie połączeń z aplikacji prywatnej do klienta?

Nie, dostęp prywatny Netskope nie obsługuje protokołów nawiązujących połączenia z aplikacji prywatnej do klienta. Nie jest obsługiwany na przykład tryb aktywny FTP.

Czy połączenia z wydawcami mogą być przesyłane przez proxy lub kończone przez TLS?

Nie. Wydawca wykonuje przypinanie SSL dla procesu rejestracji oraz uwierzytelniania certyfikatu po stronie serwera dla określonego certyfikatu.

W takim przypadku, jeśli istnieje jakikolwiek serwer proxy, który przerywa połączenie TLS, miejsce docelowe musi być dodane do listy dozwolonych lub pominięte (*.newedge.io).

W przypadku umieszczania aplikacji prywatnych na liście dostępu, jaki adres IP jest wyświetlany na poziomie aplikacji prywatnej z poziomu dostępu prywatnego Netskope? Czy jest to zakres?

Host aplikacji prywatnej widzi połączenie jako pochodzące z adresu IP łączącego się z nim wydawcy. Nie występuje zakres. W zależności od liczby wydawców używanych do nawiązania połączenia z hostem aplikacji prywatnej, należy umieścić każdy z tych adresów IP na liście dostępu.

Jak nawiązać połączenie SSH z wydawcą usług Amazon Web Services?

W przypadku wdrożenia w usługach Amazon Web Services przypisz obraz Amazon Machine Image (AMI) do KeyPair.pem które już masz (lub wygeneruj nowy KeyPair.pem) podczas aprowizacji wydawcy.

W kliencie SSH wpisz ssh -i [KEYPAIR.PEM] centos@[PUBLISHER] i naciśnij klawisz Enter.

[KEYPAIR.PEM]= Ścieżka do TwojegoKeyPair.pemfile[PUBLISHER]= Zewnętrzny adres IP wydawcy- Domyślna nazwa użytkownika wydawcy to:

centos

- Domyślna nazwa użytkownika AMI Amazon Web Service AMI to:

ec2-user

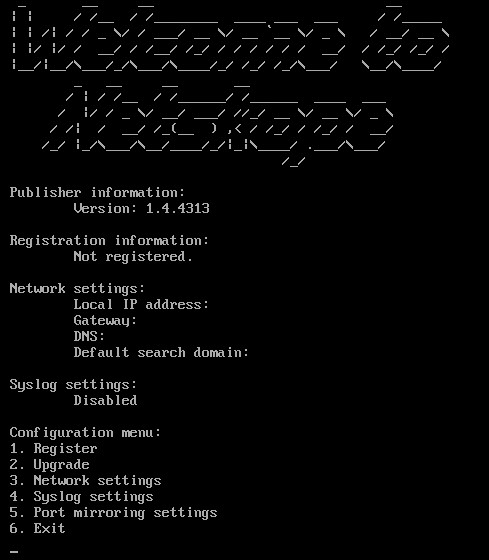

Po pomyślnym użyciu protokołu SSH do nawiązania połączenia z wydawcą zostanie wyświetlone menu interaktywnego interfejsu wiersza poleceń (CLI). Można wybrać opcję 3, aby przejść do normalnego interfejsu wiersza polecenia systemu UNIX w celu wykonania dalszych czynności rozwiązywania problemów. Aby uzyskać więcej informacji, zapoznaj się z artykułem Jaka jest dobra metoda rozwiązywania problemów z ułatwieniami dostępu w prywatnej aplikacji/usłudze za wydawcą?

Jak nawiązać połączenie SSH z wydawcą VMware?

- Prawym przyciskiem myszy kliknij menu Start systemu Windows, a następnie kliknij pozycję Uruchom.

- W interfejsie użytkownika Uruchom wpisz

cmdi naciśnij OK.

- W wierszu polecenia wpisz

ssh centos@<PUBLISHER>i naciśnij klawisz Enter.Uwaga:<PUBLISHER>= Zewnętrzny adres IP wydawcy- Domyślne poświadczenia wydawcy to:

- Username (Nazwa użytkownika):

centos - Hasło:

centos

- Username (Nazwa użytkownika):

- Hasło należy zmienić po pierwszym logowaniu.

Czy wydawcy obsługują połączenia aktywne/aktywne w przypadku wielu wydawców, którzy mają dostęp do tej samej aplikacji prywatnej?

Wydawcy pracują w trybie aktywnym/pasywnym. Cały ruch przechodzi do pierwszego wydawcy, jeśli jest on dostępny (połączony). Jeśli przestanie działać, przełącza się na wydawcę dodatkowego.

Jaka jest dobra metoda rozwiązywania problemów z dostępnością aplikacji prywatnej lub usługi za pomocą wydawcy?

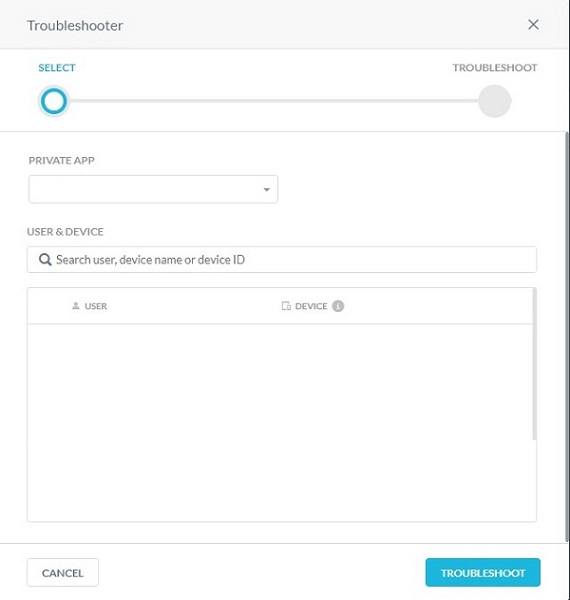

- Pierwszą najlepszą opcją jest użycie narzędzia do rozwiązywania problemów. Kliknij opcję Rozwiązywanie problemów na stronie Prywatne aplikacje .

- Wybierz odpowiednią aplikację prywatną i urządzenie, do którego chcesz uzyskać dostęp, a następnie kliknij przycisk Rozwiąż problem.

- Narzędzie do rozwiązywania problemów generuje listę wykonanych testów, problemów, które mogą wpłynąć na konfigurację i rozwiązań.

Aby skontaktować się z pomocą techniczną, przejdź do sekcji Numery telefonów międzynarodowej pomocy technicznej Dell Data Security.

Przejdź do TechDirect, aby wygenerować zgłoszenie online do pomocy technicznej.

Aby uzyskać dodatkowe informacje i zasoby, dołącz do Forum społeczności Dell Security.