NetWorker:ADユーザーがLDAPS経由でサインインできない「json文字列からのサーバー応答を解析できませんでした」

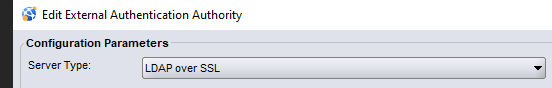

概要: [LDAP over SSL]オプションを使用する場合、NetWorker Management Console (NMC)外部認証機関構成ウィザードを使用して、Microsoft Active Directory (AD)認証がNetWorkerに追加されました。構成は正常に追加されましたが、ADユーザー認証がHTTP-ERROR 500で失敗します。

この記事は次に適用されます:

この記事は次には適用されません:

この記事は、特定の製品に関連付けられていません。

すべての製品パージョンがこの記事に記載されているわけではありません。

現象

- ユーザーがNetWorker Management Console (NMC)にアクセスしている、または

nsrloginコマンド ラインで実行され、次のエラーが表示されます。

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running. [POST failed with HTTP-ERROR: 500 Server Message: Could not parse server-response from json string]

- 外部認証機関は、 LDAP over SSLオプションを使用して構成されました。ただし、認証サーバは Microsoft Active Directory です。

- セットアップ >ユーザーとロール>外部機関> [外部機関>プロパティ]を右クリックします。

原因

HTTP Error 500 "Internal Server Error."

[LDAP over SSL]オプションを選択すると、内部属性[Is Active Directory]が[false]に設定されます。これにより、NetWorkerを使用してMicrosoft Active Directoryで構成されているユーザーのログインが正常にできなくなります。

これは、次から確認できます。 authc_config rootまたは管理者コマンド プロンプトを使用したコマンド ライン:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config_id#

メモ: NetWorker管理者アカウントのパスワードの入力を求めるプロンプトが表示されます。パスワードは、次のコマンドを使用して指定することもできます。

-p passwordの詳細を確認してください。

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-all-configs

The query returns 1 records.

Config Id Config Name

2 amer

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-config -D config-id=2 | grep -i "is active directory"

Is Active Directory : false

LDAP over SSLオプションは、AD over SSLを対象としていません。

解決方法

メモ: NetWorker Webユーザー インターフェイス(NWUI)外部認証機関ウィザードには、 AD over SSLオプションがあります。ただし、NMCはサポートしていません。AD over SSL は、他のセキュア(LDAPS)設定を維持しながら、 Is Active Directory パラメーターを trueに設定します。Dellの記事「NetWorker: NetWorker Webユーザー インターフェイス(NWUI)から「AD over SSL」(LDAPS)を設定する方法

対処方法:

「 authc_config コマンドを使用して、構成 Is Active Directory 値を true に更新できます。

Windowsの場合:

- NetWorker(

authc)サーバーで、管理者コマンドプロンプトを開きます。 - 外部認証機関構成の構成IDを取得します。

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-all-configs

現在の設定は、次の方法で確認できます。

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-config -D config-id=config_id#

- 次のコマンドを使用して、 Is Active Directory の値を更新します。

authc_config -u administrator -p NetWorker_Administrator_Password -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="Service_Account_Password"

メモ: ADサービス アカウントのパスワードを除くすべての必須フィールドは、次から収集できます。

authc_config -u Administrator -e find-config -D config-id=config_id#の詳細を確認してください。

Example:

C:\Users\Administrator.AMER>authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=1 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="Pa$$w0rd01" Configuration ad is updated successfully. C:\Users\Administrator.AMER>

- NetWorkerを介したADログインが正常に完了するようになりました。

Linuxの場合

- NetWorker(

authc)サーバーで、rootコマンドプロンプトを開きます。 - 外部認証機関構成の構成IDを取得します。

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

現在の設定は、次の方法で確認できます。

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=config_id#

- ADサービス アカウントのパスワードを含む隠しテキスト ファイルを作成します。

echo 'Service_Account_Password' > /root/.sapasswd.txt

- rootのみがファイルにアクセスできるようにします。

chmod 700 /root/.sapasswd.txt

- 隠しファイルからパスワードを呼び出すスクリプトを作成し、

authc_config次のコマンドを実行して構成を更新します。

vi authc_update.sh

Example:

PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'NetWorker_Administrator_Password' -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="$PASSWD"

メモ: ほとんどのLinuxオペレーティング システムでは、

authc_config コマンドを使用してサービス アカウントのパスワードがクリア テキストで指定されている場合は、コマンドを正しく実行します。返される障害は次のとおりです LDAP error code 49 - Data 52eは、 invalid username or passwordの詳細を確認してください。上記で説明した方法を使用して、パスワードをクリア テキスト入力から隠すことができます。

- スクリプトに権限を設定して、実行可能にします。

chmod 755 authc_update.sh

- 次のスクリプトを実行します。

/authc_update.sh

Example:

[root@nsr ~]# cat authc_update.sh PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=2 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="$PASSWD" [root@nsr ~]# chmod 755 authc_update.sh [root@nsr ~]# ./authc_update.sh Configuration AD is updated successfully.

- NetWorkerを介したADログインが正常に完了するようになりました。

その他の情報

構成がNMCからアップデートされた場合は、 Is Active Directoryフラグが再び falseに設定されます。構成を更新する必要がある場合は、代わりに次のいずれかの方法を使用します。

- コマンドラインまたはスクリプトによる方法: NetWorker:authc_configスクリプトを使用してLDAP/ADをセットアップする方法

- NetWorker Webユーザー インターフェイス: NetWorker:NetWorker Webユーザー インターフェイス(NWUI)から「AD over SSL」(LDAPS)を設定する方法

対象製品

NetWorker製品

NetWorker Family, NetWorker Series文書のプロパティ

文書番号: 000204166

文書の種類: Solution

最終更新: 26 9月 2025

バージョン: 7

質問に対する他のDellユーザーからの回答を見つける

サポート サービス

お使いのデバイスがサポート サービスの対象かどうかを確認してください。