NMC: Échec de la connexion AD/LDAP « Vous n’avez pas les privilèges nécessaires pour utiliser NetWorker Management Console »

Summary: L’authentification externe (AD ou LDAP) est intégrée à NetWorker. La connexion à NetWorker Management Console (NMC) en tant que compte externe renvoie l’erreur « Vous n’avez pas les privilèges nécessaires pour utiliser NetWorker Management Console ». ...

Symptoms

- L’authentification externe (Microsoft Active Directory (AD) ou LDAP (OpenLDAP) a été ajoutée avec succès au service de serveur d’authentification du NetWorker Server.

- Lorsque vous tentez de vous connecter à NetWorker Management Console (NMC) avec un compte AD ou LDAP, une fenêtre d’erreur s’affiche indiquant « Vous n’avez pas les privilèges nécessaires pour utiliser NetWorker Management Console »

Cause

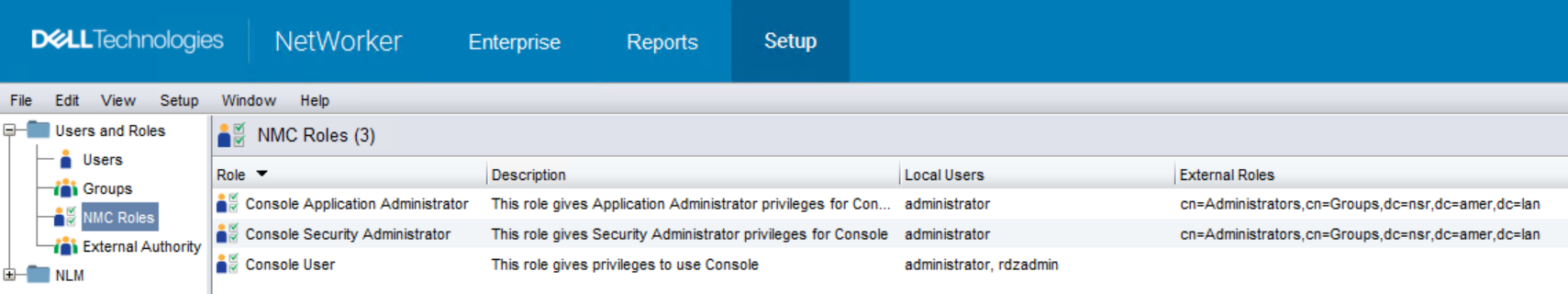

- Administrateurs d’applications de console : Permet à l’utilisateur/au groupe de se connecter à NMC et d’exécuter des rapports NMC. Les utilisateurs ou groupes disposant de privilèges d’accès Administrateurs d’applications peuvent modifier la configuration de NMC Enterprise.

- Administrateurs de la sécurité de la console : Permet à l’utilisateur/au groupe de modifier les paramètres et les groupes utilisateur dans la configuration NMC Enterprise.

- Utilisateurs de la console : Donne à l’utilisateur/au groupe l’accès pour se connecter à la NMC et exécuter les rapports NMC ; Toutefois, l’utilisateur ne peut pas modifier les paramètres NMC Enterprise ni accéder aux informations de sécurité.

Le symptôme de cet article de la base de connaissances s’affiche dans les cas suivants :

- Le nom unique (DN) de l’utilisateur ou du groupe AD/LDAP n’a pas été spécifié dans le champ des rôles externes des groupes Administrateurs d’applications de console ou Utilisateurs de console.

- L’utilisateur AD/LDAP n’appartient à aucun groupe AD/LDAP défini dans le champ Rôles externes des groupes Administrateurs d’applications de console ou Utilisateurs de console.

Resolution

1. Déterminez l’hôte du serveur d’authentification NetWorker (AUTHC).

- Sur le serveur NetWorker Management Console (NMC), ouvrez le

gstd.conf.

Linux : /opt/lgtonmc/etc/gstd.conf

Windows (par défaut) : C :\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- Le fichier gstd.conf contient une chaîne authsvc_hostname qui définit le nom d’hôte et le port utilisés pour traiter les demandes de connexion dans NMC :

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Ouvrez une invite avec élévation de privilèges sur le serveur AUTHC, puis déterminez le groupe AD auquel appartient l’utilisateur :

Les méthodes suivantes peuvent être utilisées :

Méthode NetWorker :

authc_mgmt pour rechercher les groupes AD auxquels un utilisateur appartient :

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Vous pouvez obtenir le nom du client avec :

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Vous pouvez obtenir le nom de domaine avec :

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

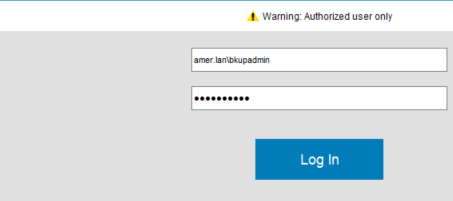

3. Connectez-vous à NMC avec le compte administrateur NetWorker par défaut.

b. Ouvrez le rôle NMC Users et spécifiez le nom unique des groupes AD dans le champ External Roles :

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Ne les retirez pas.

4. Avant de vous déconnecter de NMC, vérifiez également si le groupe AD a été défini dans un groupe d’utilisateurs du serveur NetWorker. Si l’utilisateur ne dispose pas des autorisations NetWorker Server, il peut se connecter à NMC, mais ne verra pas les tâches ou les ressources après s’être connecté au serveur.

un. Lorsque vous êtes toujours connecté à NMC en tant qu’administrateur NetWorker par défaut, connectez-vous au NetWorker Server.

b. Accédez aux utilisateurs et groupes de serveurs>.

c. Ouvrez le groupe d’utilisateurs pour lequel les autorisations de votre choix sont appliquées au groupe AD.

d. Dans le champ Rôles externes, ajoutez le nom unique du groupe AD :

5. Essayez de vous connecter à NMC à l’aide du compte d’utilisateur AD/LDAP :

b. À l’aide du nom unique de groupe AD que vous souhaitez accorder

FULL_CONTROL Autorisation d’exécution :

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan

Additional Information

- NetWorker : Configuration de l’authentification AD/LDAP

- L’utilisateur AD LDAP ne peut pas voir les utilisateurs NMC ou les rôles NMC « Impossible d’obtenir des informations utilisateur à partir du service d’authentification [accès refusé] »

- NetWorker : Intégration et configuration AD et LDAP (guide de dépannage)