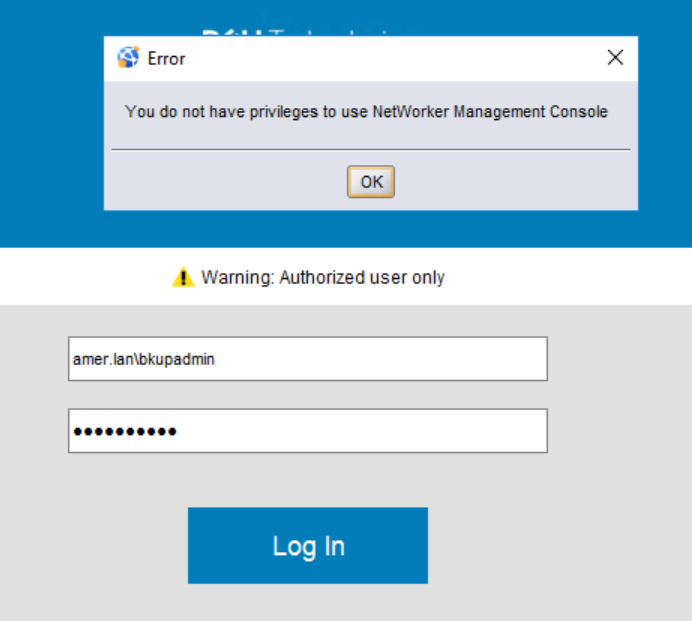

NMC: Aanmelden bij AD/LDAP mislukt "U hebt geen rechten om NetWorker Management Console te gebruiken"

Summary: Externe verificatie (AD of LDAP) is geïntegreerd met NetWorker. Aanmelden bij de NetWorker Management Console (NMC) als een extern account retourneert de foutmelding 'U hebt geen rechten om NetWorker Management Console te gebruiken'. ...

Symptoms

- Externe verificatie (Microsoft Active Directory (AD) of LDAP (OpenLDAP) is toegevoegd aan de verificatieserverservice van de NetWorker-server.

- Wanneer u zich probeert aan te melden bij de NetWorker Management Console (NMC) met een AD- of LDAP-account, wordt een foutvenster weergegeven met de melding 'U hebt geen rechten om NetWorker Management Console te gebruiken'

Cause

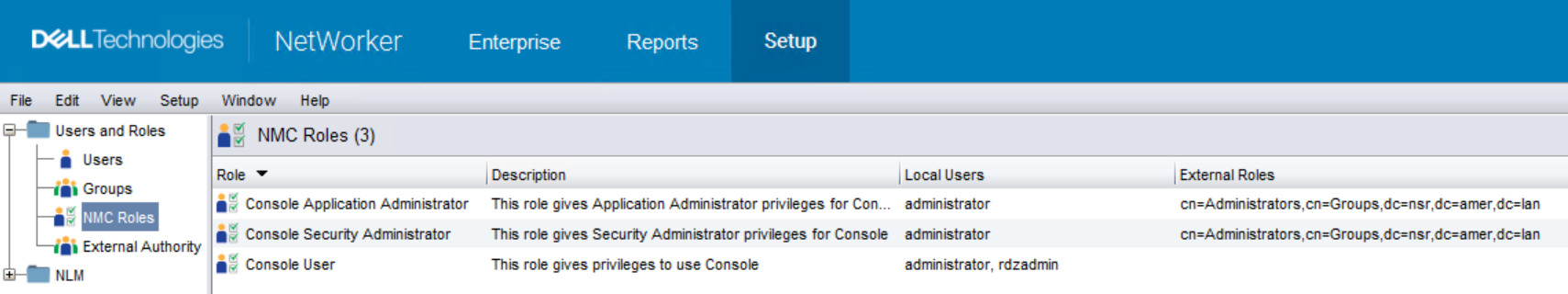

- Beheerders van console-applicaties: Geeft de gebruiker/groep toegang om zich aan te melden bij het NMC en NMC rapporten uit te voeren. Gebruikers of groepen met toegang tot Application Administrators-bevoegdheden kunnen de NMC Enterprise-configuratie wijzigen.

- Console Security Administrators: Geeft de gebruiker/groep toegang om gebruikersinstellingen en -groepen in de NMC Enterprise-configuratie te wijzigen.

- Console-gebruikers: Geeft de gebruiker/groep toegang om zich aan te melden bij het NMC en NMC rapporten uit te voeren; De gebruiker kan echter de NMC Enterprise-instellingen niet wijzigen of toegang krijgen tot beveiligingsinformatie.

Het symptoom in dit KB-artikel treedt op als:

- De DN (Distinguished Name) van de AD/LDAP-gebruiker of -groep is niet opgegeven in het veld externe rollen van de groepen Console-applicatiebeheerders of Console-gebruikers.

- De AD/LDAP-gebruiker behoort niet tot een AD/LDAP-groep die is gedefinieerd in het veld externe rollen van de groepen Applicatiebeheerders consoles of Consolegebruikers.

Resolution

1. Bepaal welke host de NetWorker Authentication (AUTHC) server is.

- Open op de NetWorker Management Console (NMC) server het pictogram

gstd.confbestand.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (standaard): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- Het bestand gstd.conf bevat een authsvc_hostname string, die de hostnaam en poort definieert die gebruikt worden voor het verwerken van inlogverzoeken in de NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Open een prompt met verhoogde bevoegdheid op de AUTHC-server, bepaal tot welke AD-groep de gebruiker behoort:

De volgende methoden kunnen worden gebruikt:

NetWorker-methode:

authc_mgmt opdracht om op te vragen tot welke AD-groepen een gebruiker behoort:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- U kunt de naam van de tenant krijgen met:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- U kunt de domeinnaam krijgen met:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

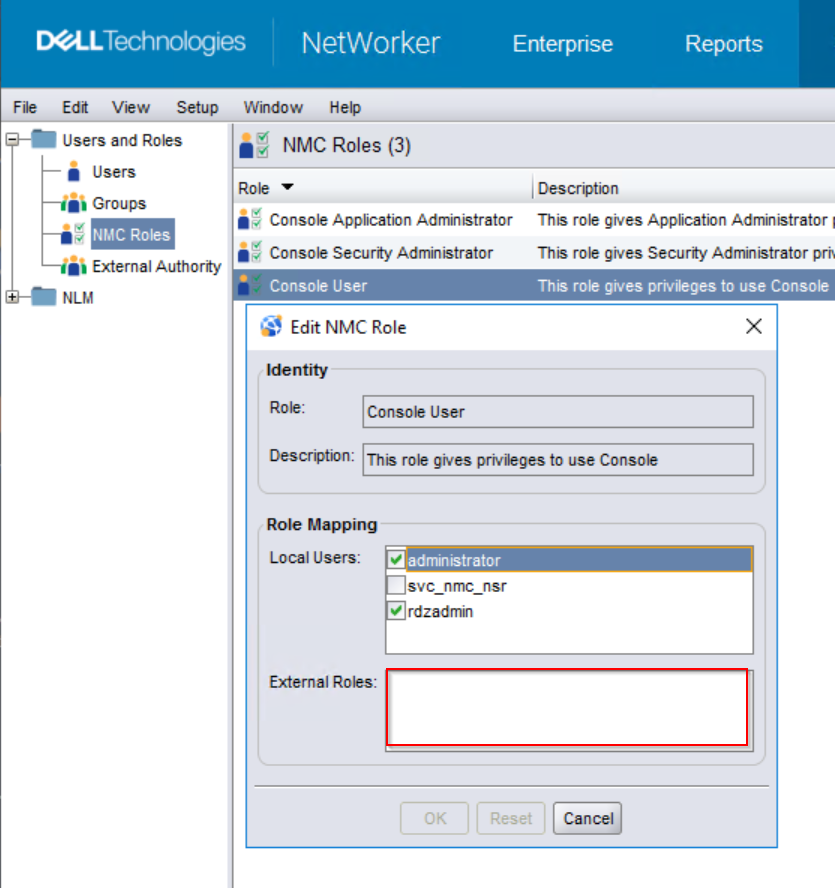

3. Meld u aan bij NMC als het standaard NetWorker Administrator-account.

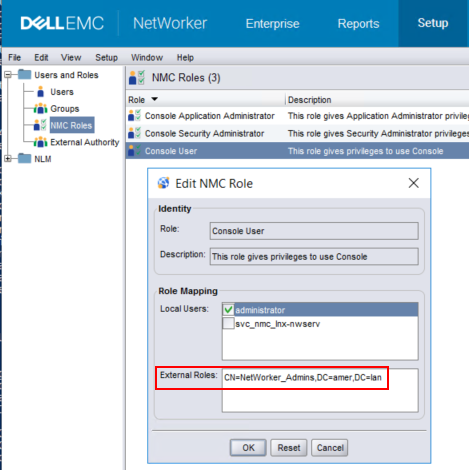

b. Open de rol NMC Users en geef de DN-naam van de AD-groepen op in het veld Externe rollen:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Verwijder deze niet.

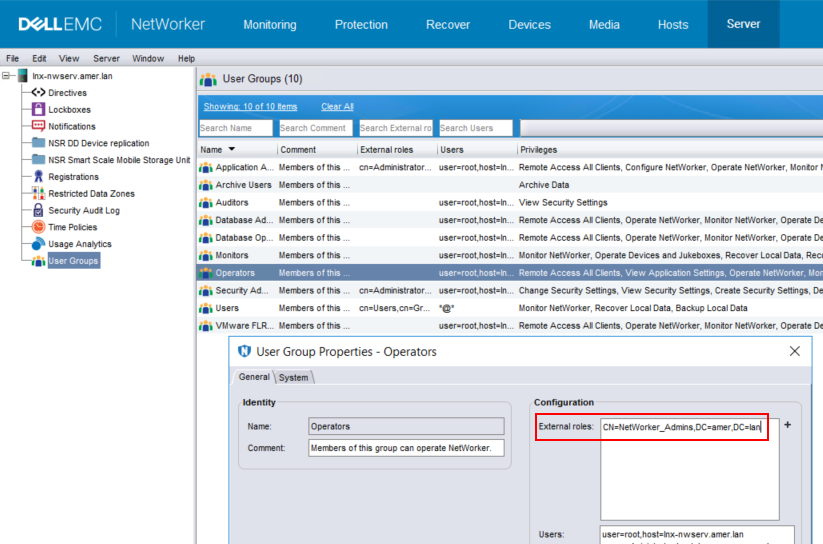

4. Voordat u de verbinding met de NMC verbreekt, moet u ook controleren of de AD-groep is gedefinieerd in een gebruikersgroep van een NetWorker-server. Als de gebruiker geen NetWorker-servermachtigingen heeft, kan deze zich aanmelden bij NMC, maar ziet hij of zij geen taken of bronnen nadat hij verbinding heeft gemaakt met de server.

een. Terwijl u nog steeds bent aangemeld bij NMC als de standaard NetWorker Administrator, maakt u verbinding met de NetWorker server.

b. Naar server-gebruikers> en groepen.

c. Open de gebruikersgroep met de machtigingen die u wilt toepassen op de AD-groep.

d. Voeg in het veld Externe rollen de DN-naam van de AD-groep toe:

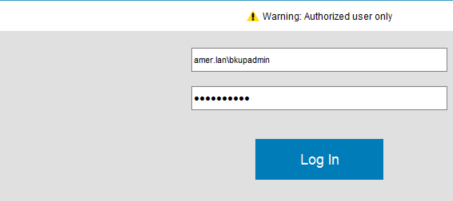

5. Poging om u met het AD/LDAP-gebruikersaccount aan te melden bij NMC:

b. Met behulp van de AD-groep DN die u wilt verlenen

FULL_CONTROL Toestemming om uit te voeren:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan