NMC: Falha no login do AD/LDAP "Você não tem privilégios para usar o NetWorker Management Console"

Summary: A autenticação externa (AD ou LDAP) é integrada ao NetWorker. Fazer log-in no NetWorker Management Console (NMC) como uma conta externa retorna o erro "Você não tem privilégios para usar o NetWorker Management Console". ...

Symptoms

- A autenticação externa (Microsoft Active Directory (AD) ou LDAP (OpenLDAP) foi adicionada com sucesso ao serviço do servidor de autenticação do servidor do NetWorker.

- Ao tentar fazer log-in no NetWorker Management Console (NMC) com uma conta do AD ou LDAP, uma caixa de erro será exibida informando "Você não tem privilégios para usar o NetWorker Management Console"

Cause

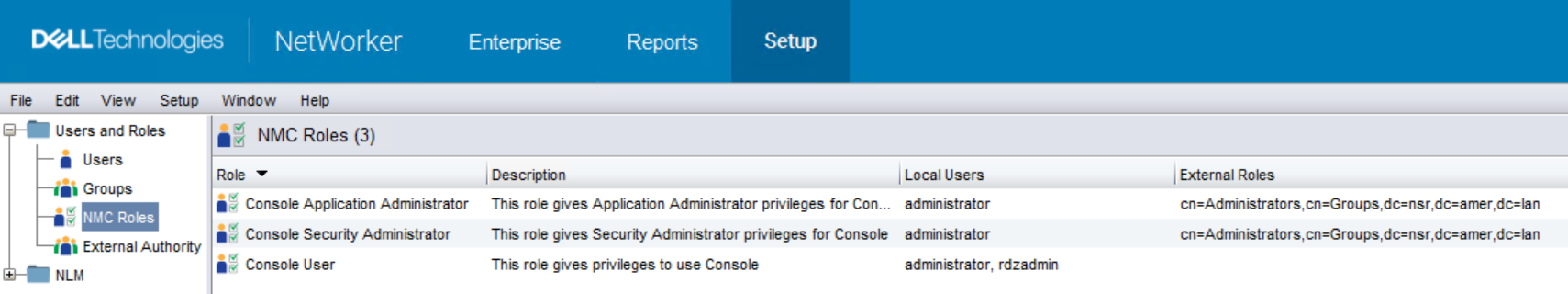

- Administradores de aplicativos do console: Dá ao usuário/grupo acesso para fazer log-in no NMC e executar relatórios do NMC. Usuários ou grupos com acesso a privilégios de administradores de aplicativos podem alterar a configuração do NMC Enterprise.

- Administradores de segurança do console: Concede ao usuário/grupo acesso para alterar as configurações de usuário e os grupos na configuração do NMC Enterprise.

- Usuários do console: Dá ao usuário/grupo acesso para fazer log-in no NMC e executar relatórios do NMC; no entanto, o usuário não pode alterar as configurações do NMC Enterprise ou acessar informações de segurança.

O sintoma neste artigo da KB é exibido quando:

- O nome distinto (DN) do usuário ou grupo do AD/LDAP não foi especificado no campo de funções externas dos grupos Administradores de aplicativos do console ou Usuários do console.

- O usuário do AD/LDAP não pertence a um grupo do AD/LDAP, que é definido no campo de funções externas dos grupos Administradores de aplicativos do console ou Usuários do console.

Resolution

1. Determine qual host é o servidor de autenticação do NetWorker (AUTHC).

- No servidor NetWorker Management Console (NMC), abra o

gstd.conf.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (padrão): C:\Arquivos de Programas\EMC NetWorker\Management\GST\etc\gstd.conf

- O arquivo gstd.conf contém uma string authsvc_hostname, que define o nome de host e a porta usada para processar solicitações de log-in no NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Abra um prompt elevado no servidor AUTHC e determine a qual grupo do AD o usuário pertence:

Os seguintes métodos podem ser usados:

Método do NetWorker:

authc_mgmt comando para consultar a quais grupos do AD um usuário pertence:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Você pode obter o nome do locatário com:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Você pode obter o nome de domínio com:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

3. Faça log-in no NMC como a conta padrão de administrador do NetWorker.

b. Abra a função Usuários do NMC e especifique o nome distinto dos grupos do AD no campo Funções externas:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Não os remova.

4. Antes de se desconectar do NMC, confirme também se o grupo do AD foi definido em um grupo de usuários do servidor do NetWorker. Se o usuário não tiver permissões de servidor do NetWorker, ele poderá fazer log-in no NMC, mas não verá trabalhos ou recursos depois de se conectar ao servidor.

um. Enquanto ainda estiver conectado ao NMC como administrador padrão do NetWorker, conecte-se ao servidor do NetWorker.

b. Acesse Server-Users> e Groups.

c. Abra o grupo de usuários que tem as permissões que você deseja aplicar ao grupo do AD.

d. No campo External Roles, acrescente o nome distinto do grupo do AD:

5. Tente fazer log-in no NMC usando a conta de usuário do AD/LDAP:

b. Usando o DN de grupo do AD que você deseja conceder

FULL_CONTROL Permissão para executar:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan

Additional Information

- NetWorker: Como configurar a autenticação do AD/LDAP

- O usuário LDAP do AD não pode ver os usuários ou funções do NMC do NMC "Não foi possível obter informações do usuário do serviço de autenticação [Acesso negado]"

- NetWorker: Configuração e integração do AD e LDAP (Guia de solução de problemas) (em inglês)