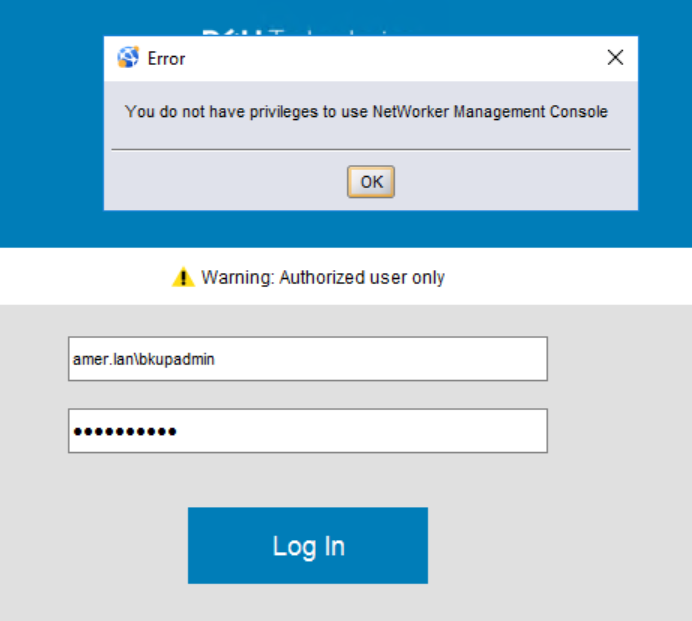

NMC: AD/LDAP-Anmeldung schlägt fehl "Sie haben keine Berechtigungen zur Verwendung der NetWorker Management Console".

Summary: Die externe Authentifizierung (AD oder LDAP) ist in NetWorker integriert. Die Anmeldung bei der NetWorker Management Console (NMC) als externes Konto gibt den Fehler "Sie haben keine Berechtigungen zur Verwendung der NetWorker Management Console". ...

Symptoms

- Die externe Authentifizierung (Microsoft Active Directory (AD) oder LDAP (OpenLDAP)) wurde erfolgreich zum Authentifizierungsserverservice des NetWorker-Servers hinzugefügt.

- Beim Versuch, sich bei der NetWorker Management Console (NMC) mit einem AD- oder LDAP-Konto anzumelden, wird ein Fehlerfeld mit der Meldung "Sie haben keine Berechtigungen zur Verwendung der NetWorker Management Console" angezeigt.

Cause

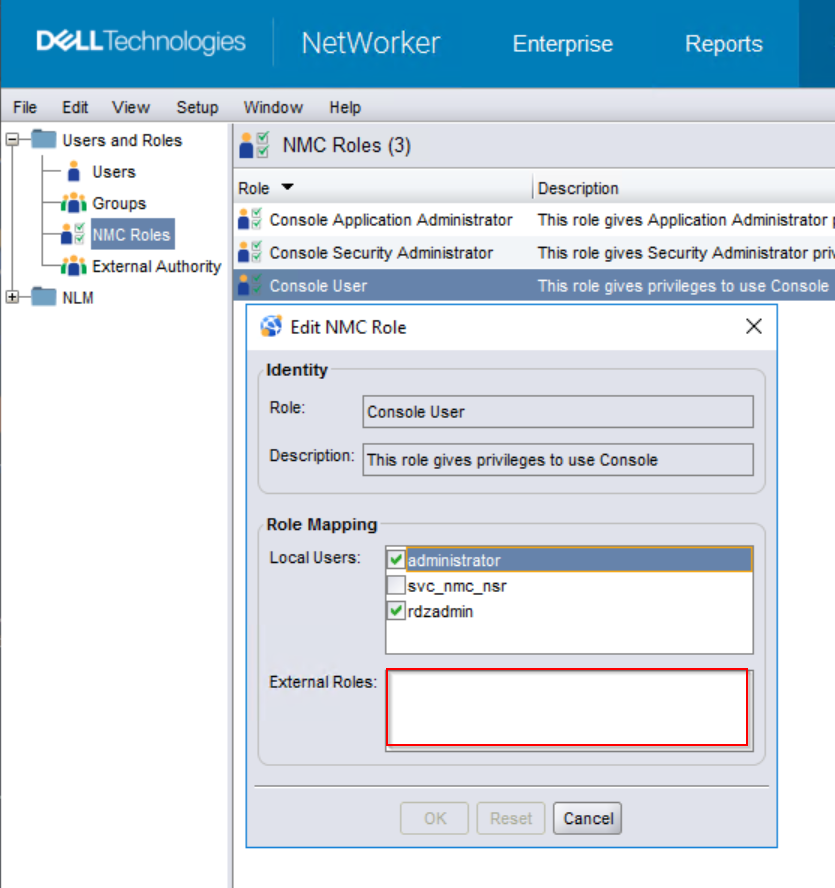

- Konsolenanwendungsadministratoren: Gibt dem Nutzer/der Gruppe Zugriff auf die Anmeldung bei NMC und das Ausführen von NMC-Berichten. Nutzer oder Gruppen mit Anwendungsadministratorrechten können die NMC Enterprise-Konfiguration ändern.

- Konsolensicherheitsadministratoren: Gibt dem Nutzer/der Gruppe Zugriff zum Ändern von Nutzereinstellungen und -gruppen in der NMC Enterprise-Konfiguration.

- Konsolennutzer: Gibt dem Nutzer/der Gruppe Zugriff auf die Anmeldung bei NMC und das Ausführen von NMC-Berichten. Der Nutzer kann jedoch weder die NMC Enterprise-Einstellungen ändern noch auf Sicherheitsinformationen zugreifen.

Das Symptom in diesem Wissensdatenbank-Artikel wird angezeigt, wenn:

- Der Distinguished-Name (DN) des AD/LDAP-Nutzers oder der Gruppe wurde weder im Feld für externe Rollen der Konsolenanwendungsadministratoren noch der Konsolennutzergruppen angegeben.

- Der AD/LDAP-Nutzer gehört keiner AD/LDAP-Gruppe an, die im Feld für externe Rollen der Gruppe Konsolenanwendungsadministratoren oder Konsolennutzer definiert ist.

Resolution

1. Bestimmen Sie, welcher Host der NetWorker-Authentifizierungsserver (AUTHC) ist.

- Öffnen Sie auf dem NMC-Server (NetWorker Management Console) das

gstd.confzu verwenden.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (Standard): C:\Programme\EMC NetWorker\Management\GST\etc\gstd.conf

- Die Datei gstd.conf enthält eine authsvc_hostname Zeichenfolge, die den Hostnamen und den Port definiert, die für die Verarbeitung von Anmeldeanforderungen in der NMC verwendet werden:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten auf dem AUTHC-Server und bestimmen Sie, zu welcher AD-Gruppe der Nutzer gehört:

Die folgenden Methoden können verwendet werden:

NetWorker-Methode:

authc_mgmt Befehl, um abzufragen, zu welchen AD-Gruppen ein Benutzer gehört:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Sie können den Mandantennamen wie folgt abrufen:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Sie können den Domainnamen mit folgenden Komponenten erhalten:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

3. Melden Sie sich bei der NMC als NetWorker-Standardadministratorkonto an.

b. Öffnen Sie die Rolle NMC Users und geben Sie den Distinguished Name der AD-Gruppen im Feld External Roles an:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Entfernen Sie diese nicht.

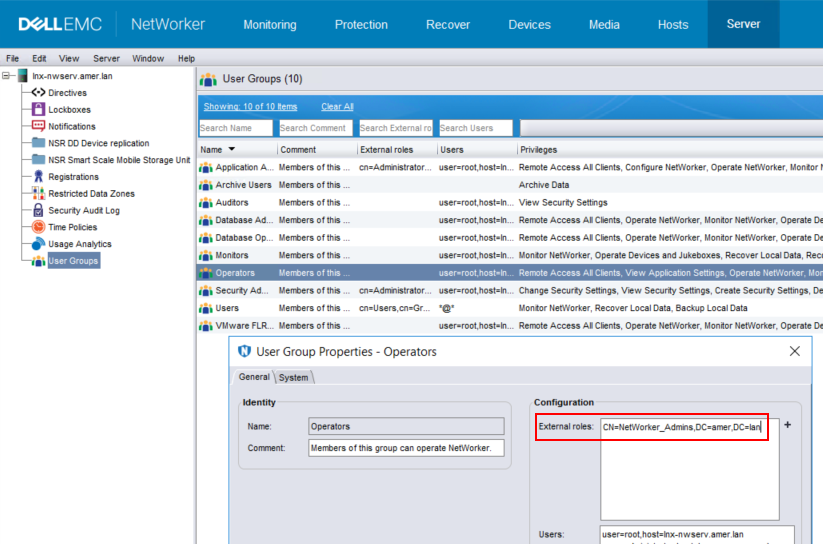

4. Überprüfen Sie vor dem Trennen der Verbindung zum NMC auch, ob die AD-Gruppe in einer NetWorker-Servernutzergruppe definiert wurde. Wenn der Nutzer keine NetWorker-Serverberechtigungen hat, kann er sich bei NMC anmelden, aber nach der Verbindung mit dem Server werden ihm keine Jobs oder Ressourcen angezeigt.

ein. Während Sie weiterhin als standardmäßiger NetWorker-Administrator bei NMC angemeldet sind, stellen Sie eine Verbindung zum NetWorker-Server her.

b. Weiter geht's zu Server-Benutzer> und Gruppen.

c. Öffnen Sie die Nutzergruppe, die über die Berechtigungen verfügt, die Sie auf die AD-Gruppe anwenden möchten.

d. Hängen Sie im Feld External Roles den Distinguished Name der AD-Gruppe an:

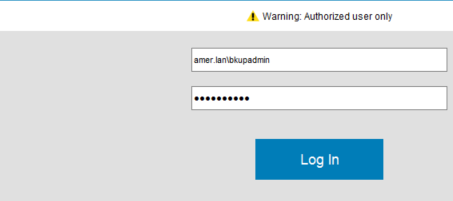

5. Versuchen Sie, sich mit dem AD/LDAP-Nutzerkonto bei der NMC anzumelden:

b. Verwenden des AD-Gruppen-DN, den Sie gewähren möchten

FULL_CONTROL Berechtigung zum Ausführen:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan

Additional Information

- NetWorker: Einrichten der AD/LDAP-Authentifizierung

- LDAP-AD-Nutzer können NMC-Nutzer oder NMC-Rollen nicht sehen "Nutzerinformationen können nicht vom Authentifizierungsservice abgerufen werden [Zugriff wird verweigert]"

- NetWorker: AD- und LDAP-Integration und -Konfiguration (Troubleshooting-Handbuch)