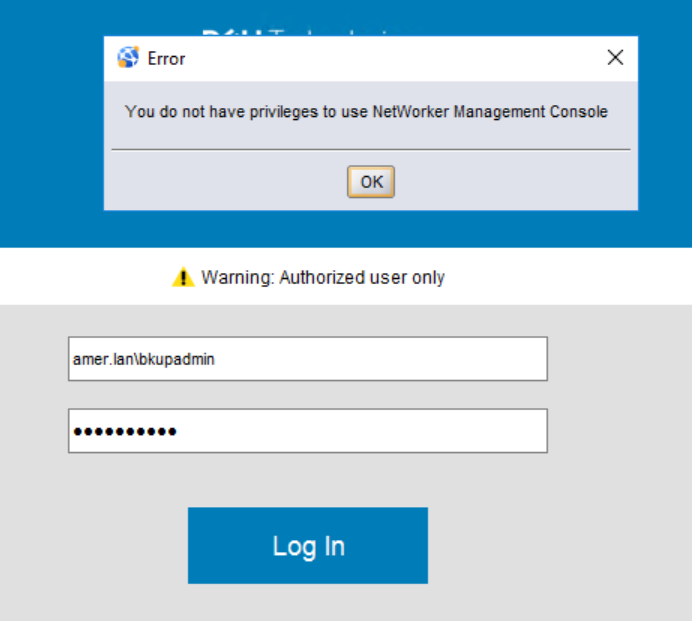

НМК: Помилка входу в AD/LDAP "У вас немає привілеїв на використання консолі управління NetWorker"

Summary: Зовнішня аутентифікація (AD або LDAP) інтегрована з NetWorker. Вхід в консоль управління NetWorker (NMC) в якості зовнішнього облікового запису повертає помилку «У вас немає привілеїв на використання NetWorker Management Console». ...

Symptoms

- Зовнішня автентифікація (Microsoft Active Directory (AD) або LDAP (OpenLDAP) була успішно додана до служби сервера автентифікації сервера NetWorker.

- При спробі увійти в консоль управління NetWorker (NMC) за допомогою облікового запису AD або LDAP з'являється вікно помилки «У вас немає привілеїв на використання NetWorker Management Console»

Cause

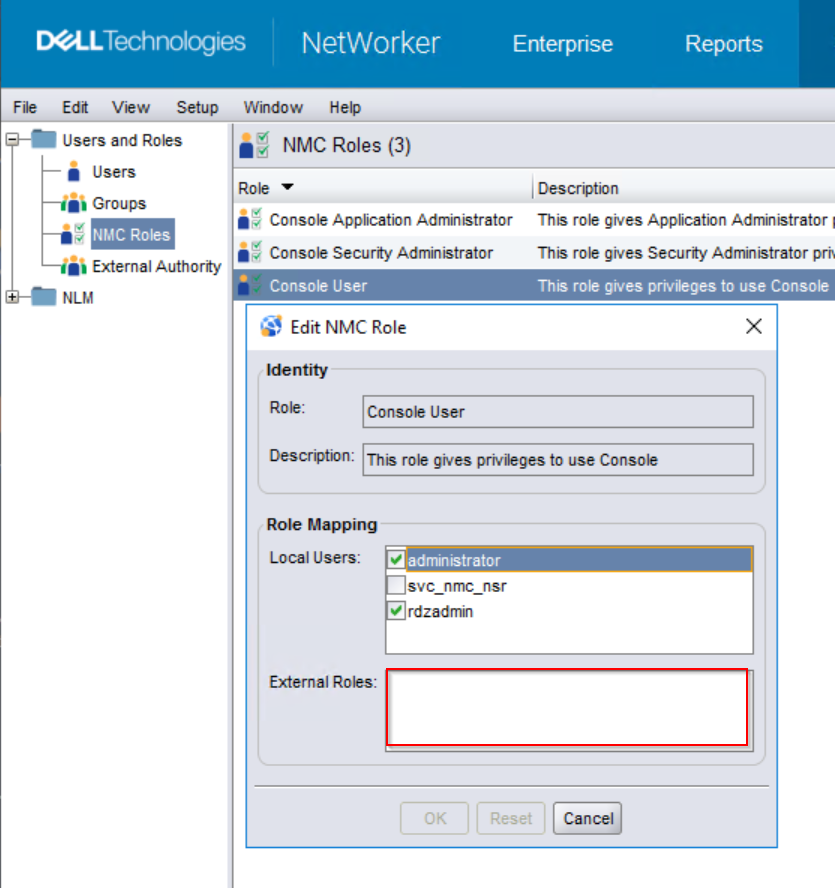

- Адміністратори консольних додатків: Надає користувачу/групі доступ до входу в NMC та запуску звітів NMC. Користувачі або групи з правами адміністратора додатків можуть змінювати конфігурацію NMC Enterprise.

- Адміністратори безпеки консолі: Надає користувачу/групі доступ до зміни налаштувань і груп користувачів у конфігурації NMC Enterprise.

- Користувачі консолі: Надає користувачу/групі доступ для входу в NMC та запуску звітів NMC; однак користувач не може змінювати настройки NMC Enterprise або отримувати доступ до відомостей безпеки.

Симптом в цьому КБ з'являється при:

- Відокремлене ім'я користувача AD/LDAP або групи не було вказано в полі зовнішніх ролей ні адміністраторів консольних програм, ні груп користувачів консолі.

- Користувач AD/LDAP не належить до групи AD/LDAP, яка визначена в полі зовнішніх ролей груп «Адміністратори консольних програм» або «Користувачі консолі».

Resolution

1. Визначте, який хост є сервером NetWorker Authentication (AUTHC).

- На сервері NetWorker Management Console (NMC) відкрийте файл

gstd.confфайл.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (за замовчуванням): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- Файл gstd.conf містить рядок authsvc_hostname, який визначає ім'я хоста та порт, що використовуються для обробки запитів на вхід у NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Відкрийте підвищений запит на сервері AUTHC, визначте, до якої групи AD належить користувач:

Можуть використовуватися такі методи:

Метод NetWorker:

authc_mgmt команда, щоб запитати, до яких груп AD належить користувач:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Ви можете отримати ім'я орендаря за допомогою:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Ви можете отримати доменне ім'я за допомогою:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

3. Увійдіть до NMC як обліковий запис адміністратора NetWorker за замовчуванням.

b. Відкрийте роль «Користувачі NMC» і вкажіть відрізну назву груп AD у полі «Зовнішні ролі»:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Не видаляйте їх.

4. Перед відключенням від NMC також переконайтеся, що група AD була визначена в групі користувачів сервера NetWorker. Якщо у користувача немає дозволів на сервер NetWorker, він може увійти в NMC, але не побачить завдання або ресурси після підключення до сервера.

a. Увійшовши в систему NMC як адміністратор NetWorker за замовчуванням, підключіться до сервера NetWorker.

b. потрапили до серверів-користувачів> та груп.

c. Відкрийте групу користувачів, яка має дозволи, які ви хочете застосувати до групи AD.

d. У полі «Зовнішні ролі» додайте визначну назву групи AD:

5. Спроба входу в NMC за допомогою облікового запису користувача AD/LDAP:

b. Використання DN групи AD, який потрібно надати

FULL_CONTROL Дозвіл на проведення робіт:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan