NetWorker : L’utilisateur AD/LDAP ne peut pas voir les utilisateurs NMC ou les rôles NMC « Unable to get user information from authentication service [Access is Denied] »

Summary: Vous pouvez vous connecter au NMC avec un utilisateur AD LDAP, mais vous ne pouvez pas afficher les rôles NMC ou les utilisateurs NMC. Le message d’erreur « Unable to get user information from authentication service [Access is Denied] » s’affiche. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Vous pouvez vous connecter à NMC avec un utilisateur AD LDAP, mais vous ne pouvez pas afficher les rôles NMC ou les utilisateurs NMC. Le message d’erreur « Unable to get user information from authentication service [Access is Denied] » s’affiche.

Cause

Problème 1 : Le nom unique du groupe AD n’est pas spécifié dans les rôles NMC « Administrateur de sécurité de la console » et/ou les « Administrateurs de sécurité »

du groupe d’utilisateurs du serveur NetWorker Problème 2 : La configuration de l’authentification externe NetWorker présente un attribut « Config User Group Attribute » incorrect ou manquant.

Problème 3 : Nom unique du groupe AD qui n’a pas reçu de privilèges d’administration FULL_CONTROL.

du groupe d’utilisateurs du serveur NetWorker Problème 2 : La configuration de l’authentification externe NetWorker présente un attribut « Config User Group Attribute » incorrect ou manquant.

Problème 3 : Nom unique du groupe AD qui n’a pas reçu de privilèges d’administration FULL_CONTROL.

Resolution

Problème 1 :

1) Connectez-vous au NMC en tant que compte administrateur NetWorker par défaut.

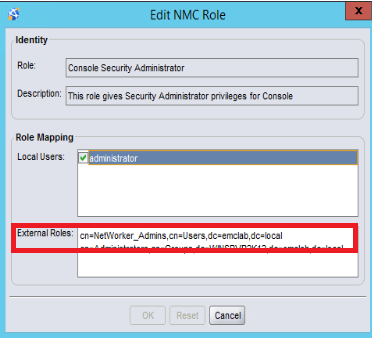

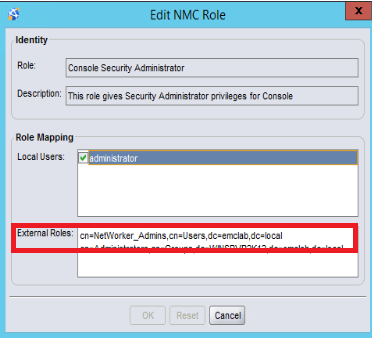

2) Accédez à Setup-->Users and Roles-->NMC Roles.

3) Ouvrez les propriétés des rôles Administrateur de sécurité de la console et Administrateur d’applications de console.

4) Dans le champ Rôles externes, le nom unique (DN) du ou des groupes AD pour les administrateurs NetWorker doit être spécifié.

Note: Si vous n’êtes pas sûr du nom unique spécifié, reportez-vous au champ Remarques pour connaître les étapes à suivre pour collecter ces informations. Les DN du groupe AD doivent également être ajoutés aux champs Rôles externes du groupe d’utilisateurs du serveur NetWorker correspondant. Connectez-vous au serveur NetWorker à partir de NMC en tant que compte d’administrateur NetWorker par défaut et accédez à Server-->User Groups. Sans cela, vous serez en mesure de vous connecter à NMC en tant qu’utilisateur AD, mais pas de vous connecter au serveur NetWorker.

Exemple:

Dans ce cas, l’attribut « Config User Group Attribute » est vide. Pour l’authentification basée sur AD, ce champ doit être défini sur memberOf. Si ce champ est vide ou a une autre valeur, procédez comme suit :

2) Pour mettre à jour cette valeur via la commande, exécutez la commande suivante :

1) Connectez-vous au NMC en tant que compte administrateur NetWorker par défaut.

2) Accédez à Setup-->Users and Roles-->NMC Roles.

3) Ouvrez les propriétés des rôles Administrateur de sécurité de la console et Administrateur d’applications de console.

4) Dans le champ Rôles externes, le nom unique (DN) du ou des groupes AD pour les administrateurs NetWorker doit être spécifié.

Note: Si vous n’êtes pas sûr du nom unique spécifié, reportez-vous au champ Remarques pour connaître les étapes à suivre pour collecter ces informations. Les DN du groupe AD doivent également être ajoutés aux champs Rôles externes du groupe d’utilisateurs du serveur NetWorker correspondant. Connectez-vous au serveur NetWorker à partir de NMC en tant que compte d’administrateur NetWorker par défaut et accédez à Server-->User Groups. Sans cela, vous serez en mesure de vous connecter à NMC en tant qu’utilisateur AD, mais pas de vous connecter au serveur NetWorker.

Exemple:

5) Une fois que le nom unique de votre ou vos groupes AD d’administrateur NetWorker a été ajouté aux deux rôles. Connectez-vous à NMC en tant qu’utilisateur AD appartenant au groupe nouvellement ajouté et vérifiez si vous êtes en mesure de voir les configurations des utilisateurs NMC et des rôles NMC.

Problème 2 :

1) Vérifiez votre configuration existante à l’aide de votre ID de configuration :

Problème 2 :

1) Vérifiez votre configuration existante à l’aide de votre ID de configuration :

authc_config -u Administrator -p password -e find-all-configs

authc_config -u Administrator -p password -e find-config -D config-id=#

Remarque : Le compte spécifié est le compte/mot de passe de l’administrateur NetWorker. Remplacez # par l’ID de configuration collecté dans la première commande.

Exemple:

Exemple:

authc_config -u Administrator -e find-config -D config-id=1

Enter password:

Config Id : 1

Config Tenant Id : 1

Config Name : lab

Config Domain : emclab

Config Server Address : ldap://winsrvr2k16.emclab.local:389/DC=emclab,DC=local

Config User DN : CN=Administrator,CN=Users,DC=emclab,DC=local

Config User Group Attribute :

...

...

Dans ce cas, l’attribut « Config User Group Attribute » est vide. Pour l’authentification basée sur AD, ce champ doit être défini sur memberOf. Si ce champ est vide ou a une autre valeur, procédez comme suit :

2) Pour mettre à jour cette valeur via la commande, exécutez la commande suivante :

authc_config -u Administrator -p password -e update-config -D config-id=# -D config-user-group-attr=memberOf

Remarque : Dans certains systèmes, vous ne serez pas en mesure de mettre à jour les valeurs individuelles. Si vous recevez une erreur avec la commande ci-dessus, il est recommandé d’utiliser les modèles de script disponibles sous :

Linux : /opt/nsr/authc-server/bin

Windows : C :\Program Files\EMC NetWorker\nsr\authc-server\bin

Remarque : le chemin Windows ci-dessus suppose que le chemin d’installation NetWorker par défaut a été utilisé.

Remarque : le chemin Windows ci-dessus suppose que le chemin d’installation NetWorker par défaut a été utilisé.

Si le script est utilisé, vous pouvez remplacer « -e add-config » par « -e update-config » et renseigner le reste des champs en fonction de votre environnement. L’attribut Config User Group doit être défini sur « -D « config-user-group-attr=memberOf » » dans le modèle de script (par défaut). Une fois la configuration mise à jour, vous devriez voir les modifications avec : authc_config -u Administrator -p password -e find-config -D config-id=#

Exemple:

Exemple:

authc_config -u Administrator -e find-config -D config-id=1

Enter password:

Config Id : 1

Config Tenant Id : 1

Config Name : lab

Config Domain : emclab

Config Server Address : ldap://winsrvr2k16.emclab.local:389/DC=emclab,DC=local

Config User DN : CN=Administrator,CN=Users,DC=emclab,DC=local

Config User Group Attribute : memberOf

...

...

3) Déconnectez-vous de NMC et reconnectez-vous avec votre utilisateur AD.

Problème 3 :

Dans certains cas, même après avoir ajouté le ou les DN du groupe AD aux champs Rôles externes de l’administrateur de sécurité de la console et de l’administrateur d’applications de console, l’erreur « Accès refusé » s’affiche toujours. FULL_CONTROL autorisations peuvent être ajoutées aux groupes AD des administrateurs NetWorker.

1) Ouvrez une invite de commande avec élévation de privilèges sur le serveur

NetWorker 2) Vérifiez quels groupes AD ont FULL_CONTROL autorisations sont définies :

Dans certains cas, même après avoir ajouté le ou les DN du groupe AD aux champs Rôles externes de l’administrateur de sécurité de la console et de l’administrateur d’applications de console, l’erreur « Accès refusé » s’affiche toujours. FULL_CONTROL autorisations peuvent être ajoutées aux groupes AD des administrateurs NetWorker.

1) Ouvrez une invite de commande avec élévation de privilèges sur le serveur

NetWorker 2) Vérifiez quels groupes AD ont FULL_CONTROL autorisations sont définies :

authc_config -u Administrator -p password -e find-all-permissions

Remarque : Le compte spécifié est le compte/mot de passe de l’administrateur NetWorker.

3)Si le nom unique du groupe d’administrateurs NetWorker n’est pas spécifié, exécutez la commande suivante :

3)Si le nom unique du groupe d’administrateurs NetWorker n’est pas spécifié, exécutez la commande suivante :

authc_config -u Administrator -p password -e add-permission -D "permission-name=FULL_CONTROL" -D "permission-group-dn=cn=group-name,ou=ou-name,dc=domain,dc=domain"

Remarque : Le dn permission-group-dn doit contenir le nom unique complet du groupe auquel vous souhaitez ajouter les autorisations. Si vous n’êtes pas sûr du nom unique du groupe, consultez le champ Remarques pour collecter ces informations.

Exemple :

authc_config -u Administrator -e add-permission -D "permission-name=FULL_CONTROL" -D "permission-group-dn=cn=NetWorker_Admins,cn=Users,dc=emclab,dc=local"

Enter password:

Permission FULL_CONTROL is created successfully.

4) Une fois l’autorisation ajoutée, vous pouvez confirmer les modifications en exécutant la commande find-all-permissions à partir de l’étape 2.

5) Connectez-vous au NMC avec un utilisateur AD appartenant au groupe auquel vous venez d’ajouter des autorisations et confirmez si vous êtes en mesure de voir les paramètres rôles NMC ou utilisateurs NMC.

Additional Information

Les procédures ci-dessus nécessitent de connaître le nom unique (DN) d’un groupe AD auquel appartiennent les utilisateurs AD. Cela peut être confirmé par votre administrateur AD, mais peut également être collecté à l’aide des commandes authc_config et authc_mgmt sur le serveur NetWorker. Pour collecter ces informations, vous devez également connaître le tenant et le domaine configurés pour vos authentifications externes LDAP AD :

1) Connectez-vous au serveur NetWorker et ouvrez une invite de commande avec élévation de privilèges.

2) Vérifiez si un tenant a été configuré (dans la plupart des cas, la valeur par défaut est utilisée) :

3) Une fois que vous disposez du nom du tenant, vous pouvez exécuter la commande suivante pour interroger des groupes AD LDAP pour un utilisateur AD spécifique :

Exemple:

1) Connectez-vous au serveur NetWorker et ouvrez une invite de commande avec élévation de privilèges.

2) Vérifiez si un tenant a été configuré (dans la plupart des cas, la valeur par défaut est utilisée) :

authc_config -u Administrator -p password -e find-all-tenants

Remarque : Le compte spécifié est le compte/mot de passe de l’administrateur NetWorker.

Exemple :

C:\>authc_config -u Administrator -e find-all-tenants

Enter password:

The query returns 3 records.

Tenant Id Tenant Name

1 default

7 emc

8 test

authc_mgmt -u Administrator -p password -e query-ldap-groups-for-user -D « query-tenant=tenant-name » -D « query-domain=domain-name » -D « user-name=ad-user »

Remarque : Spécifiez le nom du tenant qui a été collecté à partir de la commande à l’étape 2. Le nom de domaine doit correspondre à la manière dont il a été spécifié lors de la configuration de l’authentification externe LDAP AD ; pas nécessairement le domaine tel qu’il apparaîtrait dans une requête DNS. Spécifiez le nom de domaine comme vous le feriez lors de la connexion au NMC. Spécifiez un utilisateur AD pour le nom d’utilisateur.

Exemple:

C:\>authc_mgmt -u Administrator -e query-ldap-groups-for-user -D "query-tenant=default" -D "query-domain=emclab" -D "user-name=bkupadmin"

Enter password:

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins cn=NetWorker_Admins,cn=Users,dc=emclab,dc=local

À partir de cette sortie, vous devez maintenant avoir le nom DN complet du groupe AD auquel vous souhaitez ajouter des autorisations. Il peut être copié et collé dans les champs Rôles externes dans les rôles NMC et les groupes d’utilisateurs du serveur NetWorker. Il peut également être utilisé dans la commande FULL_CONTROL permissions.

authc_config et authc_mgmt sont des commandes très utiles pour tester/configurer l’authentification externe. Pour afficher toutes les options disponibles, exécutez les commandes par elles-mêmes sans balises/commutateurs.

authc_config et authc_mgmt sont des commandes très utiles pour tester/configurer l’authentification externe. Pour afficher toutes les options disponibles, exécutez les commandes par elles-mêmes sans balises/commutateurs.

Affected Products

NetWorkerProducts

NetWorker, NetWorker Management ConsoleArticle Properties

Article Number: 000039819

Article Type: Solution

Last Modified: 16 Jul 2025

Version: 5

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.